No mundo digital, ataques cibernéticos vão muito além de simples vírus ou tentativas de acesso indevido. Por trás de muitos malwares modernos, existe uma estrutura organizacional inteligente e controlada que se comunica com os dispositivos infectados. Essa estrutura é conhecida como C2 (Command and Control) ou C&C.

Mas o que exatamente é um C2? Como ele funciona? Quais ferramentas são usadas? Como identificá-lo? Neste artigo, vamos destrinchar esse conceito do básico ao avançado, explicando não apenas o funcionamento, mas também como é possível detectá-lo e combatê-lo.

O Que é um Servidor C2?

O Command and Control, ou Comando e Controle, é um servidor ou infraestrutura que permite a comunicação entre o atacante (ou operador do malware) e as máquinas comprometidas.

Responsabilidades do C2:

-

Receber conexões de sistemas infectados (bots)

-

Distribuir instruções e atualizações

-

Exfiltrar dados roubados

-

Controlar remotamente funções do malware

-

Coordenar ataques (como DDoS ou espionagem)

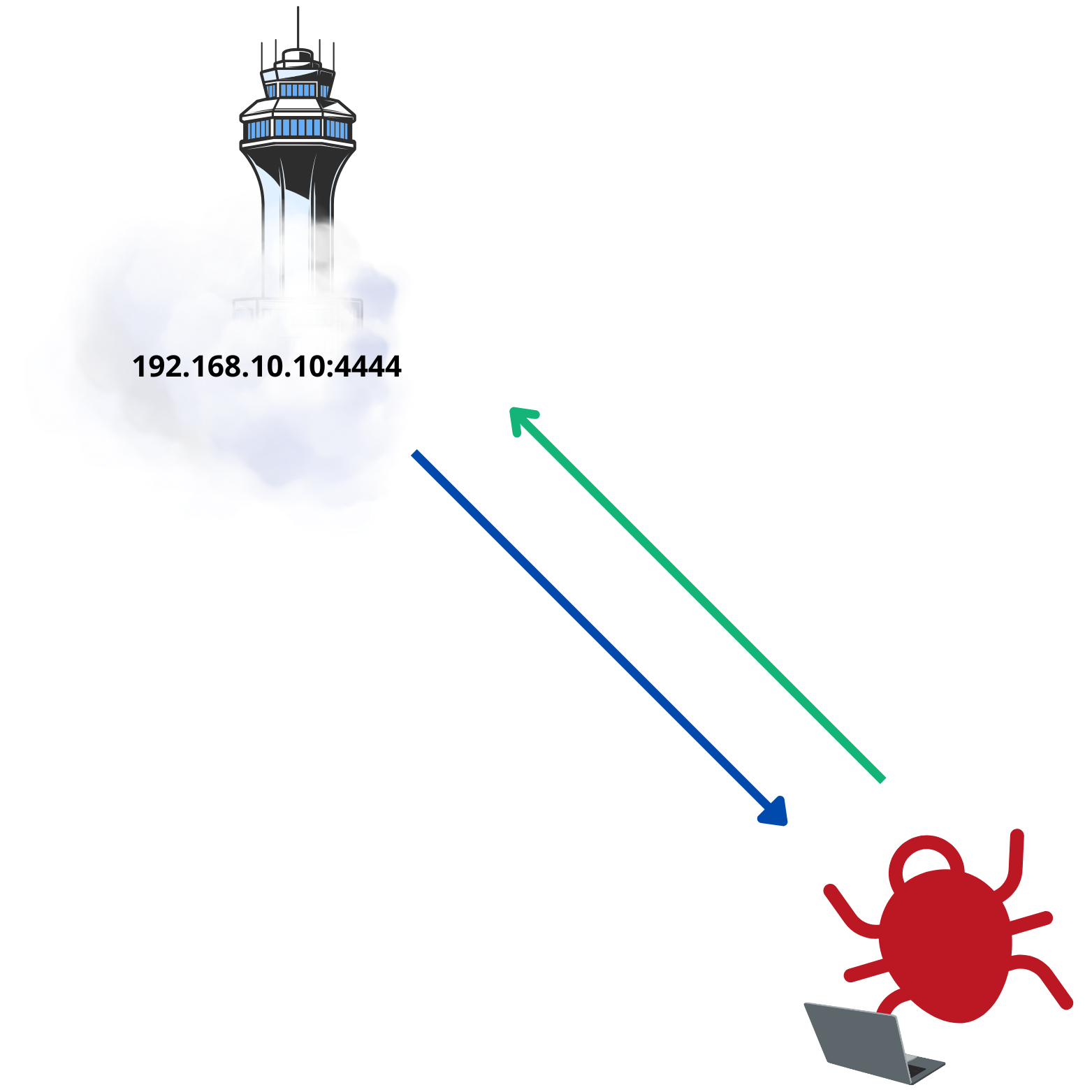

É como uma torre de comando de um aeroporto — mas controlando uma rede de dispositivos sequestrados.

Como Funciona a Comunicação C2?

Após um sistema ser infectado (via phishing, exploit, malware dropper ou USB), o malware embutido tenta iniciar uma conexão de saída para o C2. Esse tráfego pode usar diversos protocolos e formas de comunicação:

Modos comuns de comunicação:

-

HTTP/HTTPS: para parecer tráfego web legítimo

-

DNS tunneling: disfarçando dados em consultas DNS

-

WebSockets: sessões persistentes via navegador

-

ICMP: eco/ping disfarçado

-

SMTP: usando e-mails como meio de envio

-

Tor: canal criptografado e anônimo .onion

Essa comunicação é normalmente iniciada pelo host infectado (pull model), o que ajuda a contornar firewalls e NATs.

Arquiteturas C2: Tipos e Hierarquia

O design de um sistema C2 varia de acordo com o grau de sofisticação do atacante. Veja os principais tipos:

Arquitetura Centralizada

-

Um servidor único C2

-

Fácil de implantar e manter

-

Usado em RATs simples

-

Rápido de desativar se o domínio/IP for identificado

Exemplo:

O malware conecta diretamente em c2.hacker-netcat.com e aguarda comandos. Clarp que pode também ser um endereço de IP.

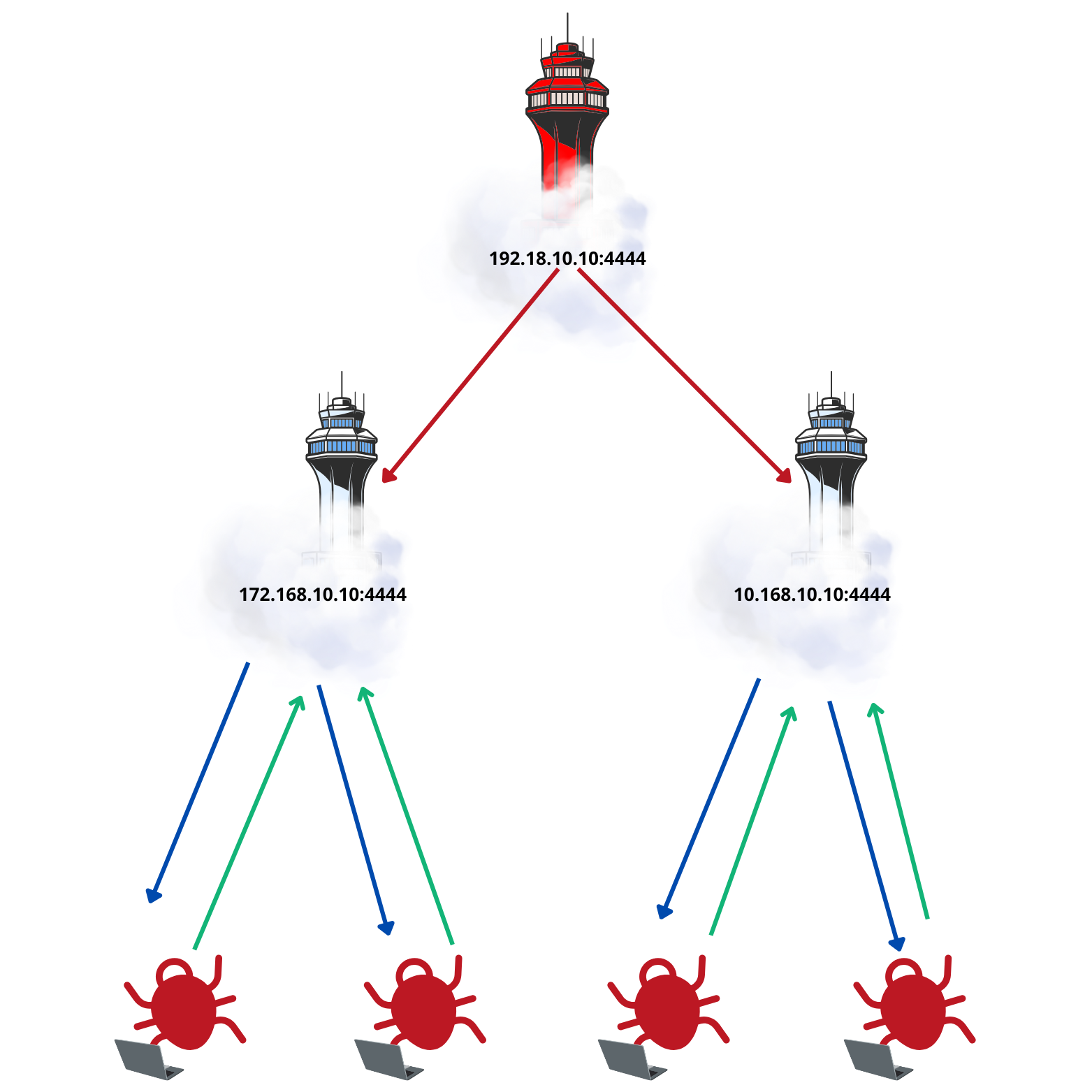

Arquitetura Hierárquica (C2 em cima de C2)

-

Camadas de C2s (master e slaves)

-

Utiliza servidores intermediários como relays ou redirectors

-

Maior resiliência

-

Dificulta rastreamento e derrubada

Funcionamento:

Bots se conectam a C2s secundários → estes se conectam a um master → o atacante comanda o master.

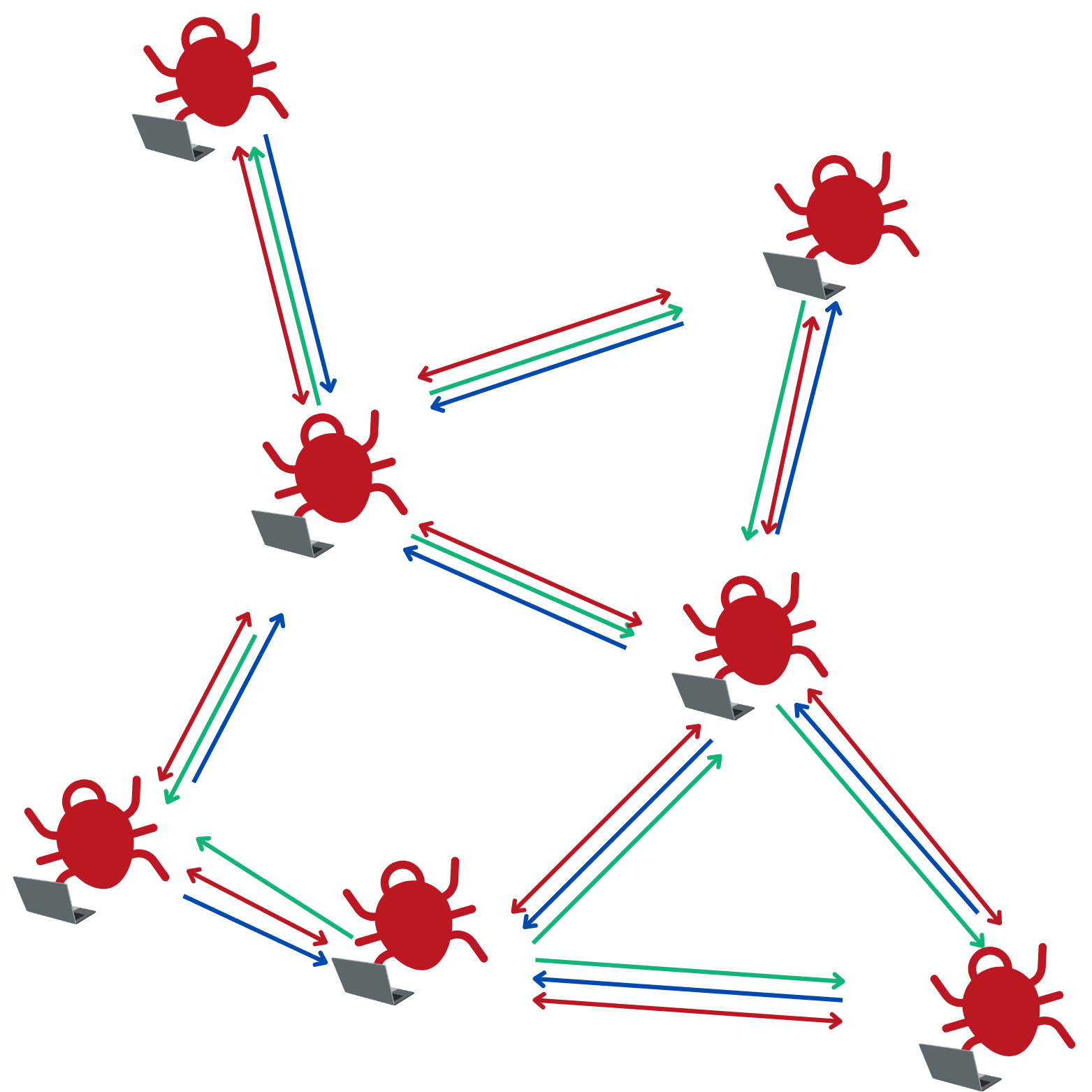

Arquitetura Peer-to-Peer (P2P C2)

-

Sem um servidor central fixo

-

Bots compartilham comandos entre si

-

Extremamente resiliente

-

Difícil de detectar e desmontar

Exemplo:

Cada máquina infectada é ao mesmo tempo cliente e servidor de outra.

Fluxo Típico de uma Sessão C2

-

Infecção do sistema

-

Inicialização do agente (malware)

-

Conexão do host à infraestrutura C2

-

Registro e autenticação

-

Execução de comandos (script, download, captura)

-

Coleta e exfiltração de dados

-

Manutenção de persistência

-

Encerramento ou auto-destruição, se necessário

Funções Típicas Controladas pelo C2

-

Execução de comandos shell/powershell

-

Upload/download de arquivos

-

Captura de tela e áudio

-

Keylogger e clipboard monitor

-

Acesso remoto com webcam

-

Execução de módulos adicionais (malwares secundários)

-

Movimentação lateral dentro da rede

Exemplos de Malwares que Utilizam C2

Remote Access Trojans (RATs)

-

njRAT, Quasar, DarkComet, AsyncRAT

-

Interface gráfica para controle total da máquina

APTs e Malwares Avançados

-

PlugX, Gh0st RAT, Cobalt Strike Beacon

-

Utilizados por grupos de espionagem cibernética

Botnets

-

Mirai, Emotet, Zeus

-

Usam C2 para orquestrar ataques massivos como DDoS

Técnicas de Comunicação Silenciosa

Malwares modernos usam técnicas para esconder ou camuflar a comunicação com o C2:

-

Beaconing em horários aleatórios para parecer atividade humana

-

Uso de CDN ou domínios de grandes empresas (ex:

googleapis) -

Canal via social media (Facebook, Telegram, Pastebin)

-

Comunicação fragmentada e criptografada

Estágio de Persistência e Retorno

Após a instalação inicial e o contato com o C2, muitos malwares criam métodos de persistência:

-

Agendamento de tarefas

-

Modificação do registro (Windows Registry)

-

DLL hijacking

-

Arquivos ocultos na inicialização

-

Serviço como rootkit (Linux/Windows)

Técnicas de Evasão e Ofuscação em C2

C2s modernos raramente usam métodos explícitos. Os operadores adotam estratégias para esconder a comunicação, o servidor, e até o código-fonte do malware.

Ofuscação do Payload

-

Variáveis com nomes aleatórios

-

Uso de packing (UPX, Themida)

-

Encoding múltiplo (base64, hexadecimal)

-

Inserção de junk code (instruções inúteis para confundir antivírus)

Polimorfismo e Metamorfismo

-

Polimórfico: o código malicioso muda a forma, mas mantém a função

-

Metamórfico: o próprio comportamento é reescrito

Criptografia da Comunicação

-

SSL/TLS, RC4, AES

-

Códigos customizados de criptografia ponto-a-ponto

-

Evita que ferramentas de inspeção (IDS/IPS) detectem comandos

Uso de Tor no Comando e Controle

Uma das técnicas mais utilizadas para proteger o anonimato do servidor C2 é usar a rede Tor (The Onion Router).

Como funciona?

-

O servidor C2 não usa IP público

-

Ele é hospedado como um serviço .onion

-

Os bots se conectam à rede Tor e estabelecem o canal C2 por meio de múltiplos relays cifrados

Vantagens para o atacante:

-

Difícil rastrear ou derrubar

-

Infraestrutura descentralizada

-

Proteção contra vigilância de rede

Exemplo:

Os bots acessam esse endereço diretamente pela rede Tor (via Tor client ou proxy SOCKS5).

AULA DO MEU CANAL SOBRE

Ferramentas Famosas de C2

Aqui estão algumas das ferramentas mais usadas em campanhas ofensivas (por pesquisadores, Red Teams ou atacantes):

| Ferramenta | Descrição |

|---|---|

| Cobalt Strike | Plataforma completa de ataque com payload Beacon e C2 modular |

| Empire | Framework de pós-exploração com foco em PowerShell |

| Metasploit | Conhecida por exploits, mas tem payloads como Meterpreter para C2 |

| Sliver | Alternativa open source moderna ao Cobalt Strike |

| Pupy | RAT multiplataforma em Python com suporte para reverso e peer-to-peer |

| Mythic | Framework de C2 modular, com agentes escritos em várias linguagens |

| Quasar RAT | Ferramenta popular usada em ataques reais, com painel simples e funcional |

| Nimplant | C2 stealth com foco em evasão e execução em memória |

Casos Reais e Uso em Malwares Avançados

APT28 (Fancy Bear)

-

Usaram malwares com C2 via SMTP (e-mail), dificultando detecção

Trickbot

-

Usava C2 rotativo com IPs embaralhados a cada conexão

RedLine Stealer

-

Recebe comandos C2 via HTTP POST com dados encriptados

Deteção de C2: Como as Defesas Reagem

Identificar um C2 exige atenção a comportamentos anômalos e uso de múltiplas camadas defensivas.

Ferramentas de Detecção:

-

IDS/IPS (Snort, Suricata): Assinaturas de tráfego malicioso

-

EDR (CrowdStrike, SentinelOne): Monitoramento de comportamento do sistema

-

Firewall com DPI: Deep Packet Inspection para capturar padrões C2

-

DNS Sinkhole: Redireciona bots para domínios falsos

Sinais de alerta:

-

Beaconing em horários fixos

-

DNS incomum ou consultas frequentes

-

Comunicação com domínios recém-registrados

-

Processos do sistema tentando se conectar à internet

-

Sessões persistentes via protocolos suspeitos

Estratégias de Defesa contra C2

-

Segmentar redes (VLANs) para limitar movimentações

-

Monitorar logs de DNS e HTTP

-

Bloquear conexões de saída desnecessárias

-

Auditar processos e conexões suspeitas

-

Usar honeypots para capturar malwares

Exemplo prático:

Esse comando mostra processos usando conexões SSL. Pode ser útil para caçar conexões C2 disfarçadas.

Ambientes Seguros para Testar C2 (Legalmente)

Você pode montar labs fechados e isolados para entender o comportamento de C2 sem riscos.

Ferramentas para estudo:

-

VirtualBox, VMWare

-

pfSense para firewall

-

Whonix para anonimato

-

Kali/Parrot como atacante

-

Ubuntu/Windows como vítima

Exemplos de ambientes:

-

Simular beacon em

.onioncontrolado -

Criar um servidor falso com Netcat

-

Capturar tráfego com Wireshark

⚠️ Lembrete: Jamais execute ferramentas C2 em redes públicas ou contra terceiros. O uso deve ser educacional ou autorizado em ambiente controlado.

Conclusão

O Command and Control é a espinha dorsal da maioria dos ataques modernos. Entender como ele funciona é essencial para defender sistemas, detectar atividades anômalas e até desenvolver simulações realistas em treinamentos de Red Team.

A sofisticação do C2 avança com o tempo, mas com conhecimento técnico, bons logs e camadas de defesa, é possível detectar, conter e responder de forma eficaz.