O ARP Spoofing (também conhecido como ARP Poisoning) é uma técnica avançada de ataque na qual um invasor explora vulnerabilidades do protocolo ARP (Address Resolution Protocol) para interceptar ou manipular o tráfego de dados entre dispositivos dentro de uma rede local (LAN).

Neste guia, vamos explorar detalhadamente como esse ataque funciona, métodos sofisticados usados pelos atacantes, estratégias de detecção, prevenção e mitigação, além de indicar práticas éticas de laboratório.

Como Funciona o ARP Spoofing:

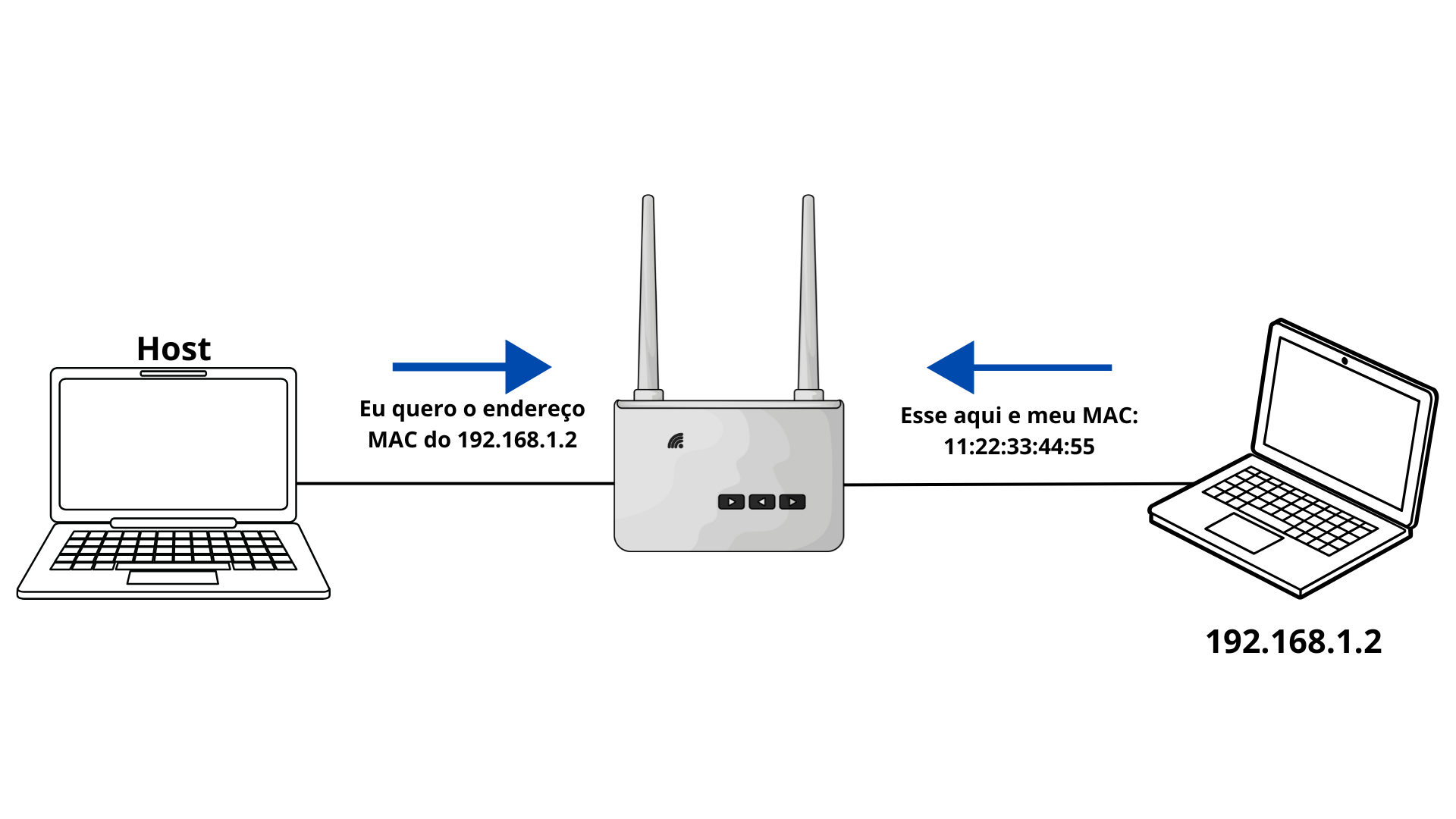

O protocolo ARP tem como objetivo traduzir endereços IP (lógicos) em endereços MAC (físicos).

Contudo, por não possuir mecanismos próprios de autenticação, fica vulnerável a ataques.

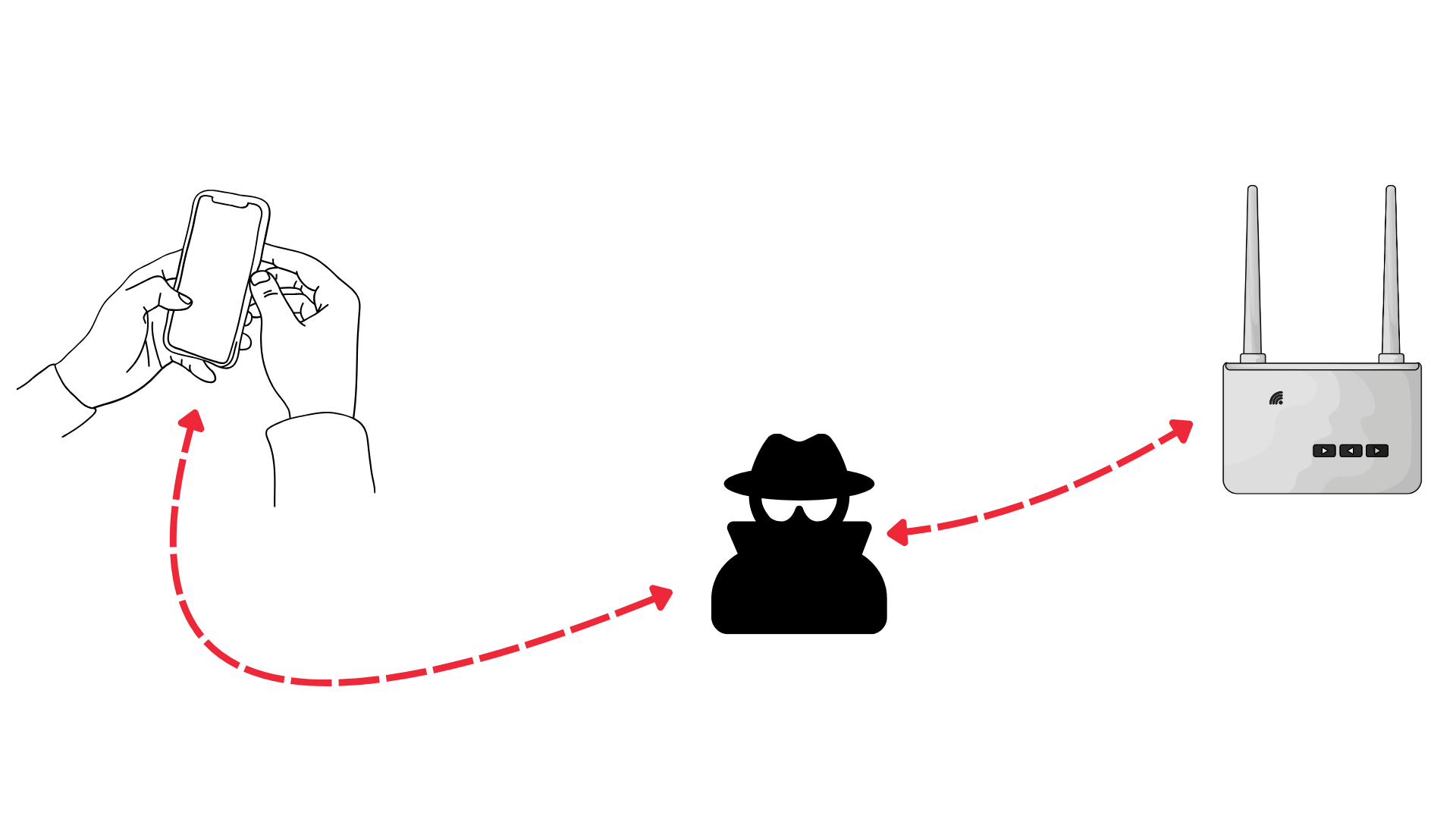

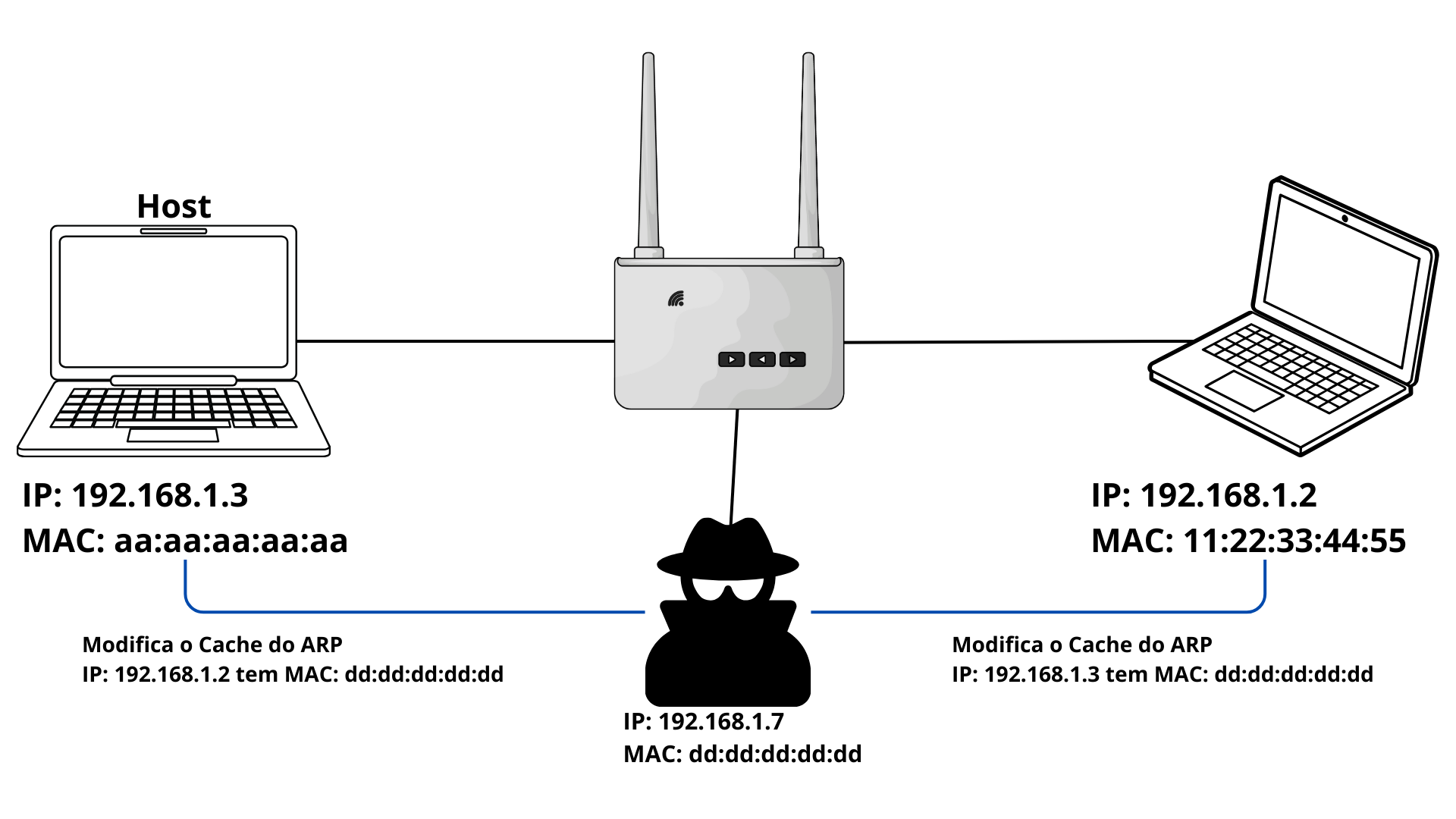

No ARP Spoofing, o invasor envia respostas ARP falsas, associando seu endereço MAC ao IP de dispositivos legítimos, como gateways e servidores críticos. Dessa forma, todo o tráfego destinado a esses dispositivos passa pelo atacante, facilitando ataques do tipo MITM (Man-in-the-Middle).

Consequências Técnicas e Riscos:

-

Captura e interceptação de tráfego sensível (senhas, dados financeiros, mensagens privadas).

Manipulação e modificação de pacotes (redirecionamento de usuários para páginas falsas, injeção de scripts maliciosos e malware).

-

Negação de serviço (DoS) ao causar interrupções e quedas nas conexões entre os dispositivos da rede.

Exemplos de Cenários Reais:

-

Ataques em redes públicas (ex: shoppings, aeroportos, cafés): Um atacante conectado a uma rede Wi-Fi aberta pode facilmente interceptar dados de múltiplos usuários simultaneamente, bastando estar conectado à mesma rede, sem que as vítimas percebam qualquer anormalidade.

-

Combinação com DNS Spoofing: ARP Spoofing pode ser combinado com DNS Spoofing, permitindo que o atacante redirecione vítimas para páginas falsas que visualmente são idênticas às legítimas, facilitando o roubo de informações de login e senhas.

Contexto de Exploração:

Redes Wi-Fi abertas, hotspots públicos e redes corporativas mal configuradas são ambientes ideais para ataques de ARP Spoofing. A ausência de criptografia robusta, falta de segmentação apropriada e switches que não utilizam segurança avançada, como Dynamic ARP Inspection (DAI), tornam essas redes extremamente vulneráveis.

Identificando o ARP Spoofing:

-

Monitoramento ativo:

-

Ferramentas como Wireshark, tcpdump ou Ettercap podem identificar inconsistências nas tabelas ARP em tempo real.

-

-

Ferramentas de Detecção Automática:

-

ARPwatch, XArp e ArpON são ideais para alertar automaticamente sobre alterações suspeitas na rede.

-

-

Sinais visíveis do ataque:

-

Lentidão repentina ou interrupções constantes de conectividade.

-

Endereços MAC desconhecidos aparecendo associados a IPs críticos, como gateways ou servidores DNS.

-

Métodos Avançados de Proteção:

-

Tabelas ARP estáticas: Registrar entradas ARP fixas e seguras em dispositivos críticos (ex: roteadores, servidores essenciais).

-

Dynamic ARP Inspection (DAI): Implementar switches gerenciáveis para validar automaticamente todas as respostas ARP e descartar as suspeitas.

-

Segmentação Avançada com VLANs: Utilizar VLANs para isolar segmentos da rede, limitando o escopo de possíveis ataques.

-

Protocolos criptografados: Sempre utilizar protocolos seguros como HTTPS, SSH e VPN, reduzindo o risco de interceptação e exposição de dados.

Exemplo Prático e Ético:

Para compreender profundamente o ARP Spoofing e suas implicações técnicas, recomendamos as seguintes aulas práticas detalhadas:

-

Aula 122: Demonstração passo a passo de execução do ataque ARP Spoofing em laboratório controlado.

-

Aula 109: Técnicas avançadas para detecção, prevenção e mitigação, ensinando a configurar ambientes seguros para testes.

É essencial reforçar que qualquer prática de testes deve ser conduzida exclusivamente em ambientes controlados e com autorização explícita, respeitando integralmente princípios éticos e as legislações vigentes.

Conclusão:

O ARP Spoofing é um dos ataques mais perigosos e comuns em redes mal protegidas. Entender profundamente seu funcionamento, explorar cenários reais e implementar estratégias robustas de segurança são fundamentais para garantir a proteção das suas informações e da sua infraestrutura digital.

Aprofunde ainda mais seu conhecimento assistindo às aulas 109 e 122, para obter conhecimento prático e estratégico sobre segurança e proteção contra ataques avançados de rede.