Nessa aula, quero trazer algo diferente: sair um pouco da construção de conceitos e ir olhar diretamente para a rede — e como ela pode ser manipulada, mesmo em ambientes que, à primeira vista, parecem seguros.

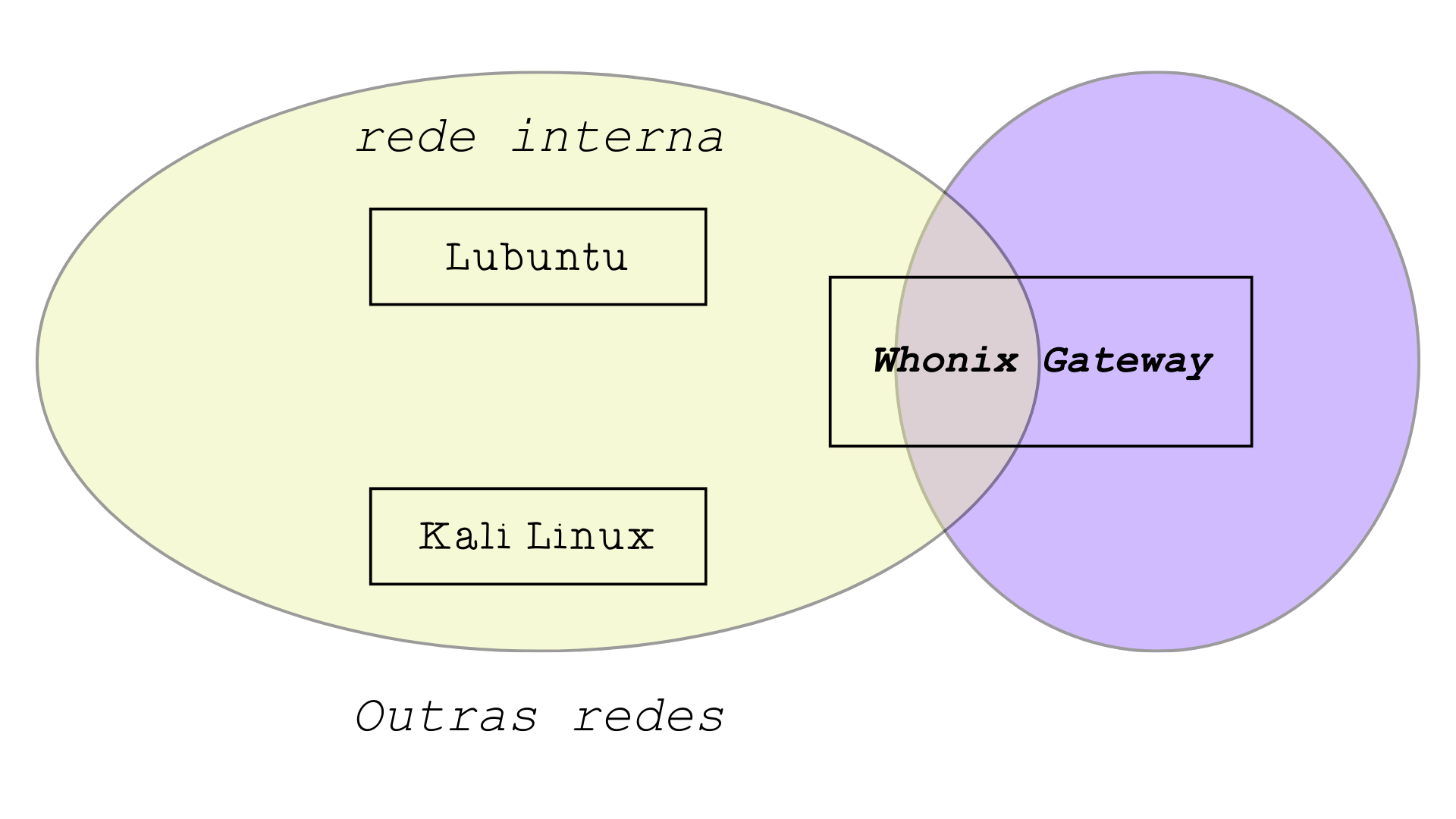

O cenário é um laboratório controlado, composto por três máquinas: um Whonix Gateway, que será o roteador e ponto de saída Tor da rede; um Kali Linux, que vai atuar como atacante; e um Lubuntu, simulando uma estação de trabalho comum, conectada à rede interna. A proposta é explorar um ataque clássico de ARP spoofing, mas adaptado ao ambiente virtualizado e roteado do Whonix.

O Whonix Gateway é um componente que opera como intermediário entre sistemas operacionais e a rede Tor. Ele possui duas interfaces de rede: uma conectada ao mundo externo (via Tor) e outra voltada para a rede interna, onde residem as máquinas clientes. Essas máquinas não se conectam diretamente à internet, mas enviam todo o tráfego localmente ao Gateway, que se encarrega de anonimizar e repassar as conexões através da Tor. A sub-rede usada é a 10.152.152.0/24, onde o Gateway ocupa o IP fixo 10.152.152.10, e os demais dispositivos são identificados pelo último octeto — o host ID. Por exemplo, o Lubuntu pode ser 10.152.152.50, o Kali 10.152.152.100, e assim por diante.

Em redes locais, o protocolo ARP (Address Resolution Protocol) é responsável por resolver os endereços IP em endereços físicos (MAC). Sempre que uma máquina precisa enviar dados a outra, ela consulta sua tabela ARP para saber qual MAC corresponde a determinado IP. Se não houver entrada na tabela, ela envia uma requisição ARP em broadcast perguntando “quem tem o IP X?”. A máquina com aquele IP responde com seu endereço MAC, e a comunicação pode ocorrer.

O ataque de hoje explora justamente essa falta de autenticação no ARP. O Kali, como atacante, envia uma resposta falsa para o Lubuntu, dizendo que o IP do Gateway (10.152.152.10) agora está associado ao seu próprio MAC. A vítima aceita a informação e atualiza sua tabela, acreditando que o Kali é o Gateway. A partir desse momento, todo o tráfego que deveria ser roteado para o Whonix passa primeiro pelo Kali. Isso permite capturar, registrar, e até modificar os dados em trânsito — caracterizando um ataque man-in-the-middle (MitM).

É importante entender que isso não é uma falha no Whonix. O ataque funciona porque a rede interna é tratada como uma rede local comum, sem nenhum tipo de defesa contra spoofing. A intenção aqui é mostrar que, mesmo em ambientes que rodam sobre o Tor, as comunicações entre dispositivos ainda podem ser interceptadas se o atacante estiver dentro da mesma rede local.

Essa aula serve para reforçar dois pontos cruciais: primeiro, que o anonimato externo (como o que o Tor oferece) não significa segurança interna. E segundo, que protocolos legados como ARP, ainda largamente usados, podem ser explorados com facilidade em ambientes mal configurados ou sem proteção. Ferramentas como arpspoof, ettercap ou bettercap podem executar esse tipo de ataque em segundos, bastando que o atacante esteja na mesma rede.

A estrutura prática da aula mostra o passo a passo da falsificação de pacotes ARP, como a vítima reage a eles, como o tráfego começa a ser interceptado, e como redirecionar corretamente para manter a comunicação funcional — um detalhe importante para que o ataque não seja percebido.

⚠️ Nota sobre Ética e Responsabilidade

Todo o conteúdo apresentado nesta aula tem finalidade exclusivamente educacional. O ambiente foi criado em um laboratório isolado e seguro, sem afetar redes, sistemas ou terceiros. A prática de técnicas ofensivas sem autorização explícita é ilegal e antiética.

Este curso tem como objetivo capacitar profissionais a entender e defender sistemas reais, reconhecendo táticas de adversários e desenvolvendo a capacidade de mitigar ameaças avançadas. A ética deve ser sempre o pilar central da atuação em segurança da informação.