Gateway TOR Residencial

Hoje, vamos explorar um conceito único e muito especial: a criação de um Gateway TOR Transparente dentro da sua rede residencial. Isso permitirá que qualquer disositivo conectado ao seu segundo gateway navegue pela internet de forma anônima, sem precisar instalar softwares adicionais ou configurar proxies manualmente.

Este é um projeto raro de se ver explicado de forma simples no Brasil, e nossa missão hoje é descomplicar esse processo para que você possa aplicá-lo facilmente na sua casa.

O Que é um Gateway e Como Funciona?

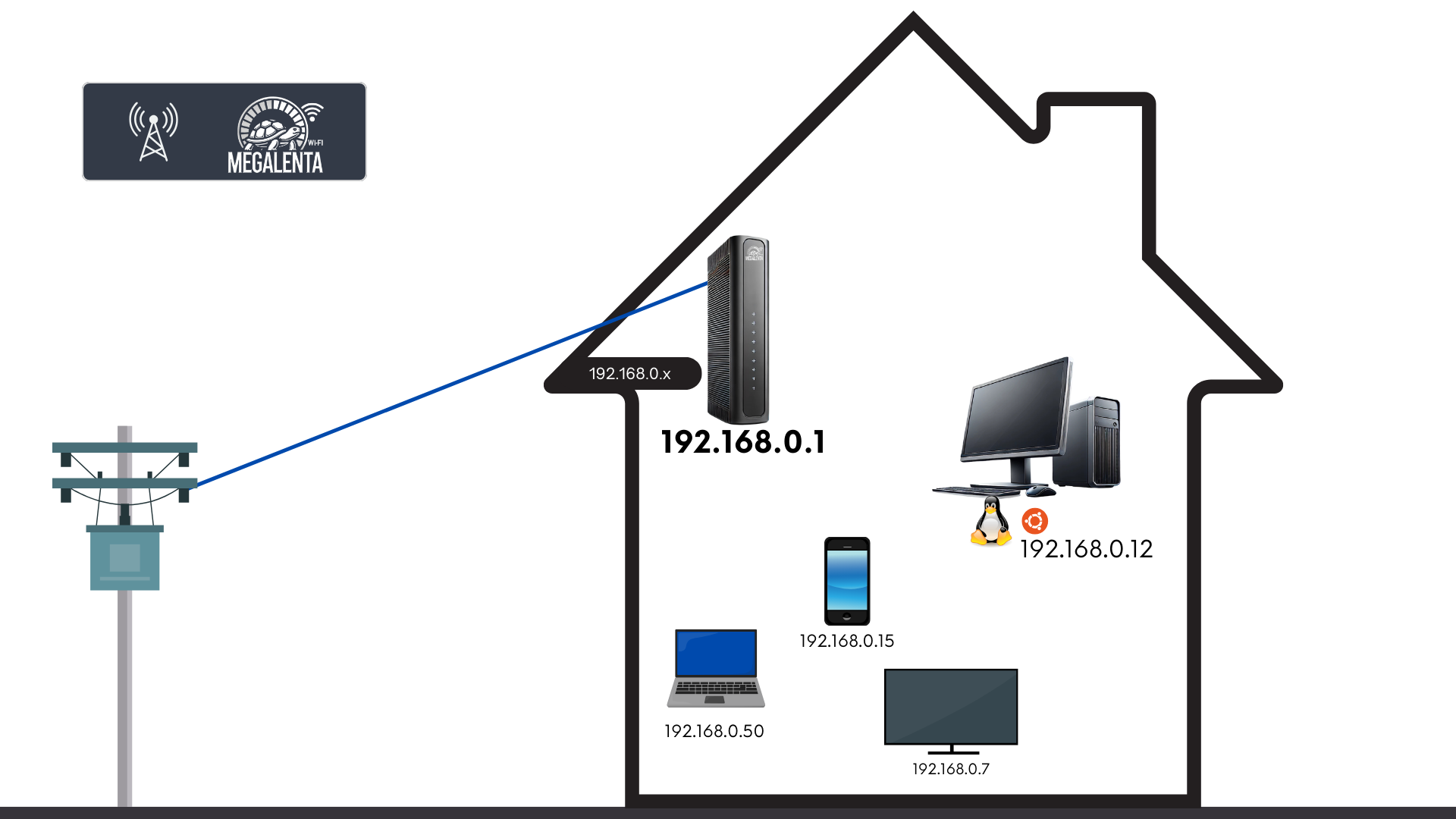

Normalmente, em uma rede doméstica, todos os dispositivos conectados (celulares, computadores, smart TVs) utilizam o roteador da operadora como gateway padrão. O roteador recebe os pacotes de dados enviados pelos dispositivos, encaminha para a internet e retorna as respostas.

Por exemplo, se o roteador da sua operadora tem o IP 192.168.0.1, os dispositivos conectados na rede local terão endereços como 192.168.0.15, 192.168.0.50, etc. Quando um dispositivo deseja acessar um site, ele envia a solicitação para o roteador, que a repassa para a internet e retorna a resposta ao dispositivo.

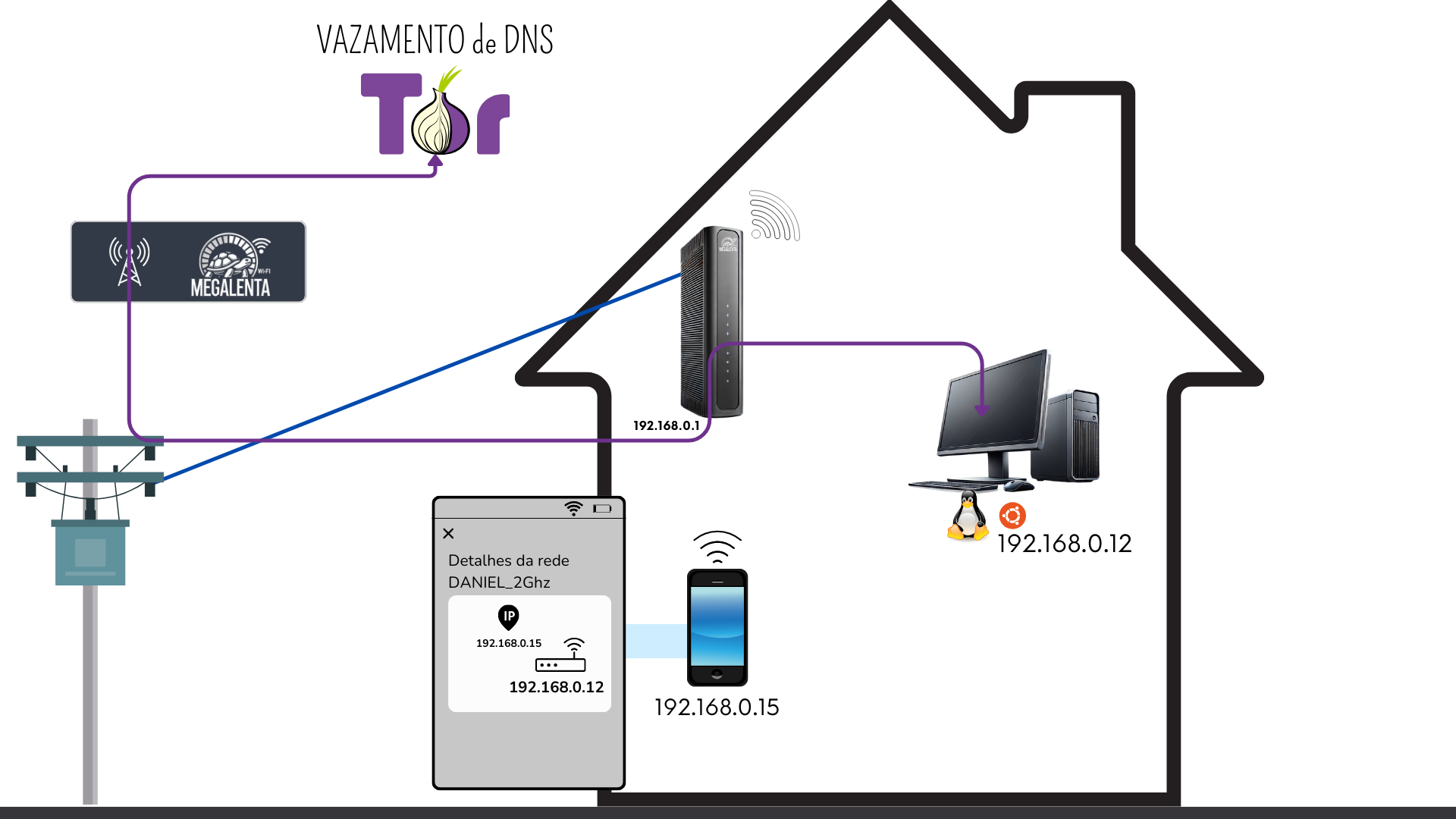

Agora, imagine que você deseja adicionar um segundo gateway na rede. Esse gateway será um computador rodando Linux (como um Ubuntu), e sua função será redirecionar todo o tráfego dos dispositivos conectados a ele através da rede TOR, garantindo anonimato completo na navegação.

O Que Vamos Fazer?

Vamos transformar um computador Linux (ou uma máquina virtual, Raspberry Pi ou qualquer outro dispositivo compatível) em um Gateway TOR Transparente. Para isso, seguiremos os seguintes passos:

- Configurar o TOR para aceitar e processar todo o tráfego de rede.

- Criar regras de firewall (iptables) para redirecionar conexões de qualquer dispositivo conectado ao novo gateway diretamente para o TOR.

- Configurar o DNS para que todas as consultas passem pelo TOR, evitando vazamentos de identidade.

- Validar e testar a comunicação para garantir que tudo esteja funcionando corretamente.

Com essa configuração, qualquer dispositivo que mudar seu gateway para o IP do servidor TOR passará a trafegar automaticamente pela rede TOR, sem a necessidade de instalar extensões, configurar proxies ou modificar navegadores.

Configuração e Código

Ativar Encaminhamento de Pacotes (IP Forward)

Precisamos que a VM “roteie” pacotes. Então, abra o arquivo /etc/sysctl.conf:

Procure (ou adicione) a linha:

Isso faz o kernel permitir que a VM encaminhe pacotes entre interfaces/processos.

Instalar e Configurar o Tor

Instalação no Ubuntu/Debian

| sudo apt update sudo apt install tor -y |

Ajustar o arquivo /etc/tor/torrc

Salve, feche e reinicie o Tor:

Verifique:

- Se aparecer “Bootstrapped 100% (done)”, é sinal de que o Tor está funcionando bem.

Firewall

1️⃣ Váriaveis importantes

IFACE: Define qual interface de rede será usada para capturar e encaminhar o tráfego. Se estiver rodando uma máquina virtual, pode ser necessário ajustar o nome da interface.TOR_USER: Especifica o usuário que executa o processo TOR. Isso é fundamental para evitar que o próprio TOR seja redirecionado para ele mesmo, criando um loop infinito.

2️⃣ Limpando Regras de Firewall Anteriores

Antes de adicionar novas regras, precisamos limpar qualquer configuração existente no iptables para evitar conflitos:

Isso remove todas as regras atuais das tabelas filter, nat e mangle, garantindo que estamos começando com um ambiente limpo.

3️⃣ Permitindo Conexões Essenciais

Agora, precisamos permitir conexões locais e sessões já estabelecidas para evitar interrupções inesperadas:

- O primeiro bloco permite conexões dentro da máquina para evitar problemas com serviços internos.

- O segundo bloco permite o tráfego de conexões que já foram estabelecidas, garantindo que o fluxo de comunicação continue normalmente.

4️⃣ Ativando o NAT para Encaminhar o Tráfego

Essa regra habilita o mascaramento de IPs, essencial para que os pacotes possam ser roteados corretamente na rede.

5️⃣ Excluindo o Próprio TOR do Redirecionamento

Isso impede que o próprio TOR tente redirecionar seu tráfego para si mesmo, o que causaria um loop infinito e travaria a rede.

6️⃣ Redirecionando Consultas de DNS para o TOR

Essas regras fazem com que todas as consultas DNS passem pelo TOR, evitando que sua identidade seja exposta pelo servidor DNS da operadora.

7️⃣ Redirecionando Tráfego TCP para o TOR

Isso força qualquer tráfego TCP (como navegação na web) a passar pelo TOR. Assim, qualquer dispositivo que utilizar esse gateway terá seus dados anonimizados automaticamente.

Alternativa Simples:

Se você não tem um segundo computador, pode simplesmente criar uma máquina virtual (VM) no modo "bridge" para que ela receba um endereço IP na rede como se fosse outro dispositivo físico.

Outra opção é usar um Raspberry Pi, Orange Pi ou qualquer mini PC, instalando o TOR e aplicando as regras acima para configurar seu segundo gateway anônimo.

Com essa configuração, conseguimos criar um Gateway TOR Residencial que permite anonimizar todo o tráfego da rede de forma automática e transparente. Agora, qualquer dispositivo que definir o IP do gateway para 192.168.0.12 (ou o IP do seu dispositivo com TOR) estará navegando anonimamente, sem necessidade de instalar nada ou alterar configurações complexas.

Problemas Comuns e Soluções – Gateway TOR Residencial

Se você montou o seu Gateway TOR e notou alguns "vazamentos" em sites como BrowserLeaks.com, fique tranquilo: abaixo estão os problemas mais comuns e como resolver cada um deles. Isso te ajuda a deixar sua navegação ainda mais segura e anônima.

Vazamento de IP via IPv6 (IPv6 Leak)

Descrição:

Mesmo com o tráfego roteado via TOR, alguns sistemas ainda tentam usar o IPv6, o que pode vazar seu IP real.

Causa:

O TOR (em modo transparente) não redireciona tráfego IPv6. Isso precisa ser desativado manualmente.

Soluções:

✅ Na máquina cliente (recomendado):

Desative o IPv6 no sistema operacional.

Linux:

| sudo sysctl -w net.ipv6.conf.all.disable_ipv6=1 |

Windows:

-

Vá em "Central de Rede e Compartilhamento"

-

Clique em sua conexão > "Propriedades"

-

Desmarque "Protocolo da Internet Versão 6 (TCP/IPv6)"

✅ No gateway (opcional):

| ip6tables -P INPUT DROP ip6tables -P FORWARD DROP ip6tables -P OUTPUT DROP |

WebRTC Leak no Navegador

Descrição:

WebRTC é uma tecnologia usada por navegadores para chamadas e conexões P2P, mas ela pode revelar seu IP real (mesmo usando TOR ou VPN).

Soluções:

✅ Firefox:

-

Vá até

about:config -

Busque por:

media.peerconnection.enabled -

Altere para:

false

✅ Chrome (menos eficaz):

-

Use extensões como uBlock Origin ou WebRTC Network Limiter

-

Ou use navegadores focados em privacidade, como o próprio Tor Browser

Sem DNS Leak (boa notícia!)

Se você seguiu as regras de iptables corretamente com DNSPort 9053, seus dispositivos não estarão vazando requisições DNS. Pode validar no site dnsleaktest.com – se não aparecerem IPs do seu provedor, está tudo certo!

Alguns sites não carregam ou pedem CAPTCHA

Causa:

A rede TOR é constantemente usada por usuários do mundo inteiro e alguns sites bloqueiam ou desconfiam desse tráfego.

Solução:

-

É normal, infelizmente. Isso não é erro seu.

-

Use bridges ou troque de circuito TOR (com

nyx, por exemplo). -

Navegar com paciência – TOR preza privacidade, mas sacrifica um pouco a usabilidade.

Dispositivos conectados não acessam a internet

Verifique:

-

O IP do gateway nos dispositivos está correto? (ex: 192.168.0.12)

-

O firewall no Gateway está ativo e com as regras corretas?

-

O IP Forward está ativado? (

net.ipv4.ip_forward=1no/etc/sysctl.conf) -

O serviço TOR está rodando? (

sudo systemctl status tor)

Dica Extra: Teste seu tráfego

Sites para testar se está tudo anônimo: