Wi-Fi TOR residencial

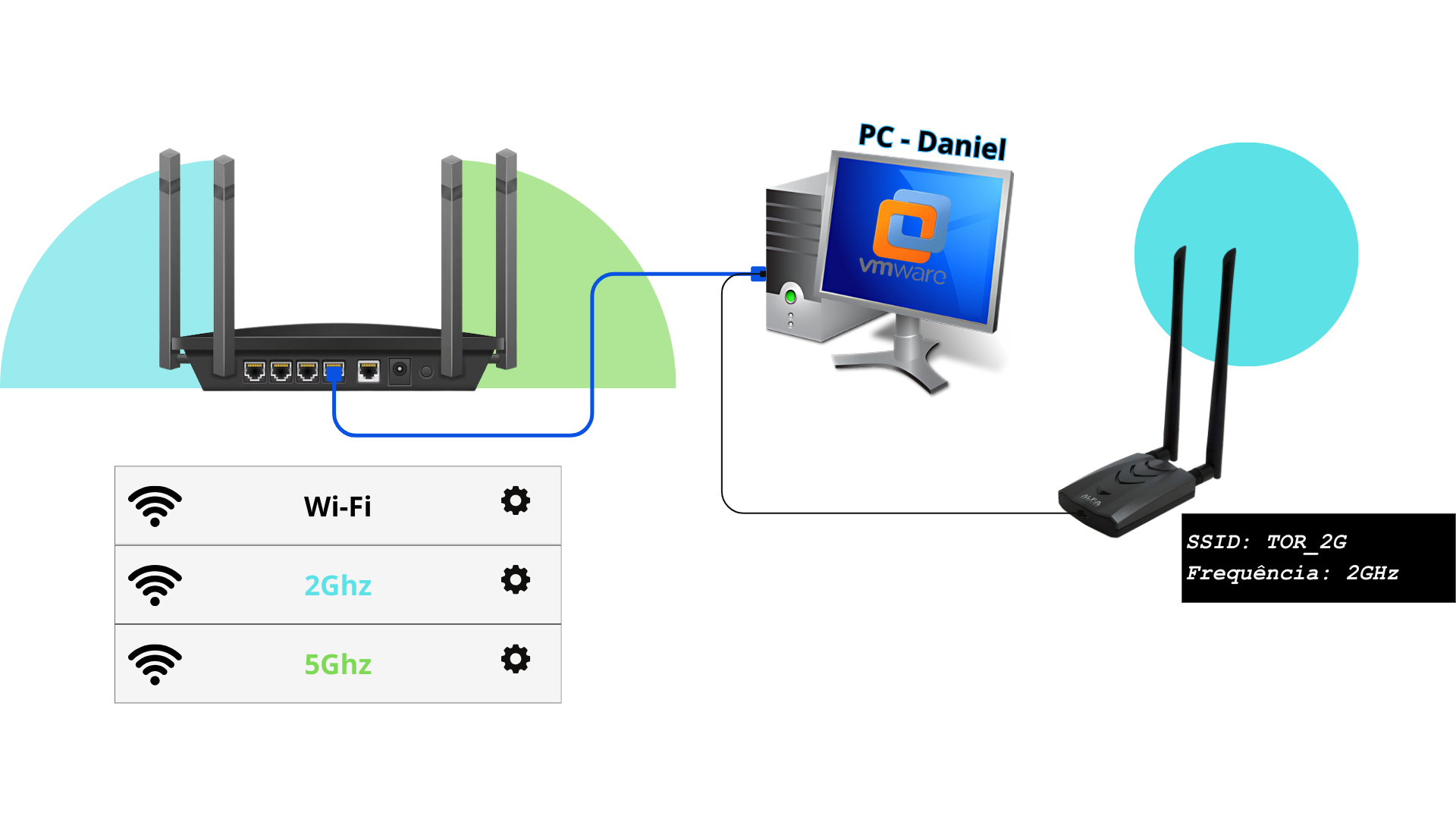

Este ambiente é composto por:

- Interface Ethernet: Conecta o dispositivo à sua rede local/internet e recebe um IP fixo (por exemplo, 192.168.1.70).

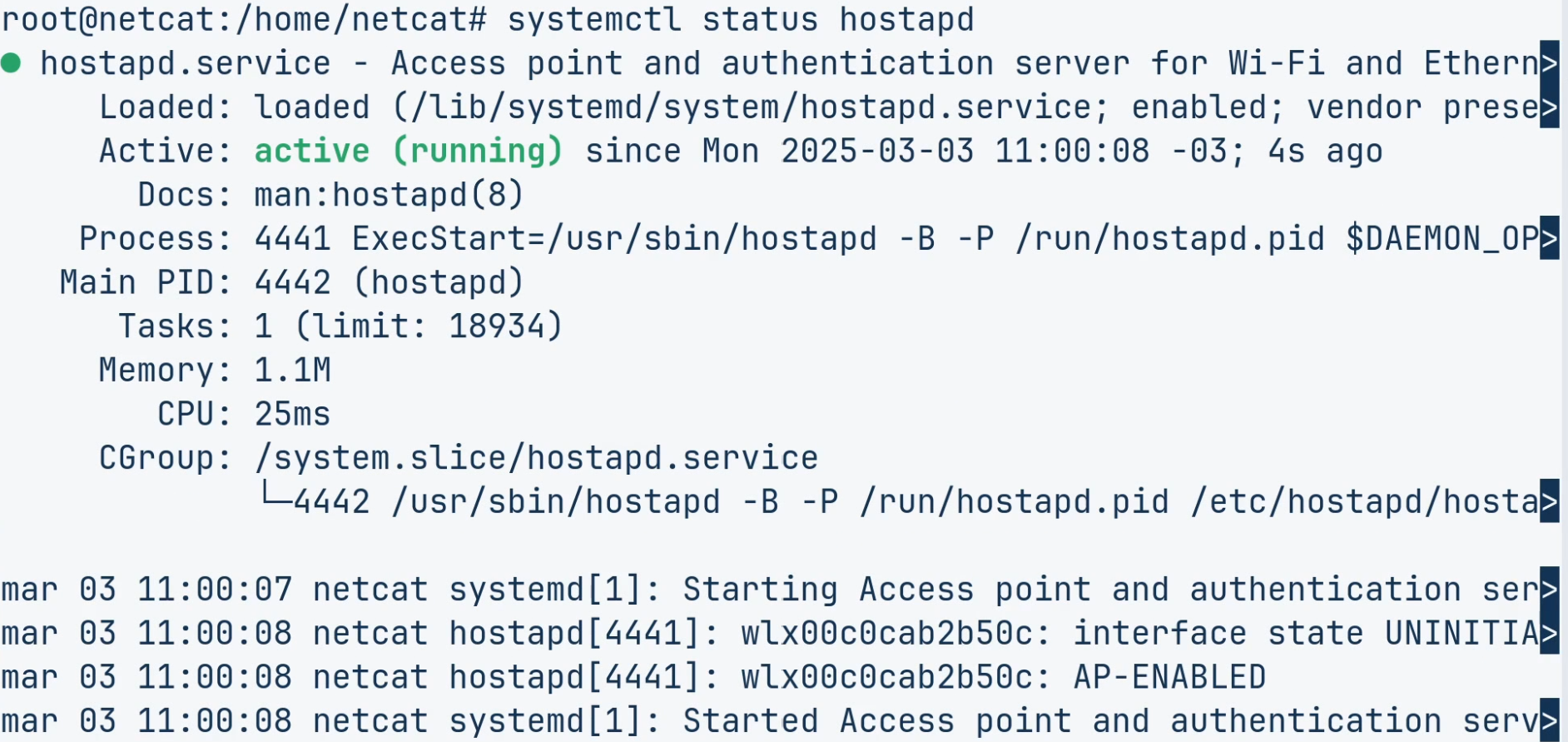

- Interface Wi‑Fi: Utilizada para criar um hotspot (Access Point). No nosso exemplo, em uma VM ela aparece como “wlx00c0cab2b50c”, mas em um Raspberry Pi pode ser simplesmente “wlan0”.

- Tor: Opera como proxy transparente, redirecionando conexões TCP e consultas DNS para garantir anonimato.

- hostapd: Gerencia o modo Access Point, definindo SSID, canal e segurança.

- dnsmasq: Atua como servidor DHCP e DNS para os clientes conectados ao AP.

- iptables: Configura regras para redirecionar o tráfego da rede Wi‑Fi para o Tor e aplicar NAT (mascaramento) na interface Ethernet.

Você pode utilizar esse mesmo conjunto de configurações tanto em uma máquina virtual quanto em um mini PC como Raspberry Pi ou Orange Pi, bastando ajustar os nomes das interfaces e verificar as particularidades do hardware.

Configurar o Tor

Abra e edite o arquivo /etc/tor/torrc:

|

TransPort 0.0.0.0:9040 DNSPort 0.0.0.0:9053 |

Explicação:

- TransPort 9040: O Tor intercepta conexões TCP nessa porta.

- DNSPort 9053: O Tor processa consultas DNS nesta porta.

Reiniciar o Tor

| sudo systemctl restart tor systemctl status tor |

Configurar a Interface Wi‑Fi Manualmente

Objetivo: Configurar a interface Wi‑Fi para operar com um IP fixo.

Nota: Em uma máquina virtual o adaptador pode ser renomeado para algo como “wlx00c0cab2b50c”. Em um Raspberry Pi, geralmente a interface Wi‑Fi é “wlan0”. Adapte os comandos conforme seu ambiente.

Para nosso exemplo, usaremos a interface com nome wlx00c0cab2b50c. Se estiver em um Raspberry Pi e a interface for “wlan0”, substitua os comandos.

Ativar e Atribuir IP à Interface Wi‑Fi

| sudo ip link set wlx00c0cab2b50c up sudo ip addr add 10.0.0.1/24 dev wlx00c0cab2b50c |

Explicação:

Esses comandos ativam a interface Wi‑Fi e atribuem o IP 10.0.0.1/24, que será usado como gateway para os dispositivos conectados ao AP.

Verifique:

| ip addr show wlx00c0cab2b50c |

Configurar o hostapd – Criar o Access Point

Objetivo: Usar o hostapd para colocar a interface Wi‑Fi em modo AP, criando um hotspot.

Instalar o hostapd

| sudo apt install hostapd -y |

Edite o arquivo /etc/hostapd/hostapd.conf:

|

interface=wlx00c0cab2b50c driver=nl80211 ssid=Tor_2G channel=6 auth_algs=1 wpa=2 wpa_passphrase=SENHAFORTEAQUI wpa_key_mgmt=WPA-PSK rsn_pairwise=CCMP |

Edite o arquivo /etc/default/hostapd: