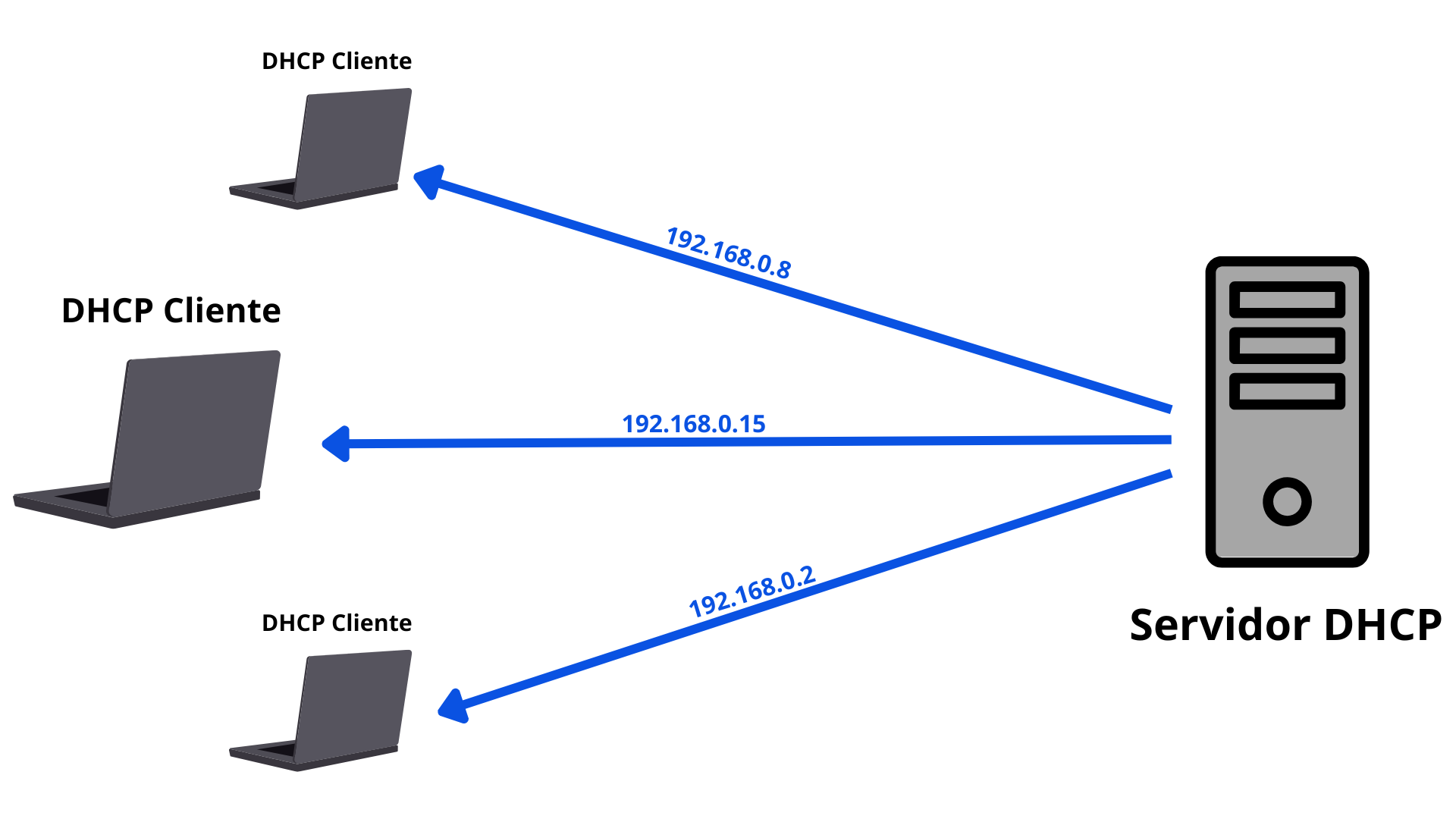

Em redes corporativas, o DHCP (Dynamic Host Configuration Protocol) é um dos pilares fundamentais para garantir que os dispositivos se conectem corretamente à rede. Mas, assim como toda peça central da infraestrutura, ele também pode se tornar um ponto vulnerável. Quando um atacante se aproveita dessa confiança para introduzir um servidor DHCP malicioso, temos o cenário clássico de um Rogue DHCP Attack.

Neste artigo dividido em duas partes, você vai aprender de forma clara e detalhada:

-

Como funciona o protocolo DHCP;

-

O que é o ataque Rogue DHCP;

-

Como esse ataque afeta redes locais;

-

Como é possível se proteger dele.

O que é o Protocolo DHCP?

O DHCP (Dynamic Host Configuration Protocol) é um protocolo de aplicação da pilha TCP/IP usado para configurar automaticamente os parâmetros de rede de dispositivos em uma LAN. Isso inclui:

-

Endereço IP

-

Máscara de sub-rede

-

Gateway padrão

-

Servidores DNS

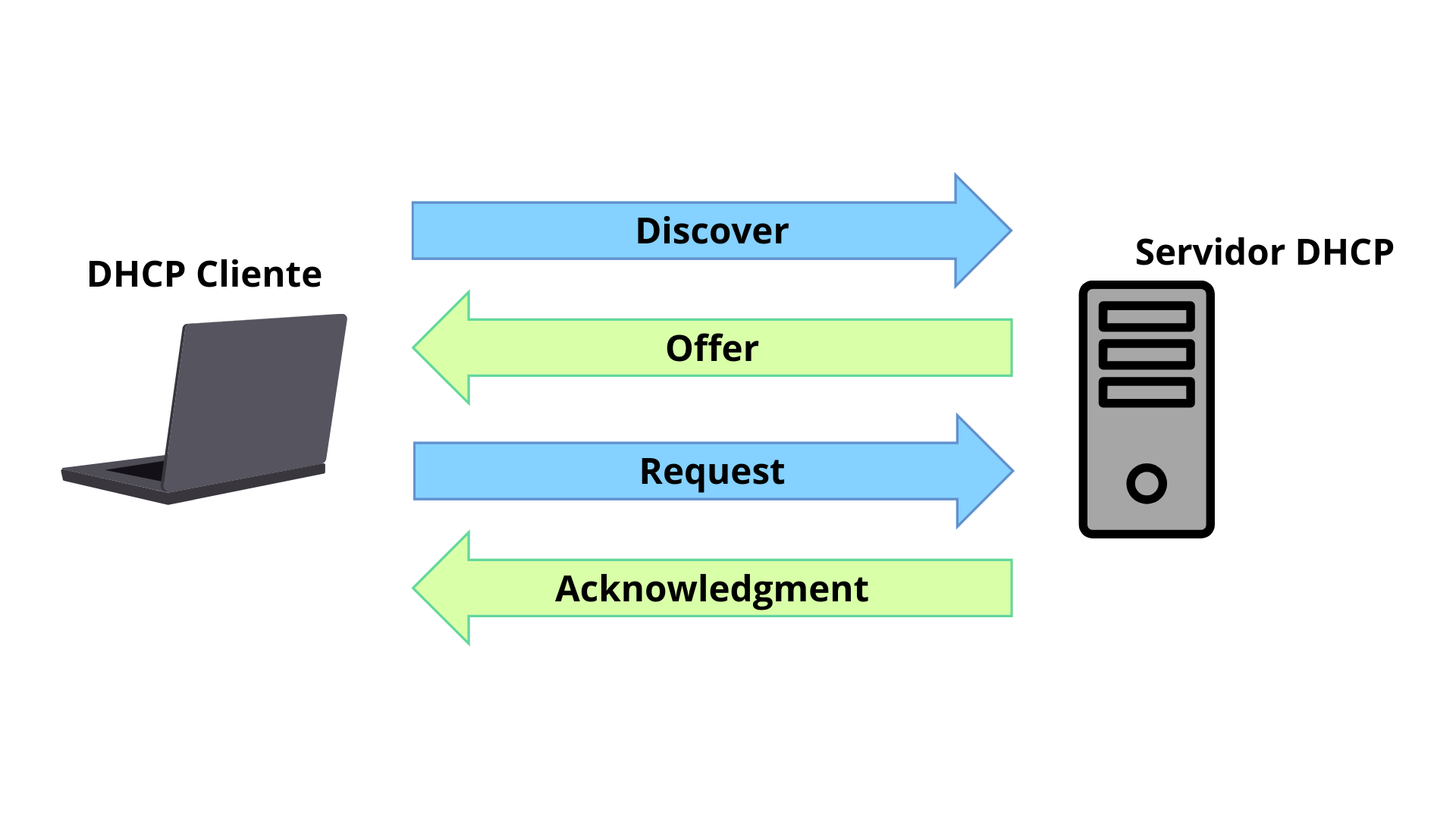

Ciclo de Vida de uma Solicitação DHCP (DORA)

O processo de atribuição de IP segue um ciclo conhecido como DORA:

-

DHCP Discover: o cliente envia um broadcast para encontrar servidores DHCP.

-

DHCP Offer: um servidor responde com uma proposta de configuração.

-

DHCP Request: o cliente aceita a oferta e solicita aquela configuração.

-

DHCP Acknowledgment: o servidor confirma e finaliza a configuração.

Esse processo é automatizado e acontece geralmente toda vez que um dispositivo se conecta à rede.

Rogue DHCP: Quando o Inimigo é o Servidor

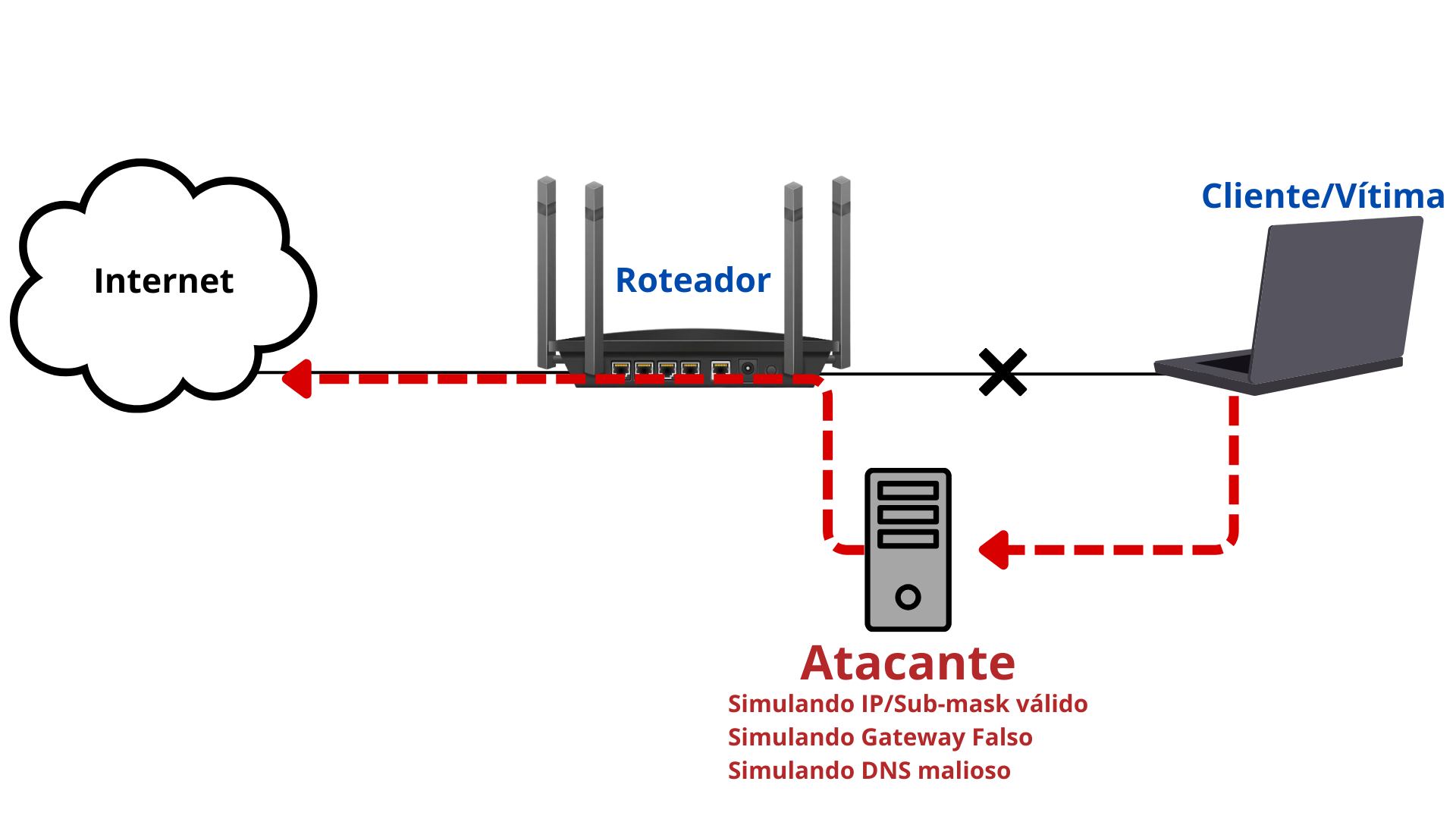

Um Rogue DHCP Server é um servidor malicioso (ou não autorizado) que responde a requisições DHCP em uma rede local. Como o protocolo DHCP não possui autenticação nativa, os clientes podem aceitar ofertas de qualquer servidor que responda primeiro — inclusive de um invasor.

Como Funciona o Ataque?

O atacante conecta um dispositivo à rede e configura nele um servidor DHCP “pirata”. Quando uma máquina legítima entra na rede e envia um DHCP Discover, o rogue responde com uma oferta falsa, contendo:

-

Um IP válido (ou inválido);

-

Um gateway padrão falso (geralmente controlado pelo atacante);

-

Um servidor DNS malicioso;

-

Eventualmente, outras configurações manipuladas.

Isso permite que o tráfego da vítima seja redirecionado, interceptado, monitorado ou modificado — comprometendo segurança, confidencialidade e disponibilidade.

Impactos do Rogue DHCP na Rede

-

Man-in-the-Middle (MITM): Redirecionando o gateway para o invasor, ele pode interceptar e espionar todo o tráfego da vítima.

-

DoS/Downgrade de Rede: IPs inválidos podem causar falhas de conectividade.

-

Phishing e Redirecionamento: Servidores DNS falsos redirecionam para páginas clones.

-

Interrupção de Serviços Críticos: Equipamentos essenciais podem perder acesso à rede correta.

Exemplo Prático

Imagine que em uma rede com 50 dispositivos, o servidor DHCP legítimo responde em 0,2 segundos. Um invasor introduz um Rogue DHCP em um notebook com resposta em 0,1 segundos.

Os clientes passam a obter IPs e configurações do servidor malicioso — sem qualquer alerta visível.

Situações Comuns que Facilitam o Ataque

-

Redes Wi-Fi abertas ou sem segmentação por VLAN;

-

Falta de autenticação em portas (sem 802.1X);

-

Ausência de ferramentas de detecção de DHCP;

-

Ambientes com usuários que conectam dispositivos não autorizados (BYOD).

Como Detectar um Rogue DHCP na Rede

Como o protocolo DHCP não possui autenticação por padrão, detectar um servidor DHCP malicioso exige vigilância ativa com ferramentas específicas e boas práticas de rede.

Técnicas Comuns de Detecção

-

Sniffing de Tráfego DHCP

Com ferramentas como Wireshark, é possível capturar os pacotes de DHCP Offer na rede e verificar se existem múltiplos servidores respondendo às requisições.-

Filtro no Wireshark:

bootp.option.dhcp == 2(DHCP Offer)

-

-

Ferramentas de Scanner de Rede

-

DHCP Starvation + Rogue Detection com ferramentas como:

-

dhcp_probe(Linux) -

RogueDetect (Windows)

-

nmapcom script de broadcast:

-

-

| nmap --script broadcast-dhcp-discover |

-

Port Mirroring + IDS/IPS

Usar um switch configurado com port mirroring para enviar tráfego para um IDS como Snort ou Suricata, com regras específicas para alertar em caso de múltiplos DHCP Offers.

Como Prevenir e Bloquear Rogue DHCP

1. DHCP Snooping

O DHCP Snooping é um recurso de segurança encontrado em switches gerenciáveis que permite marcar interfaces como confiáveis ou não.

-

Portas trusted: onde o servidor DHCP legítimo está conectado.

-

Portas untrusted: bloqueiam ofertas DHCP vindas de dispositivos não autorizados.

Exemplo de configuração no switch Cisco:

2. Segmentação de Rede

-

Usar VLANs para separar dispositivos por função ou localidade.

-

Isolar clientes de convidados, dispositivos IoT ou BYOD.

3. 802.1X + NAC (Network Access Control)

-

Controla o acesso físico à rede.

-

Apenas dispositivos autenticados podem se comunicar com a LAN.

-

Integração com RADIUS, Active Directory, etc.

4. Firewall de Camada 2/3

-

Regras que bloqueiam pacotes DHCP Offer não originados da interface correta.

-

Regras de roteamento e ACL para impedir acesso lateral.

Ferramentas Populares para Ataque (Simulação em Laboratório)

⚠️ Atenção: o uso dessas ferramentas é recomendado apenas em ambientes de testes ou laboratórios de cibersegurança educacional.

-

Yersinia: ataque e simulação de vários protocolos de rede, incluindo DHCP.

-

Ettercap: pode interceptar tráfego e manipular informações de DHCP.

-

Bettercap: framework avançado para MITM e manipulação de pacotes.

-

Responder (da Impacket): foca em respostas maliciosas, incluindo DHCP em alguns contextos.

Simulação em Laboratório (Resumo)

Um laboratório simples no Cisco Packet Tracer ou em VMs pode demonstrar:

-

Um cliente tentando obter IP (DHCP Discover);

-

Dois servidores (legítimo e malicioso) respondendo com DHCP Offer;

-

Cliente pegando configuração errada (DNS e gateway falso);

-

O atacante interceptando ou redirecionando a navegação.

Conclusão

O Rogue DHCP Attack é uma ameaça sorrateira que pode comprometer toda a infraestrutura de rede silenciosamente. Basta que um único dispositivo envie uma resposta DHCP antes do servidor legítimo para redirecionar o tráfego dos usuários para um gateway sob controle do invasor.

Felizmente, com a aplicação de boas práticas como DHCP Snooping, segmentação com VLANs, autenticação de dispositivos e uso de ferramentas de monitoramento, é possível evitar esse tipo de ameaça e garantir um ambiente mais seguro.