Se você já teve que explicar pra alguém o que é um servidor DHCP, e recebeu de volta um olhar vazio, como se tivesse falado em uma língua alienígena, parabéns, você já iniciou sua jornada nas redes.

O estudo da arquitetura de redes exige mais do que teoria: ele demanda prática, aplicação de conceitos e domínio das ferramentas que simulam o comportamento real de um ambiente de produção.

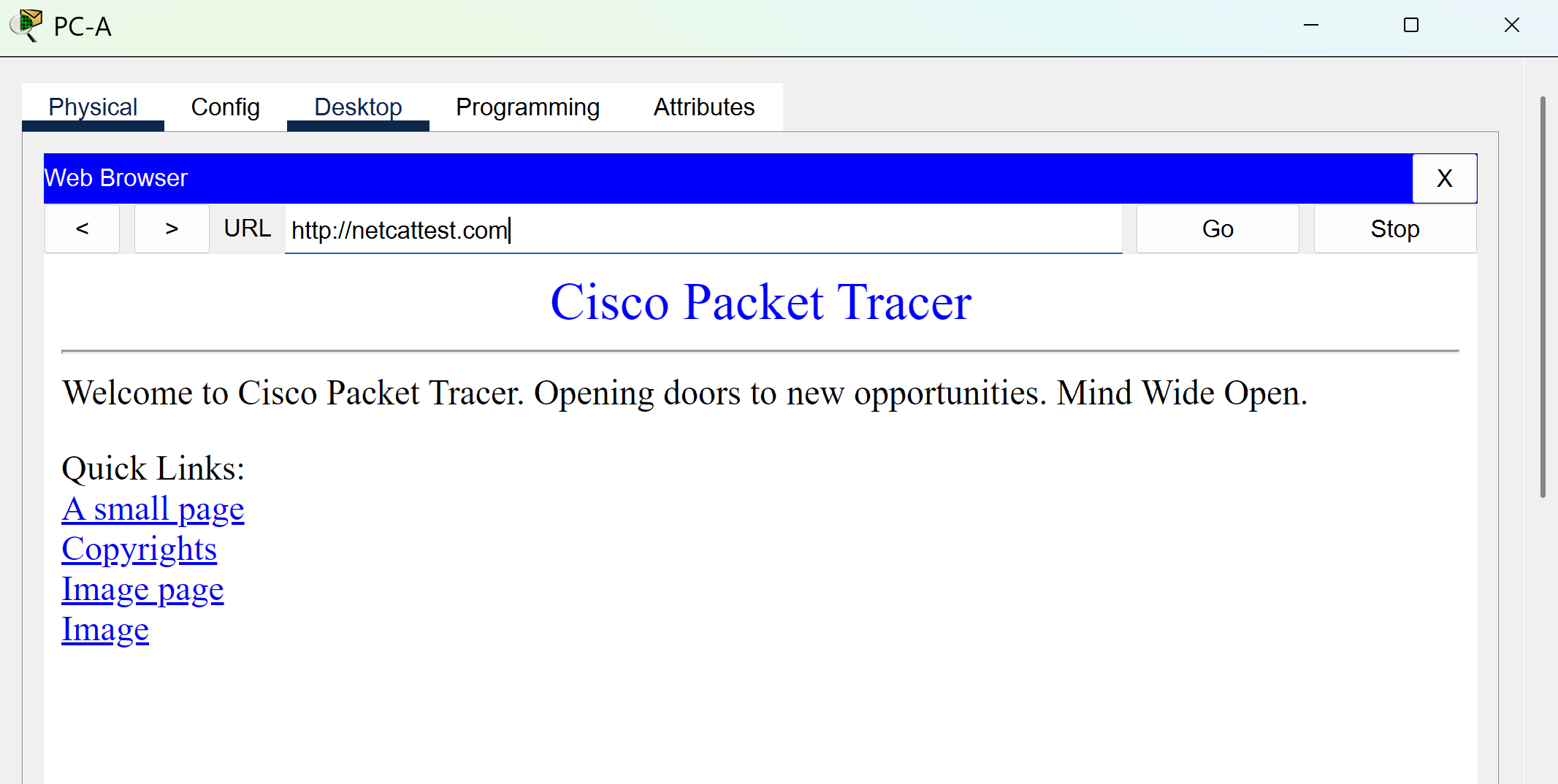

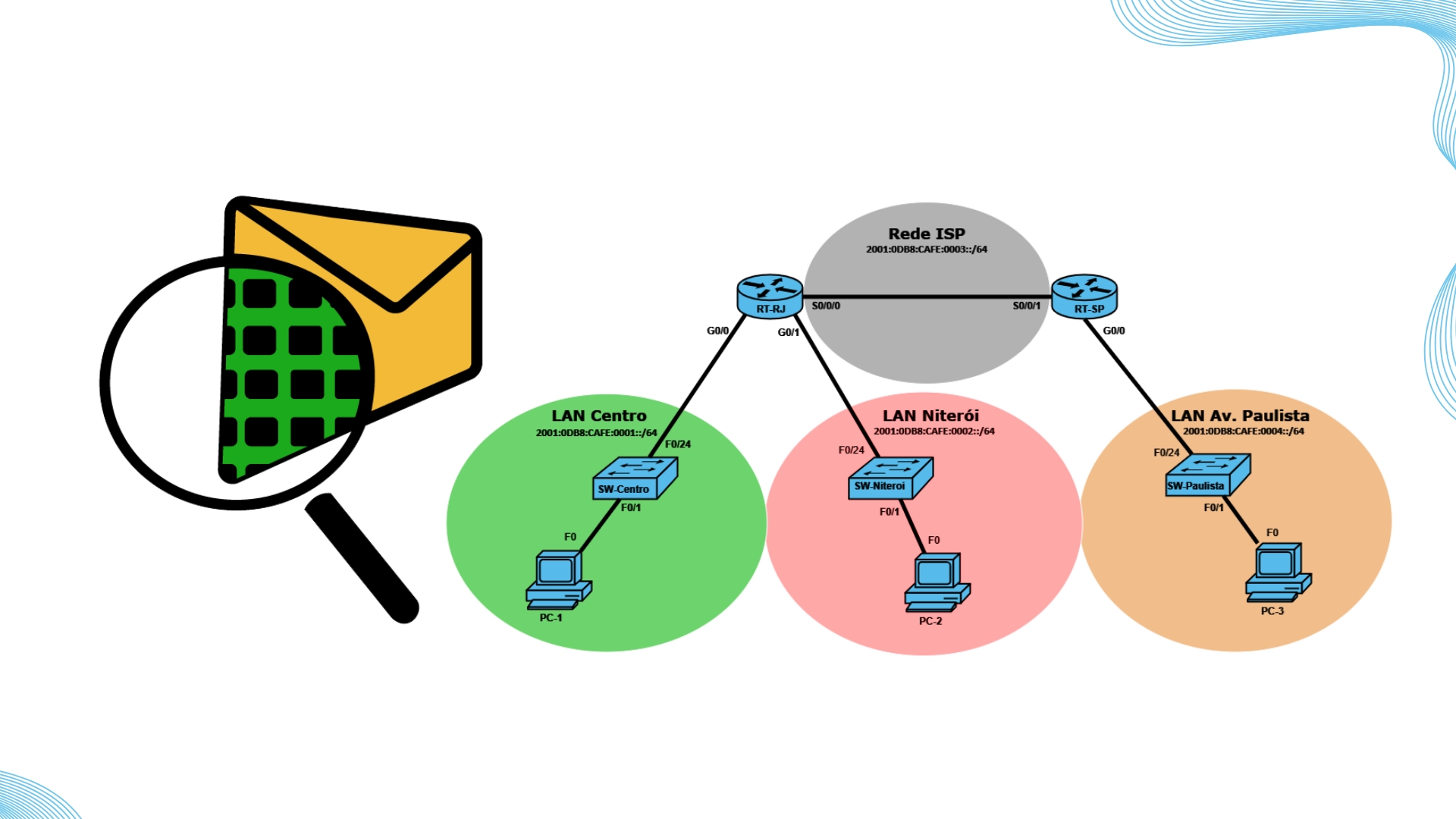

Neste laboratório, vamos construir e configurar uma topologia de rede hierárquica, com foco na camada de aplicação, utilizando os serviços DHCP, DNS e HTTP. Além de distribuir IPs dinamicamente, resolver nomes de domínio e servir páginas web, também aplicaremos boas práticas de segurança básica em switches e roteadores.

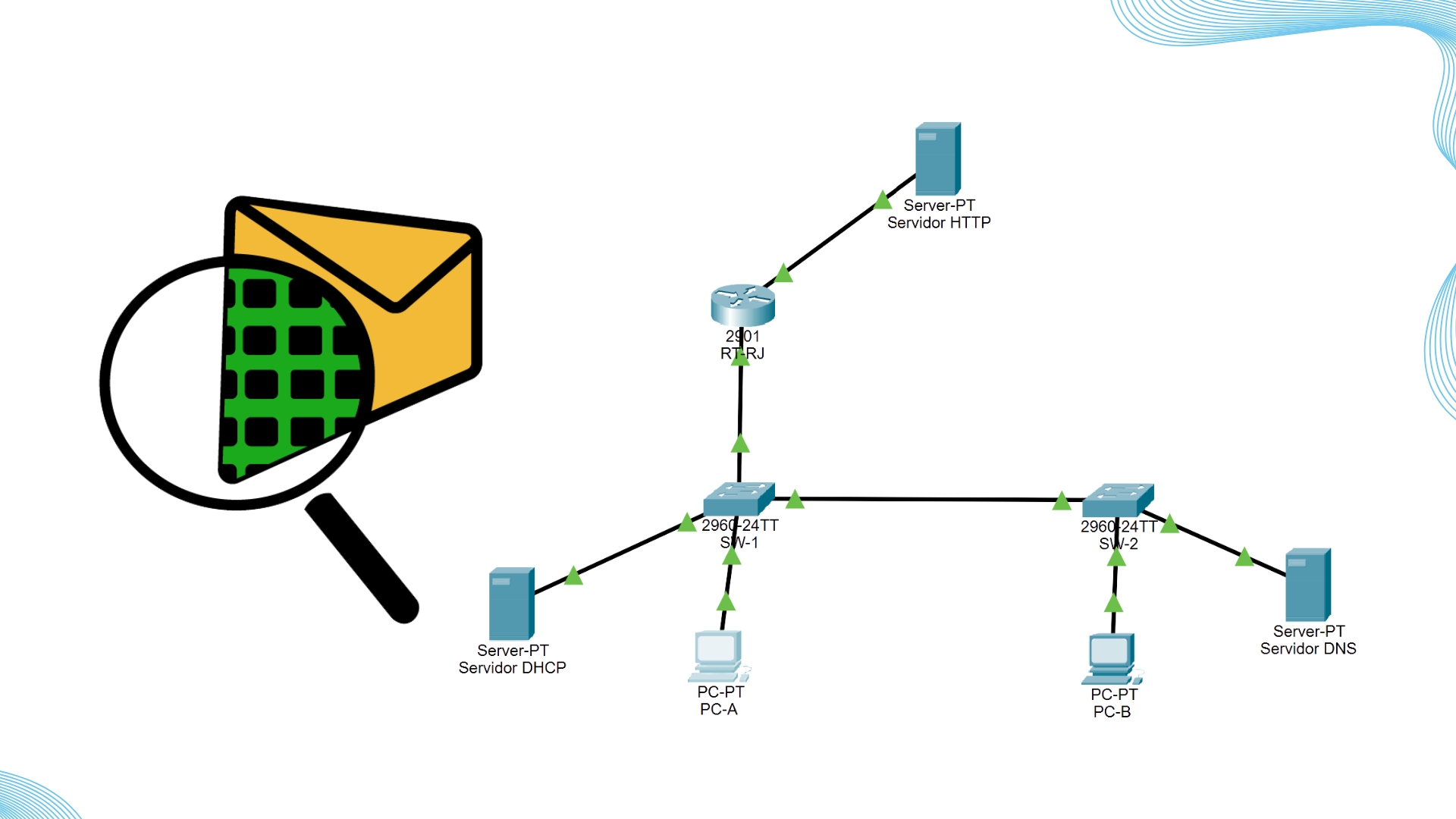

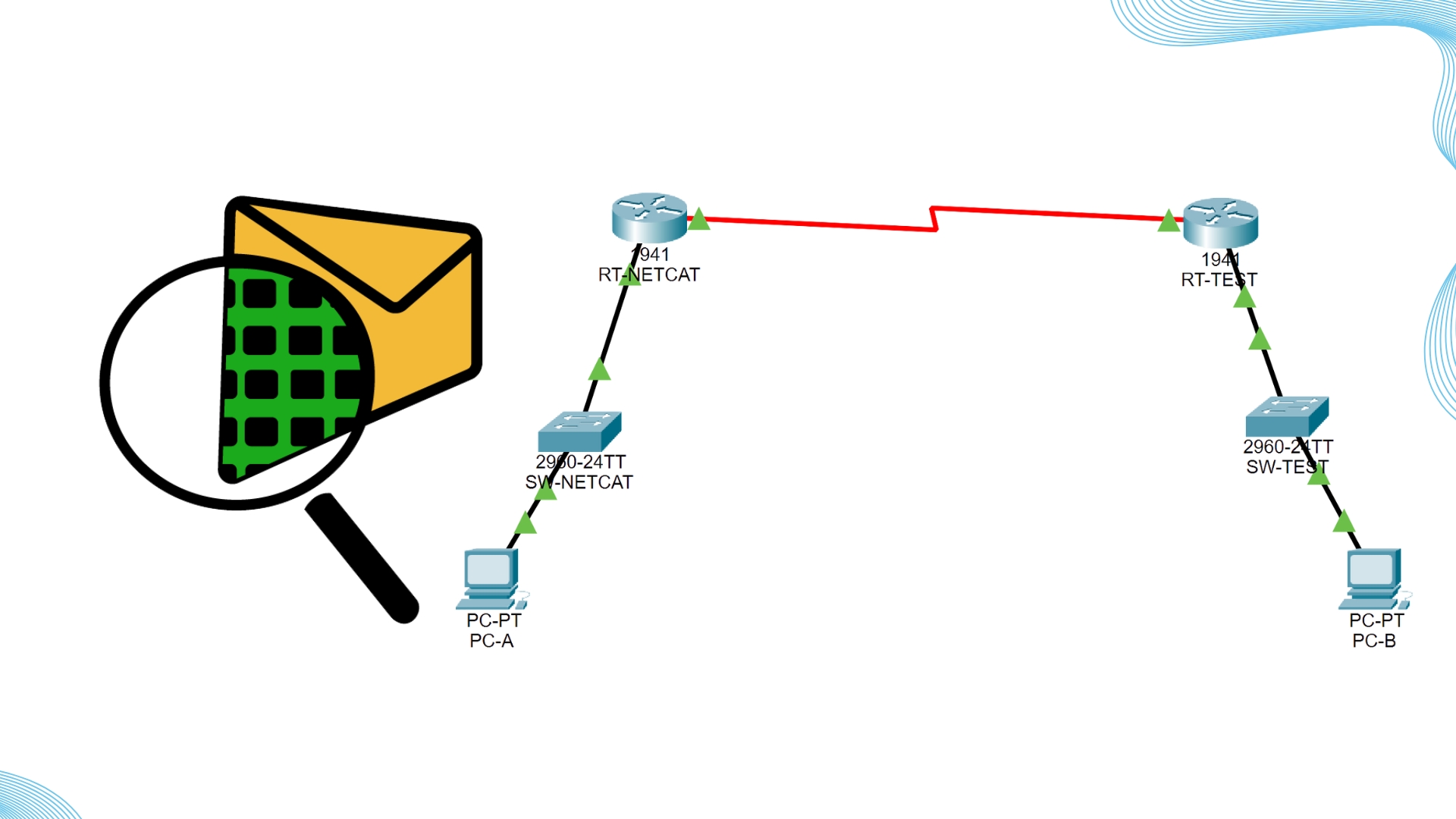

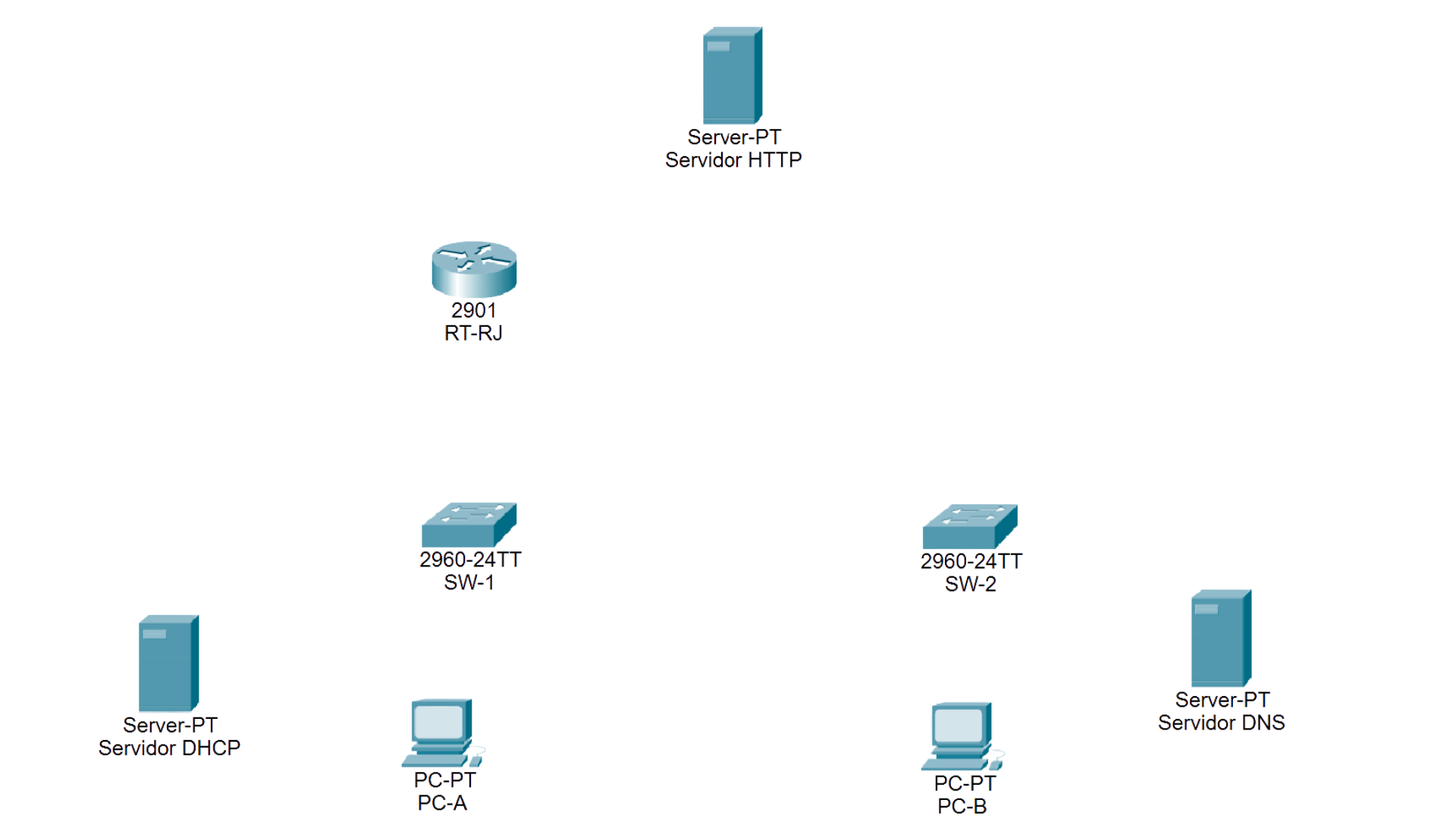

Entendendo os Componentes da Topologia

Antes de sair arrastando cabos e conectando PCs ao infinito, bora entender quem é quem na nossa rede:

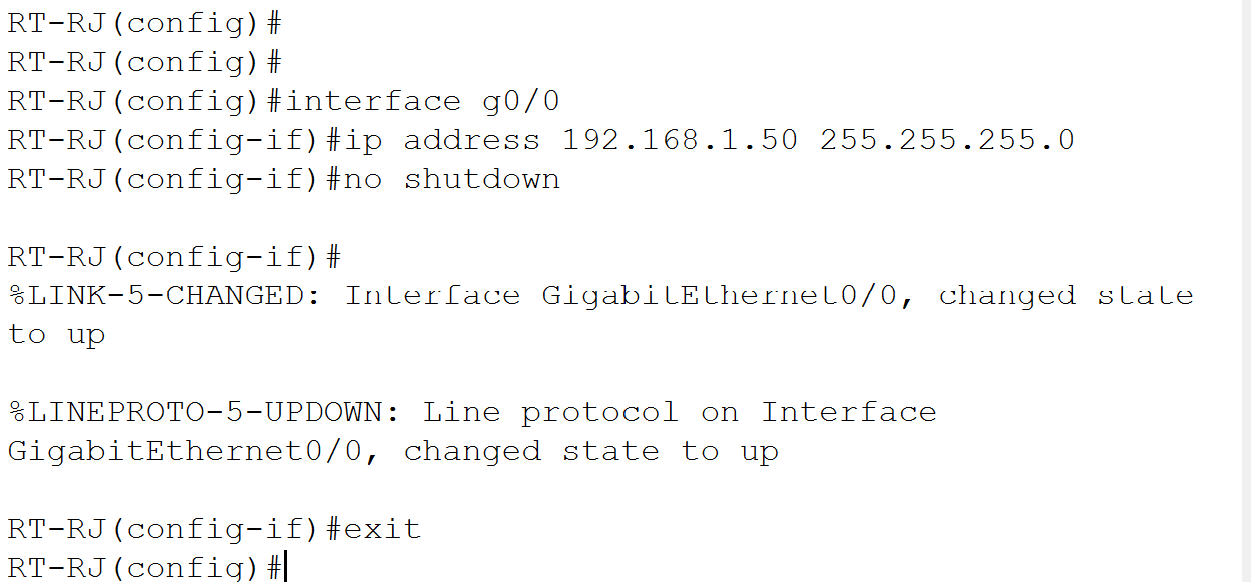

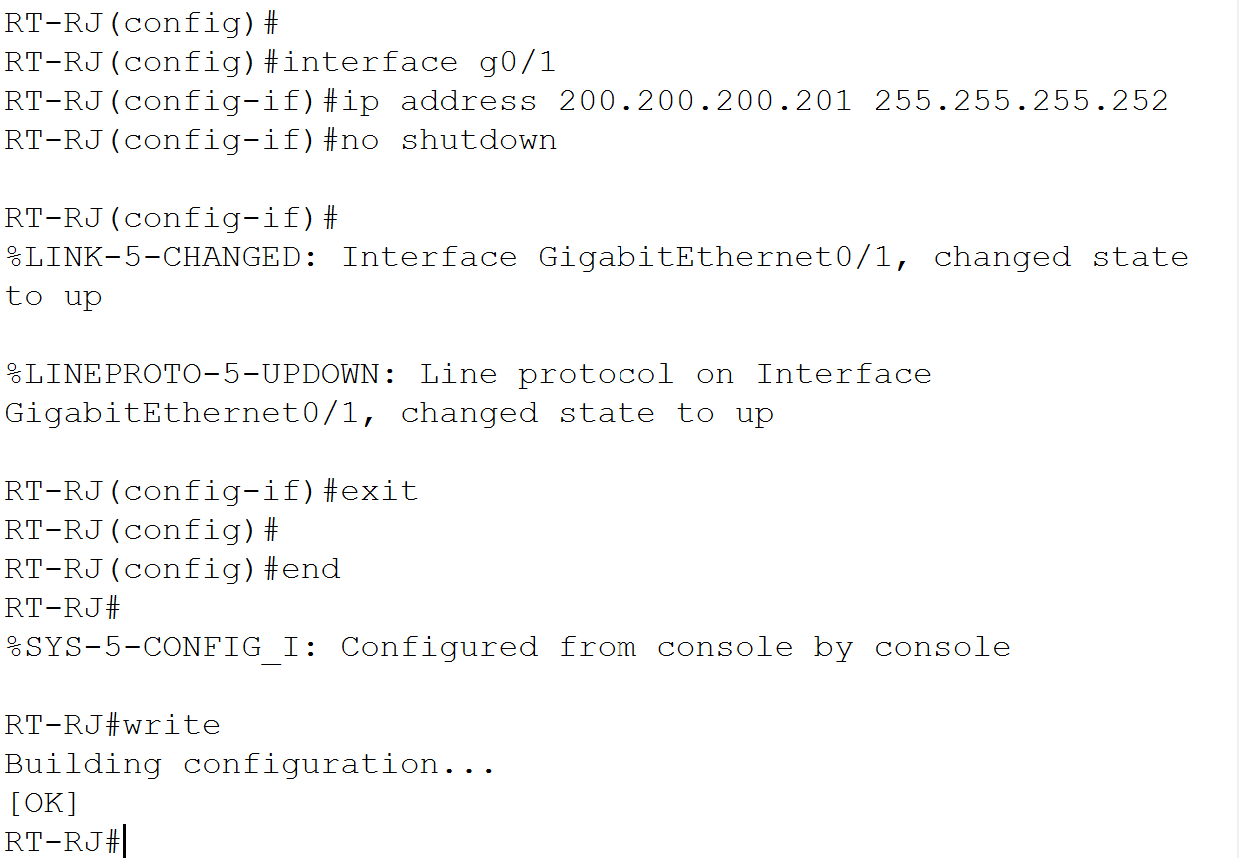

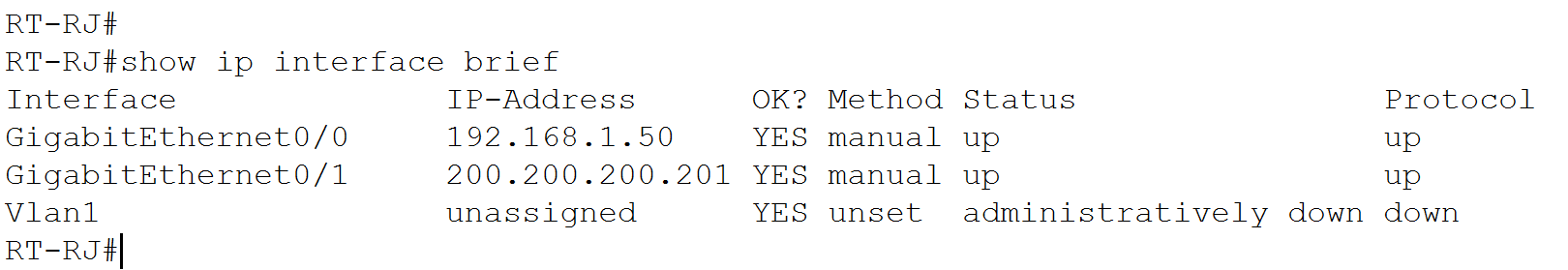

| RT-RJ |

| Roteador de borda que conecta duas redes distintas |

| G0/0 e G0/1 |

| 192.168.1.50 / 200.200.200.201 |

| Atua como gateway para a LAN e a rede do servidor HTTP |

| SW-1 / SW-2 |

| Switches de acesso que conectam clientes e servidores |

| VLAN1 |

| 192.168.1.200 / 192.168.1.201 |

| Recebem configuração e segurança básica |

| Servidor DHCP |

| Fornece endereços IP dinamicamente aos hosts |

| F0 |

| 192.168.1.100 |

| Define escopo de endereços e fornece DNS e gateway automático |

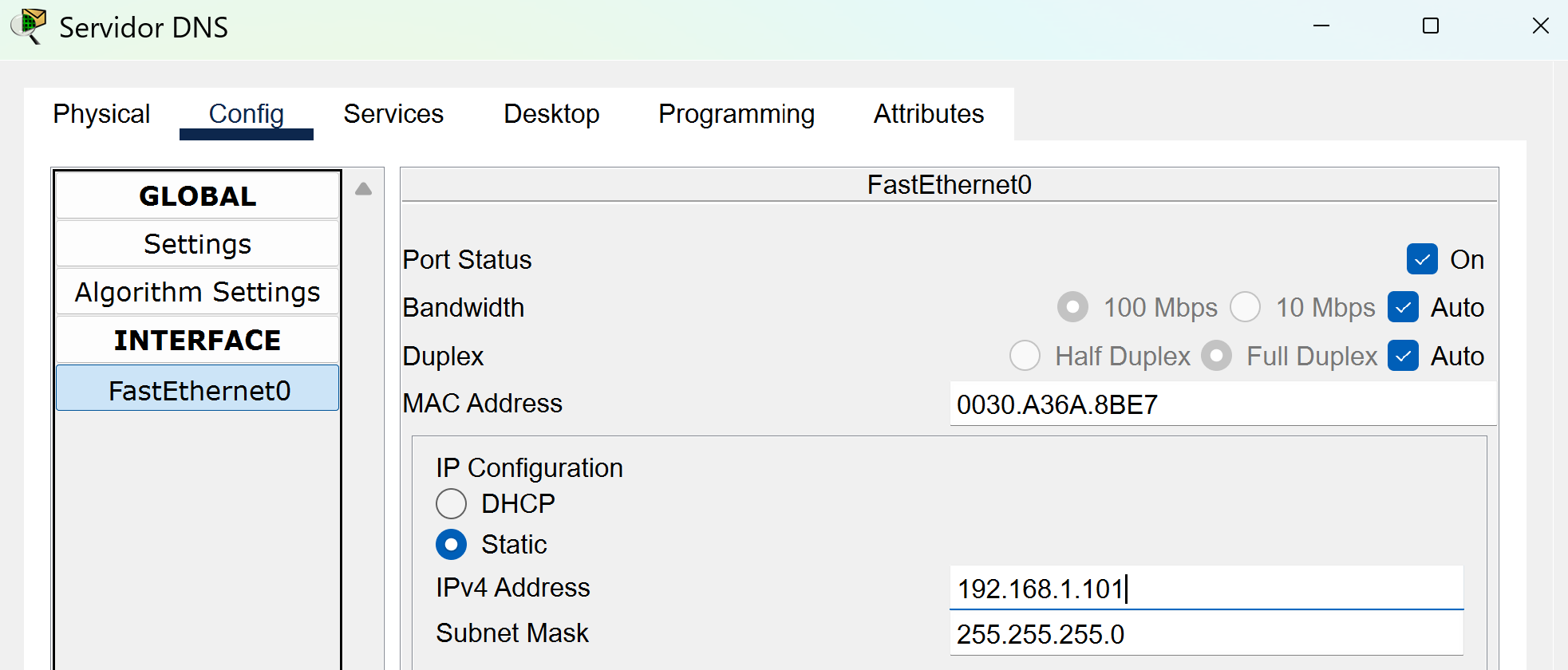

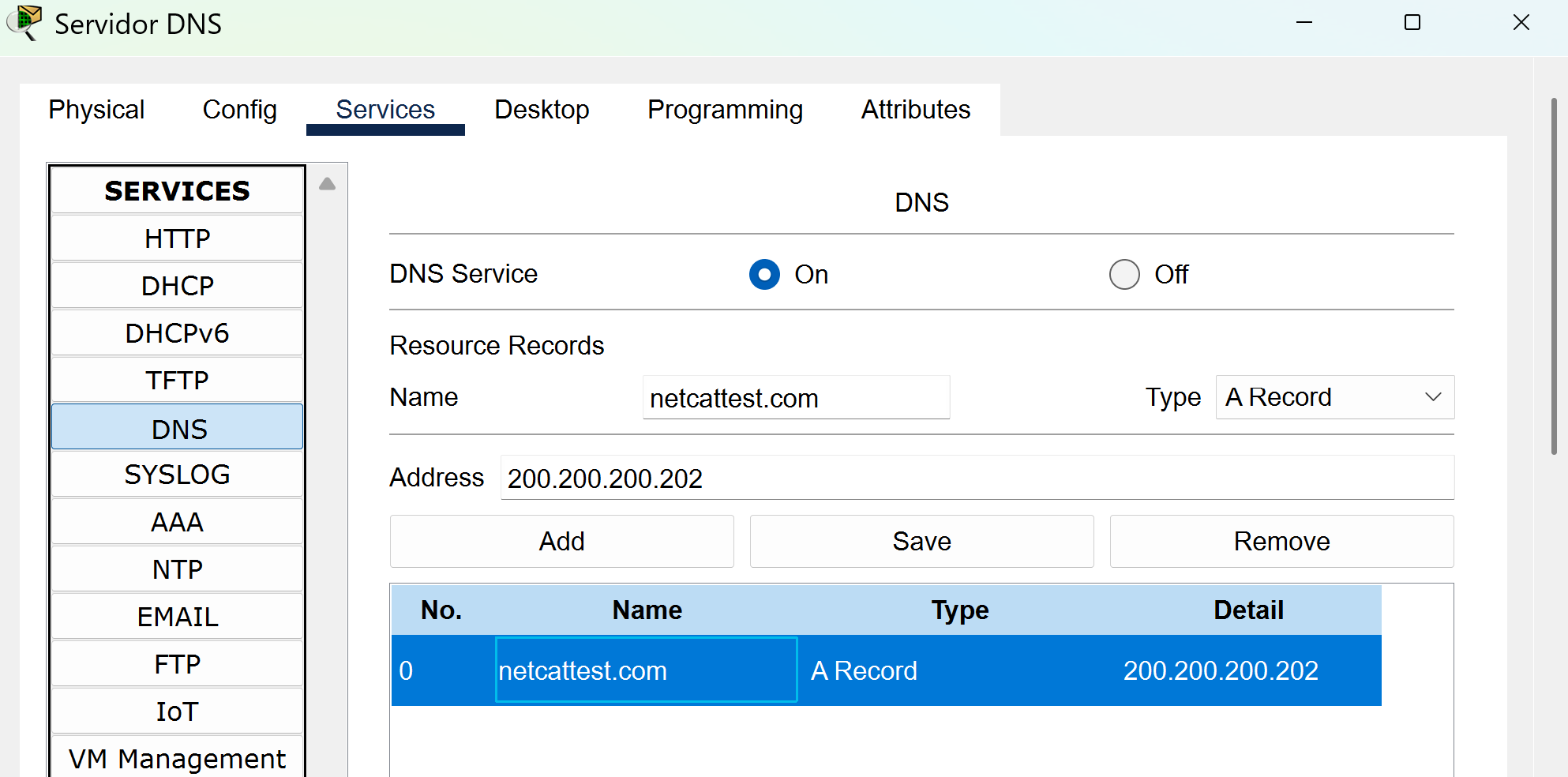

| Servidor DNS |

| Resolve nomes para IPs |

| F0 |

| 192.168.1.101 |

| Contém o registro do domínio netcattest.com |

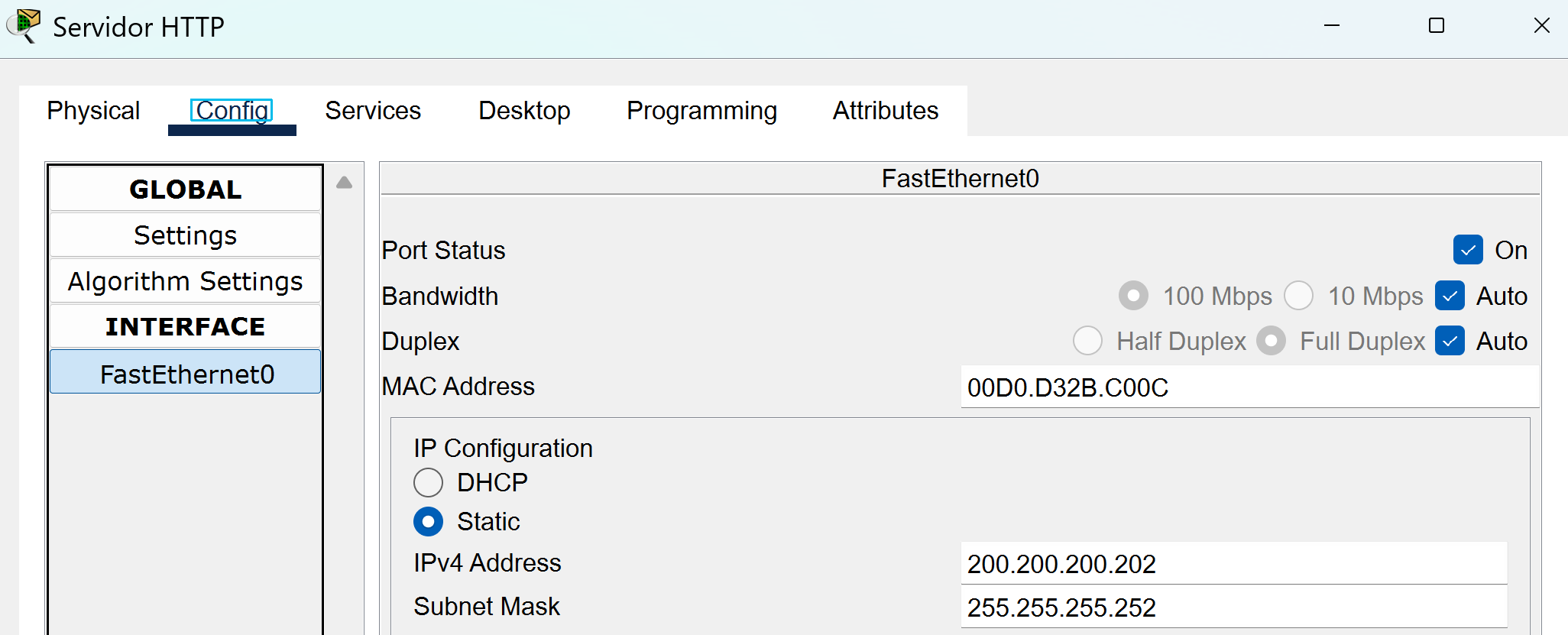

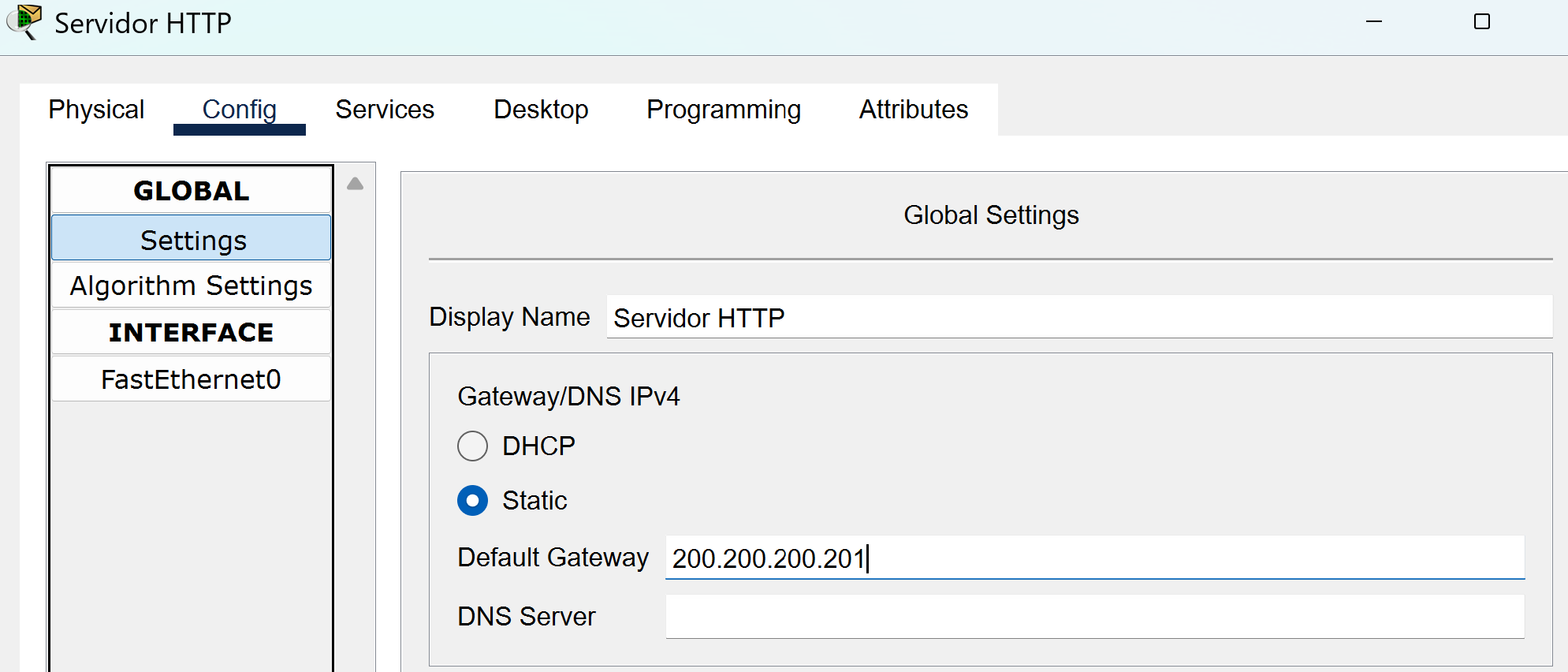

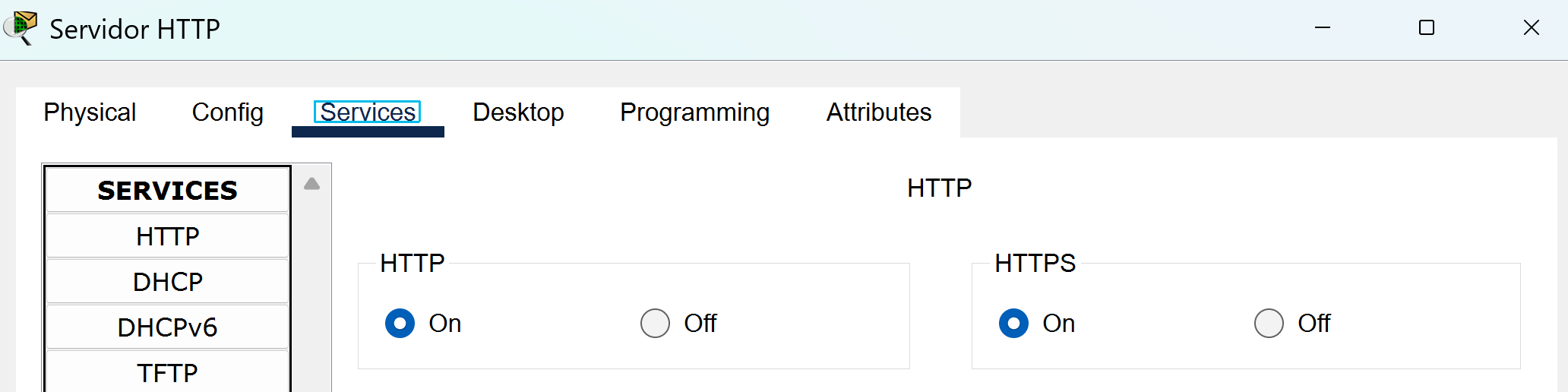

| Servidor HTTP |

| Hospeda páginas web para acesso via navegador |

| F0 |

| 200.200.200.202 |

| Servidor externo, acessado via nome de domínio |

| PC-A / PC-B |

| Clientes conectados à LAN |

| FA0 |

| Via DHCP |

| Testarão conectividade e resolução de nomes |

Tipo de Cabos a Utilizar

| Conexão | Cabo Sugerido |

|---|---|

| PC ↔ Switch | Cabo de cobre direto |

| Servidor ↔ Switch | Cabo de cobre direto |

| Switch ↔ Roteador | Cabo de cobre direto |

| Switch ↔ Switch (se necessário) | Cabo cruzado (se modo automático estiver desativado) |

Dica: use cabo de cobre direto (copper straight-through) para conectar dispositivos diferentes (PCs a switches, switches a roteadores).

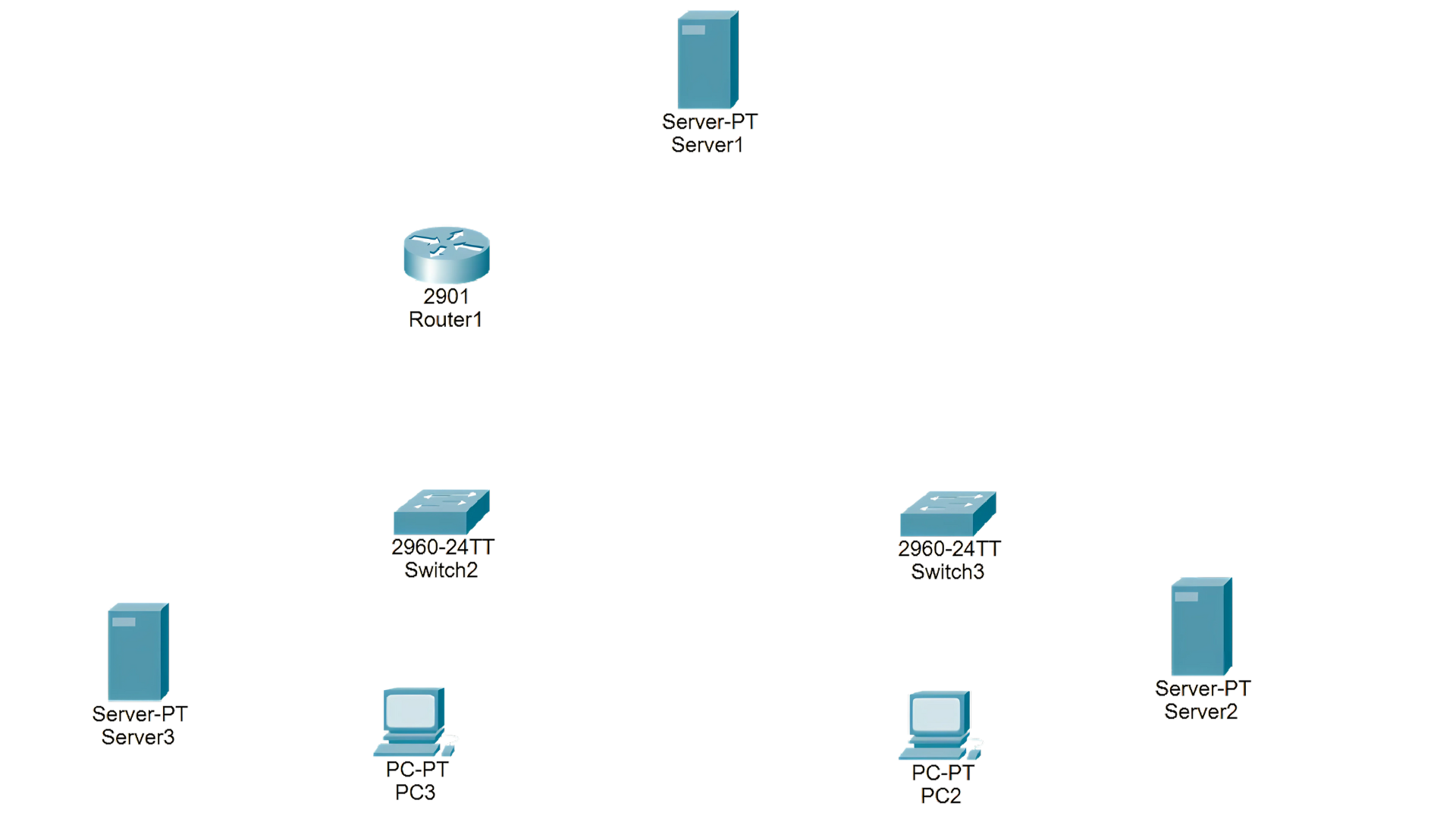

Montagem da Topologia no Packet Tracer

1. Adicionando os Dispositivos

No modo lógico do Cisco Packet Tracer:

-

Adicione 1 roteador (modelo 2901)

-

Adicione 2 switches (modelo 2960)

-

Adicione 2 PCs (PC-A e PC-B)

-

Adicione 3 servidores (para DHCP, DNS e HTTP)

2. Nomeando os Dispositivos

-

Roteador: RT-RJ

-

Switches: SW-1 e SW-2

-

Servidores: Servidor DHCP, Servidor DNS, Servidor HTTP

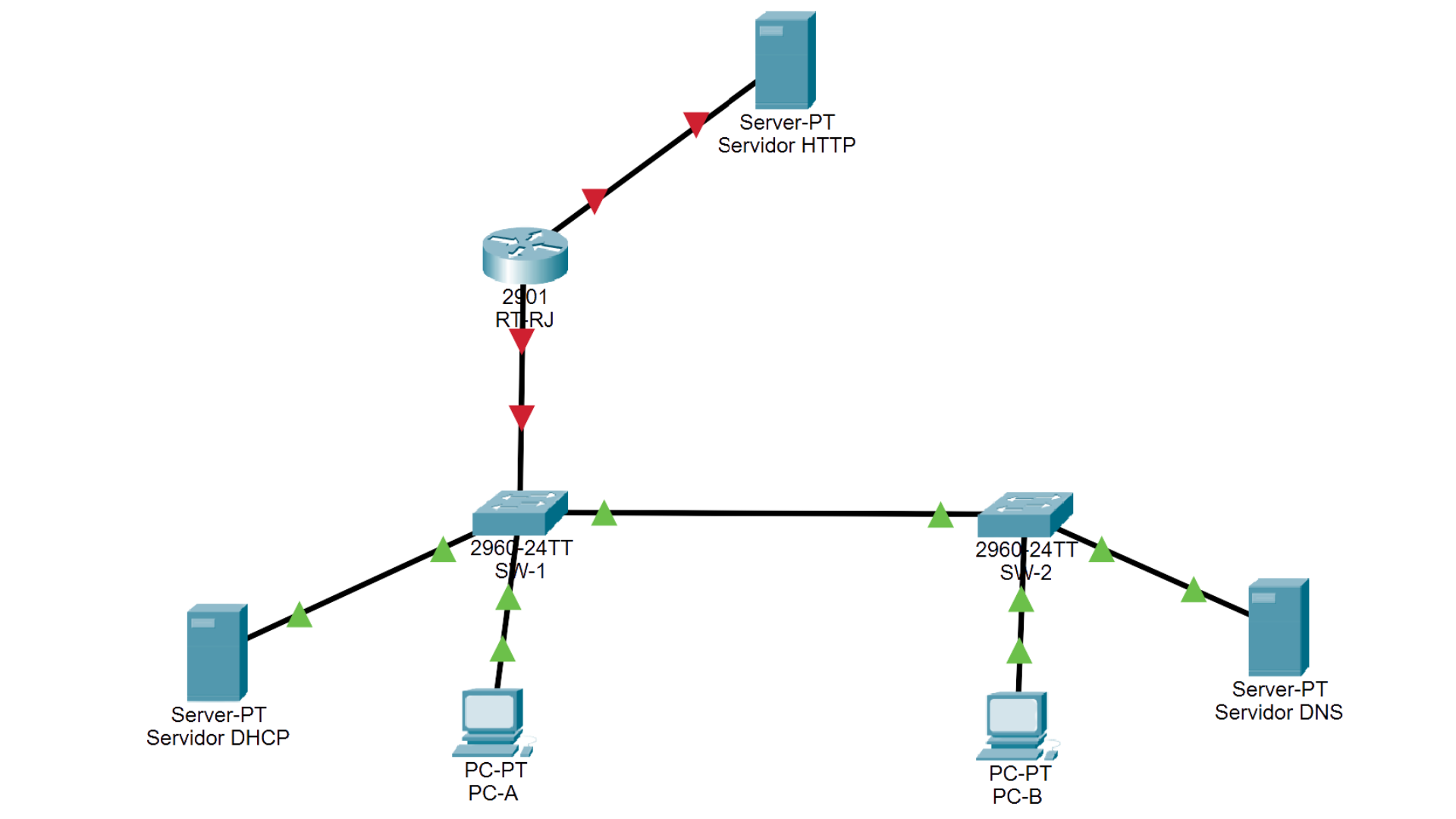

3. Conectando os Dispositivos com os Cabos

Utilize cabos de cobre direto (copper straight-through) para conectar:

-

PC-A ao SW-1

-

Servidor DHCP ao SW-1

-

Servidor DNS ao SW-1

-

SW-1 à interface G0/0 do roteador (RT-RJ)

Utilize novamente cabos diretos para:

-

PC-B ao SW-2

-

SW-2 ao roteador (RT-RJ) se necessário (alternativamente conectados via SW-1)

-

Roteador (interface G0/1) ao Servidor HTTP

Com a topologia física montada, passaremos para a próxima etapa à configuração lógica, começando pelo servidor DHCP, passando pela configuração dos switches, roteador, serviços DNS e HTTP, e terminando com os testes de conectividade e resolução de nome via navegador.

Configurando o Servidor DHCP no Packet Tracer

O servidor DHCP (Dynamic Host Configuration Protocol) é o responsável por atribuir automaticamente endereços IP, gateway padrão e DNS aos dispositivos da rede. Essa automatização facilita o gerenciamento da infraestrutura, especialmente em redes com muitos dispositivos.

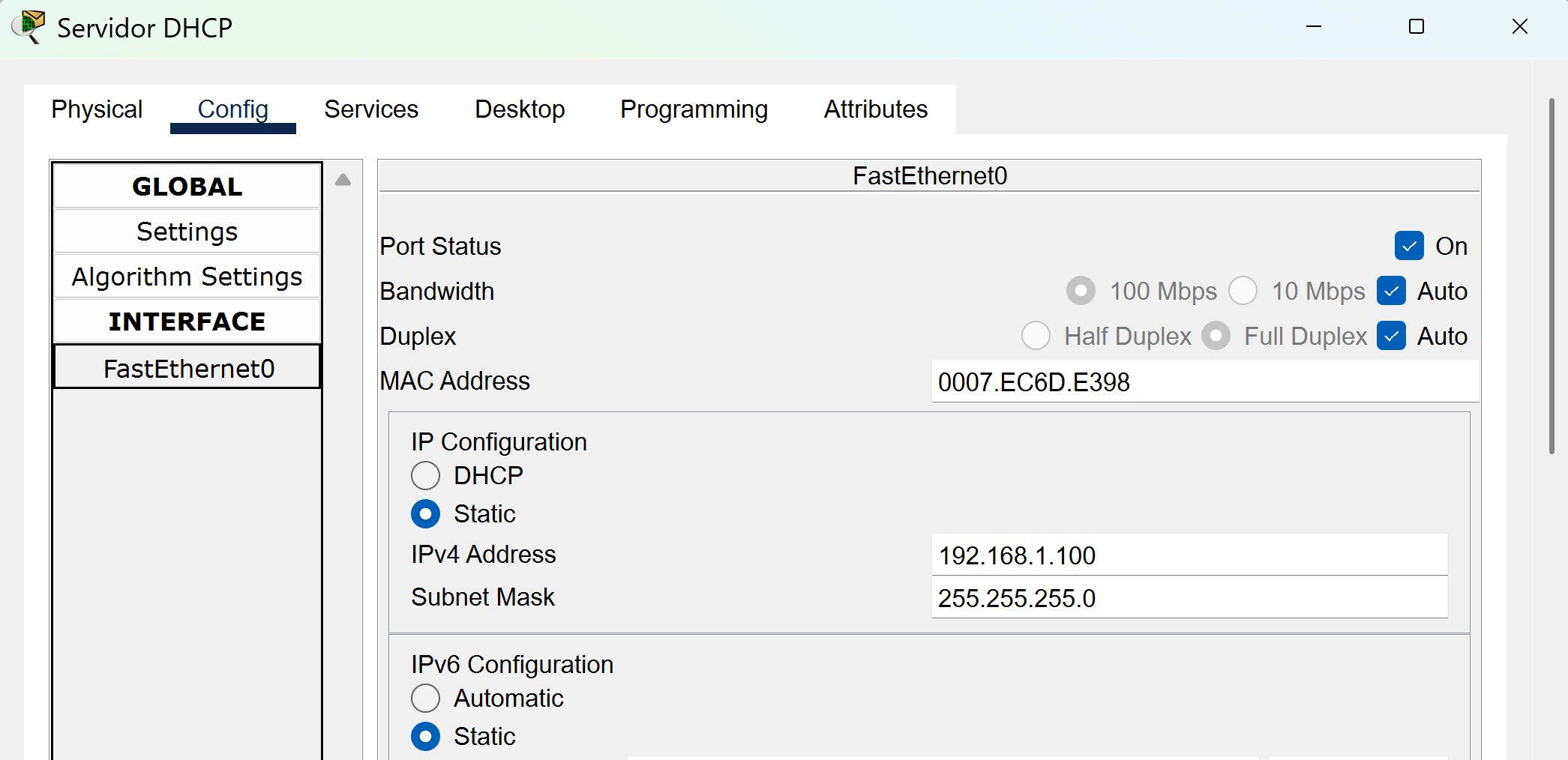

Etapas de Configuração do Servidor DHCP

-

Clique sobre o Servidor DHCP na topologia.

-

Acesse a aba Config.

-

Selecione a interface FastEthernet0 (F0) e configure:

-

IP Address:

192.168.1.100 -

Subnet Mask:

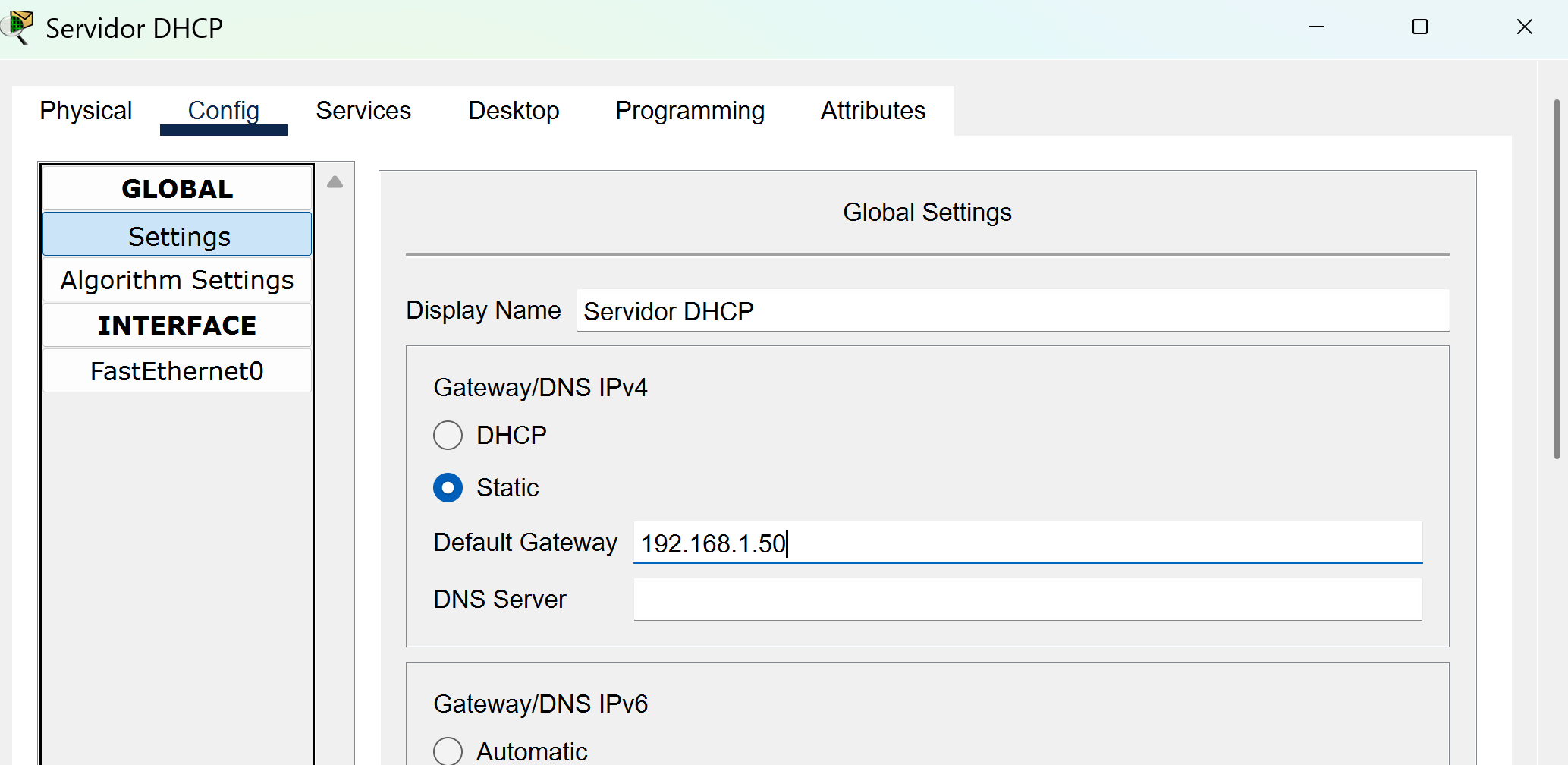

255.255.255.0Selecione Settings -

Gateway:

192.168.1.50(IP da interface G0/0 do roteador)

-

-

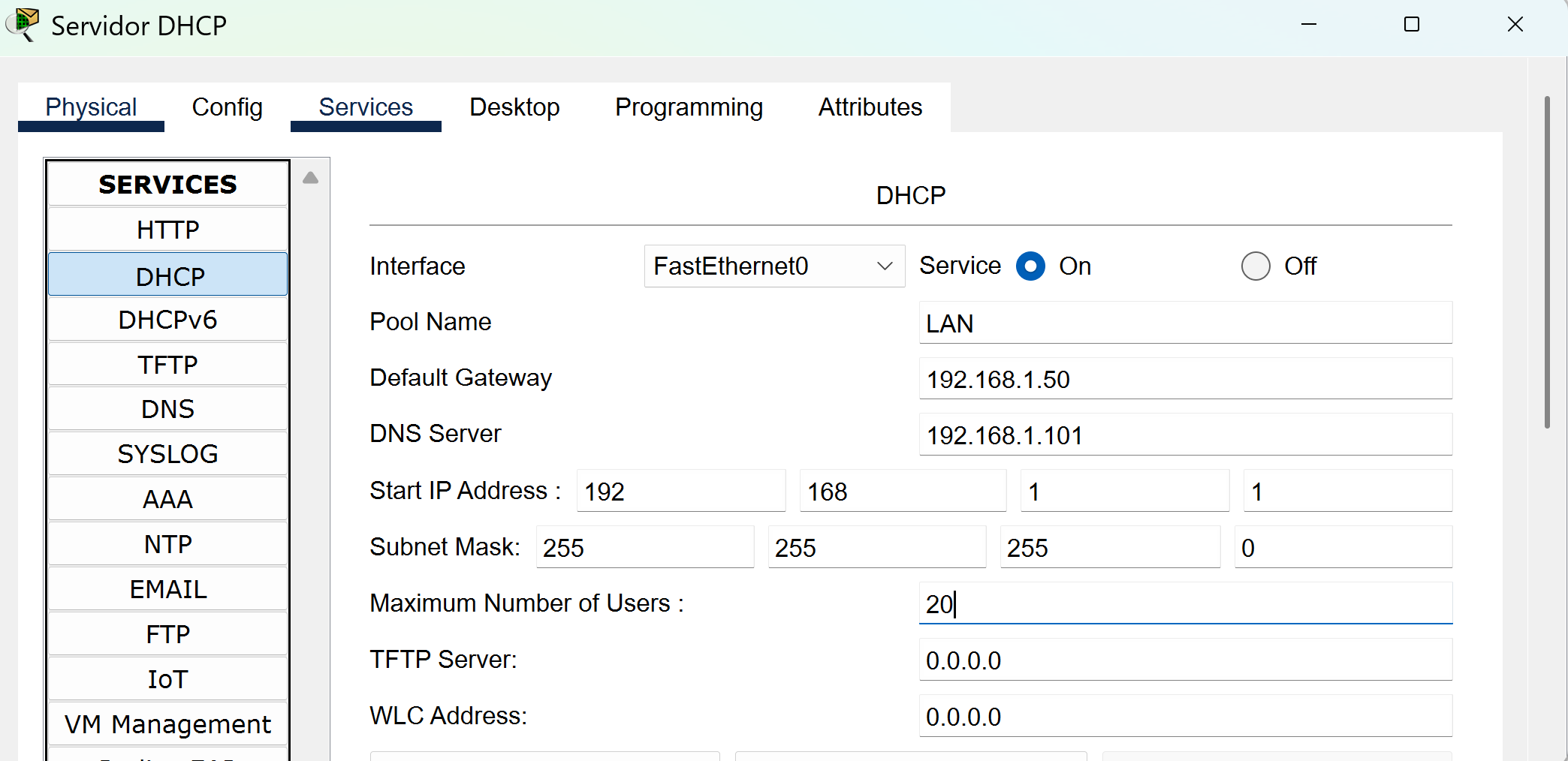

Acesse a aba Services > DHCP e configure:

-

Pool Name:

LAN -

Default Gateway:

192.168.1.50 -

DNS Server:

192.168.1.101 -

Start IP Address:

192.168.1.1 -

Subnet Mask:

255.255.255.0 -

Maximum Number of Users:

20 -

Clique em ON para ativar o serviço DHCP.

-

O IP do próprio servidor (

192.168.1.100) não pode estar dentro do escopo DHCP para evitar conflitos.

Habilitando DHCP nos Hosts

Os PCs da rede devem estar configurados para receber o IP automaticamente.

PC-A e PC-B:

-

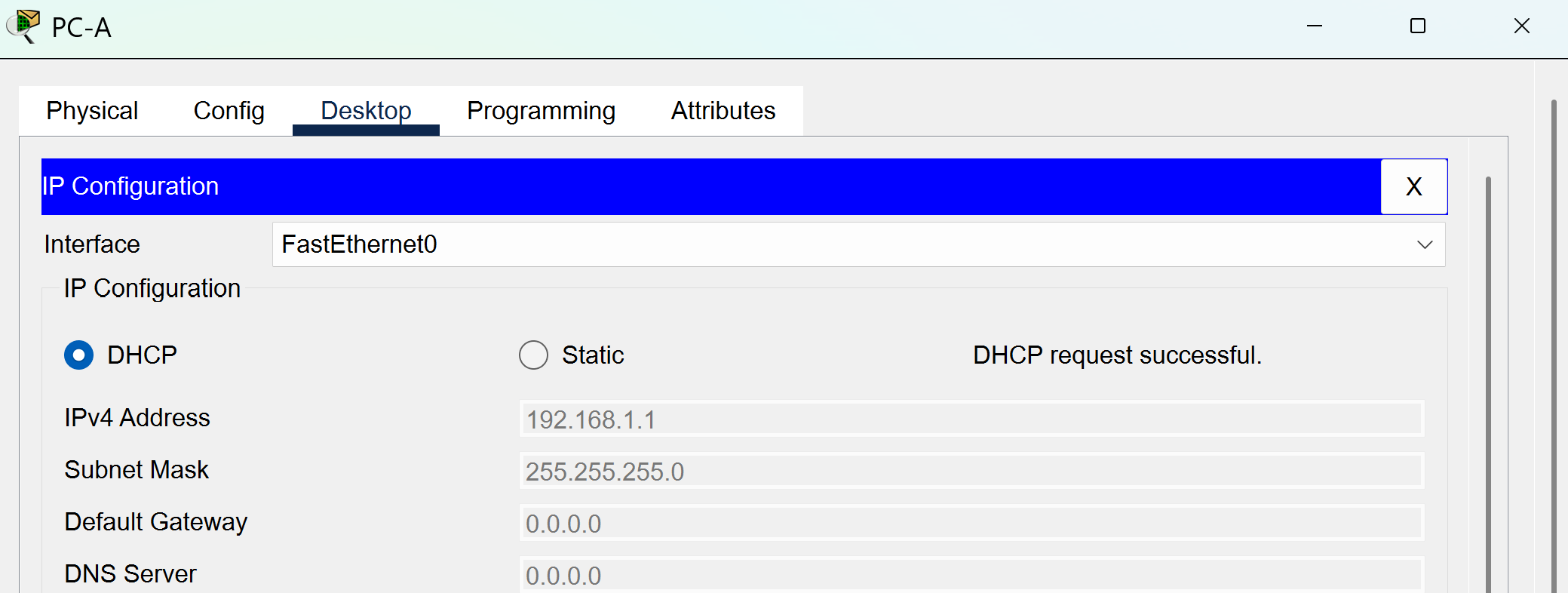

Clique no PC-A > vá na aba Desktop > IP Configuration.

-

Marque a opção DHCP.

-

Aguarde alguns segundos até que o IP, gateway e DNS sejam preenchidos.

Repita os mesmos passos no PC-B.

Verificando a Configuração

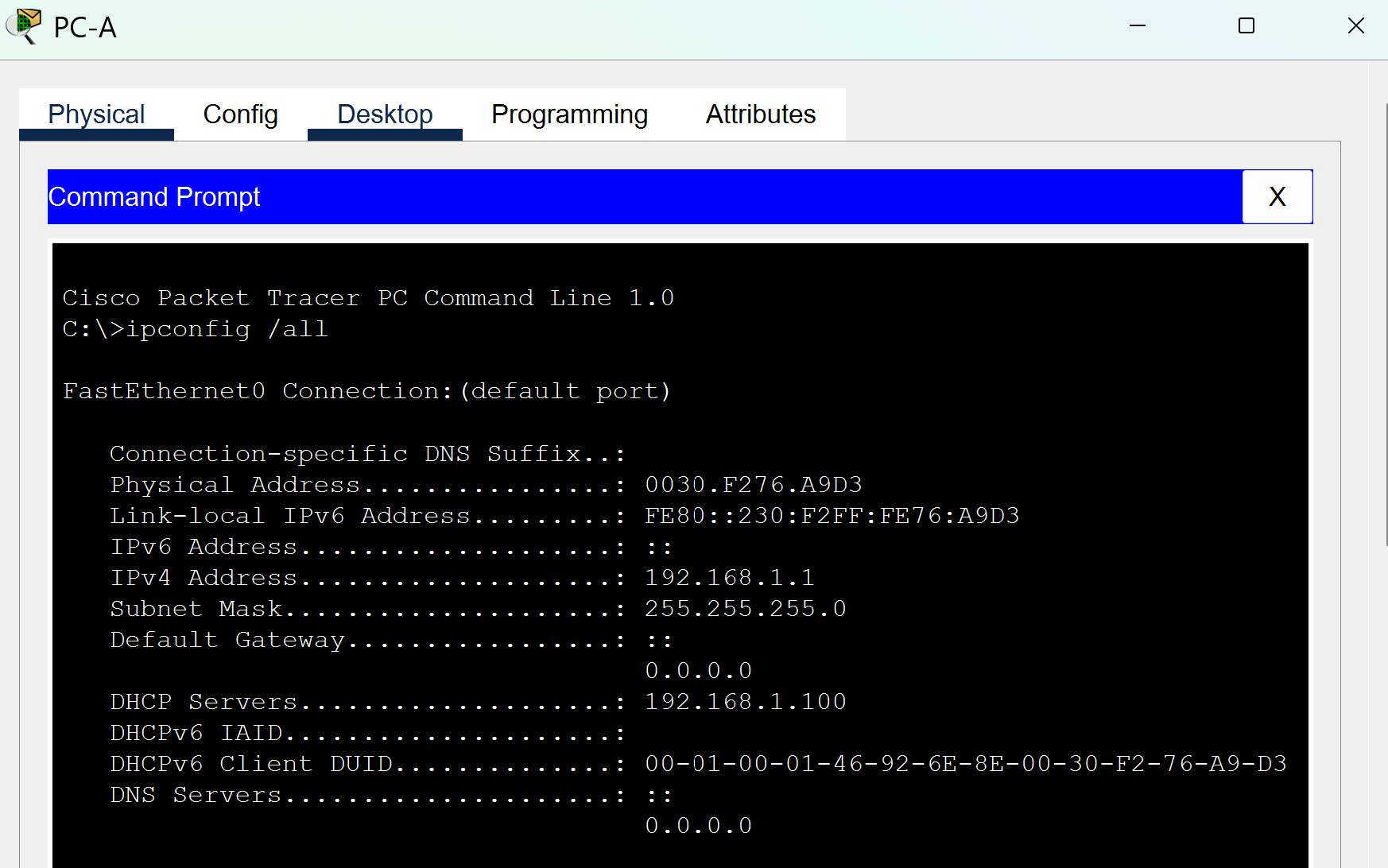

Abra o Command Prompt (Prompt de Comando) em cada PC e digite:

Você verá algo como:

Se as informações forem atribuídas corretamente, significa que o DHCP está funcionando como esperado.

O que acontece nos bastidores?

Quando o PC é configurado para usar DHCP:

-

Ele envia uma mensagem DHCP Discover para toda a rede (broadcast).

-

O servidor responde com DHCP Offer, oferecendo um IP.

-

O PC responde com DHCP Request, confirmando o interesse.

-

O servidor finaliza com DHCP Acknowledgment (ACK).

Esse processo é automático e ocorre sempre que um dispositivo se conecta a uma rede com DHCP habilitado.

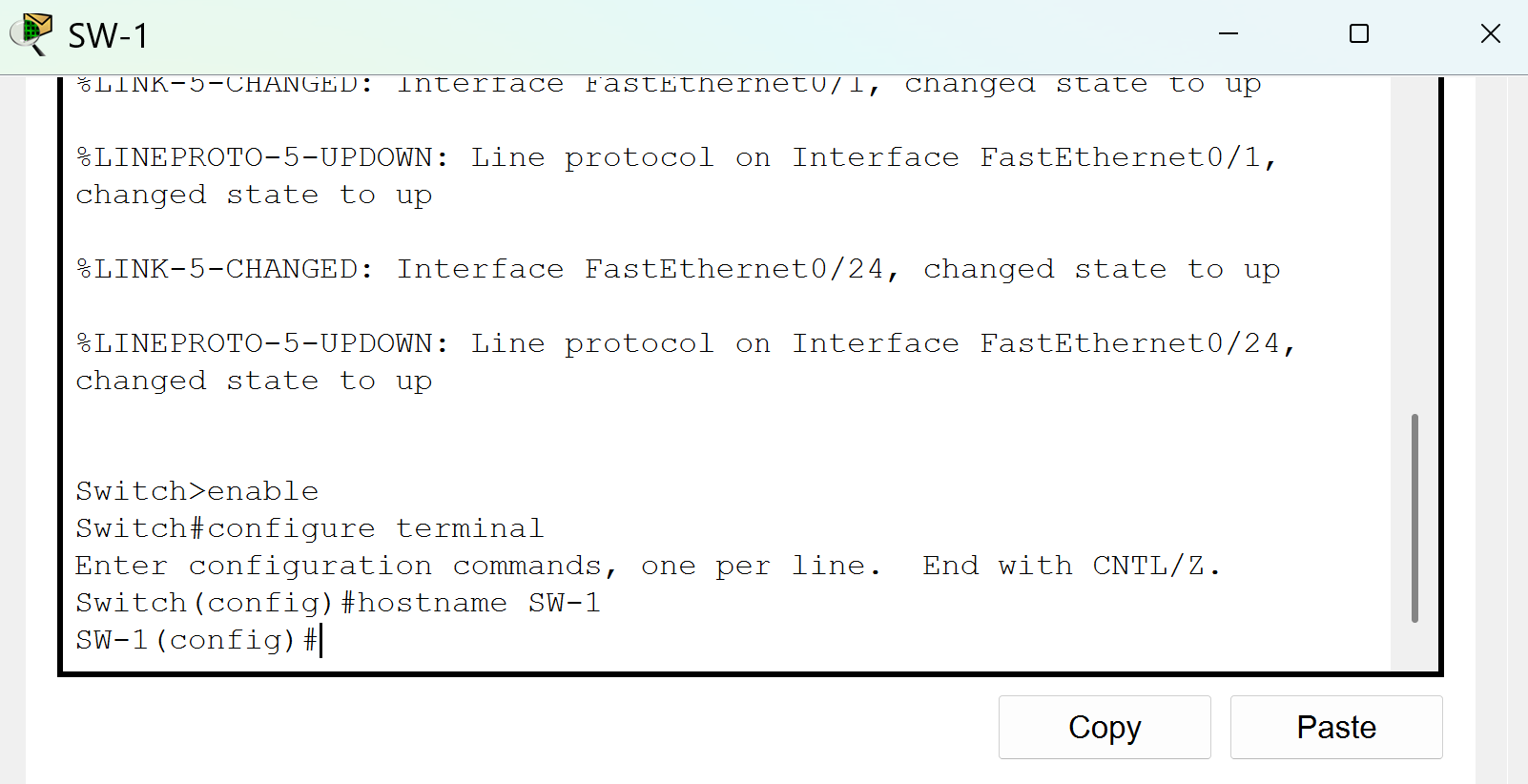

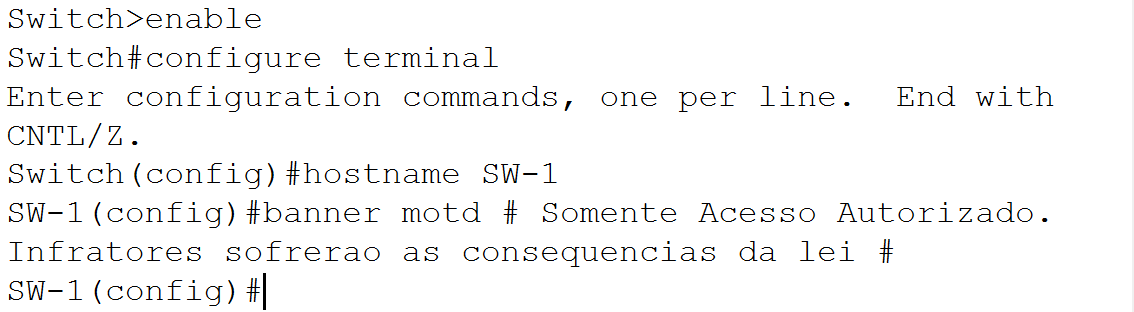

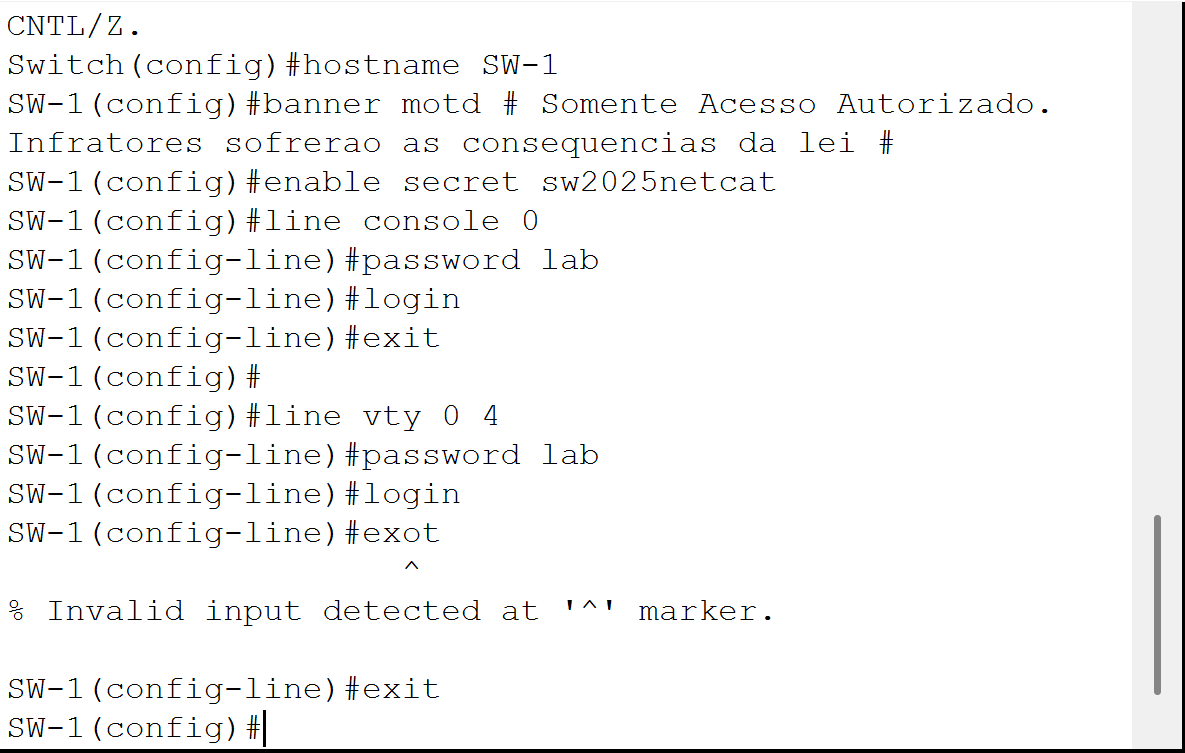

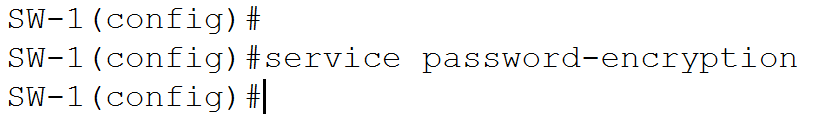

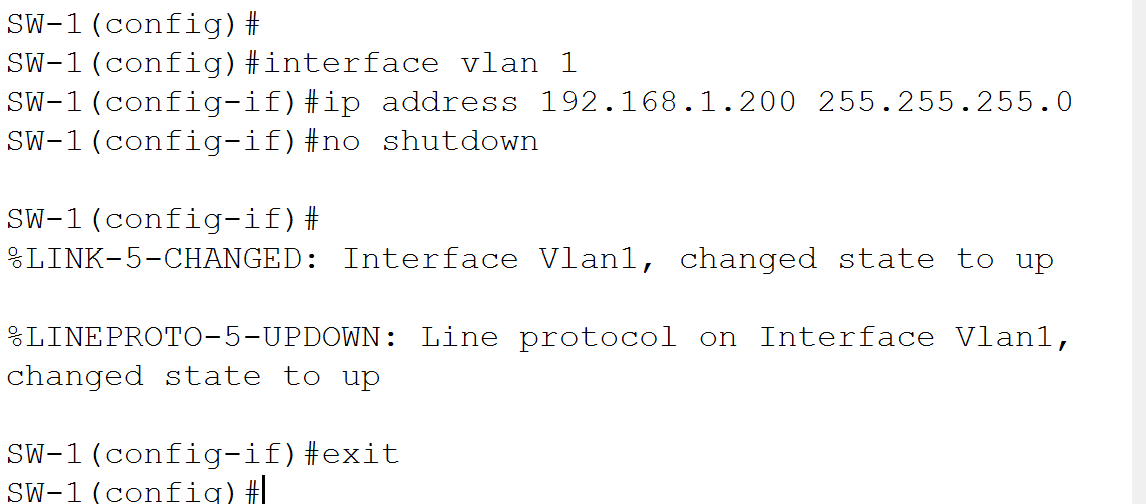

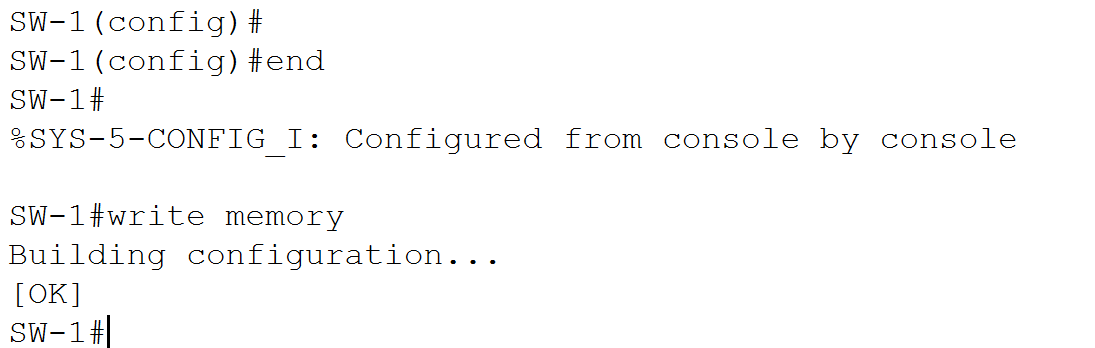

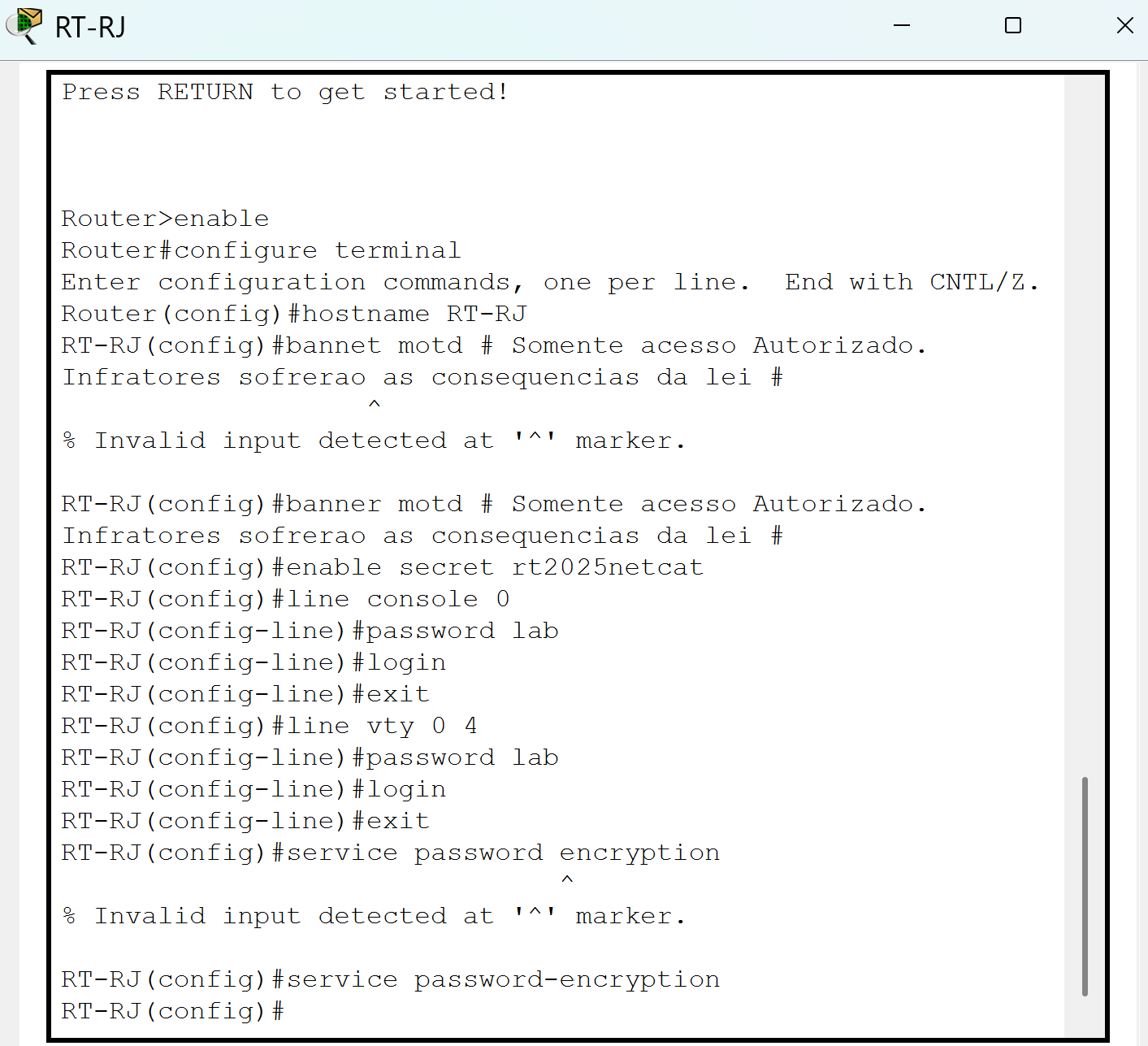

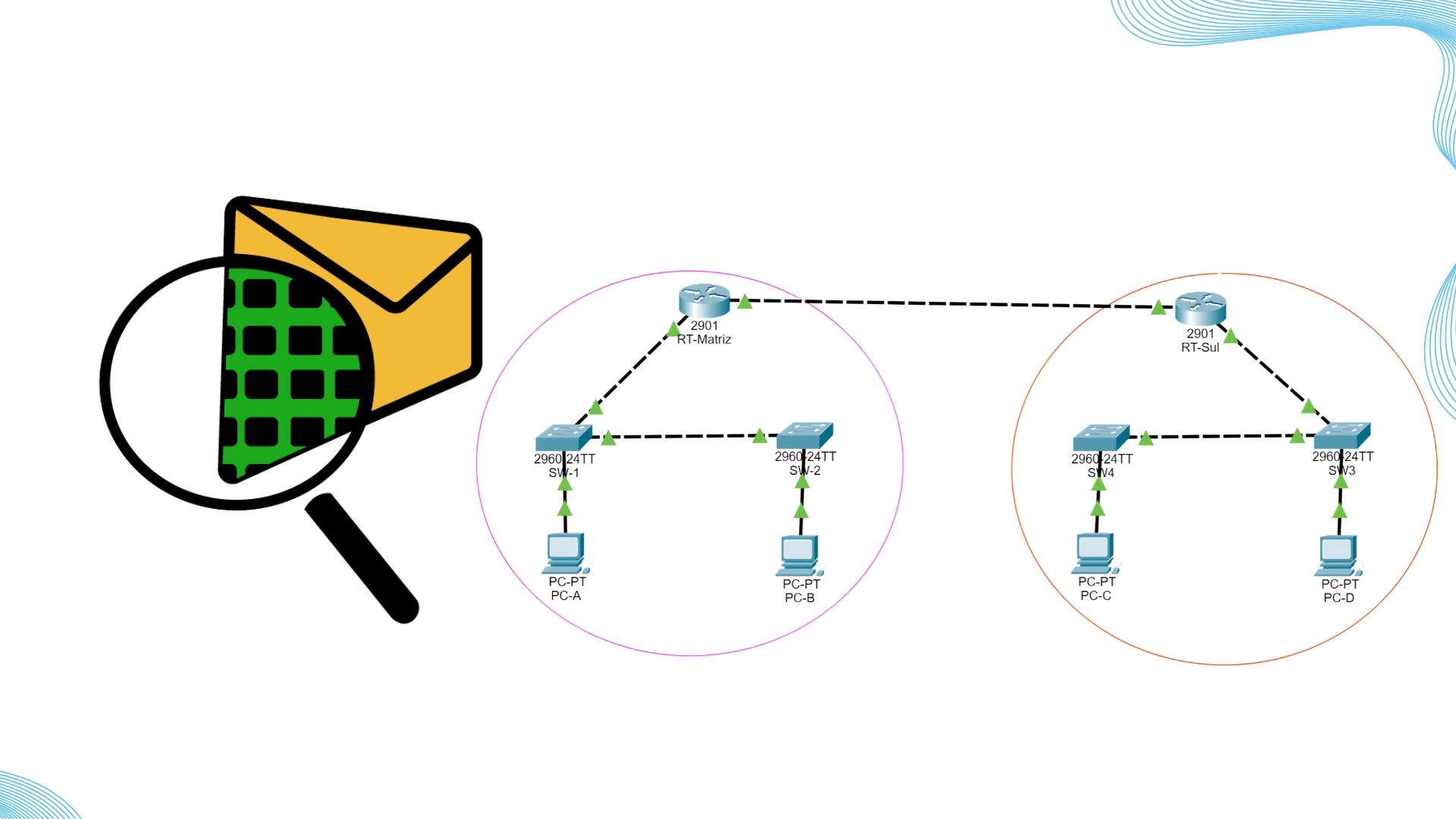

Configuração dos Switches (SW-1 e SW-2)

Objetivo:

-

Nomear os switches;

-

Configurar IP na VLAN 1 para acesso remoto;

-

Criar senhas seguras para console, acesso remoto (VTY) e modo privilegiado;

-

Criptografar senhas;

-

Adicionar um banner de aviso legal;

-

Salvar todas as configurações.

Configurações no SW-1

-

Clique sobre o SW-1, vá para a aba CLI.

-

Pressione Enter para acessar o modo de comando.

Agora digite os comandos abaixo, um por um: