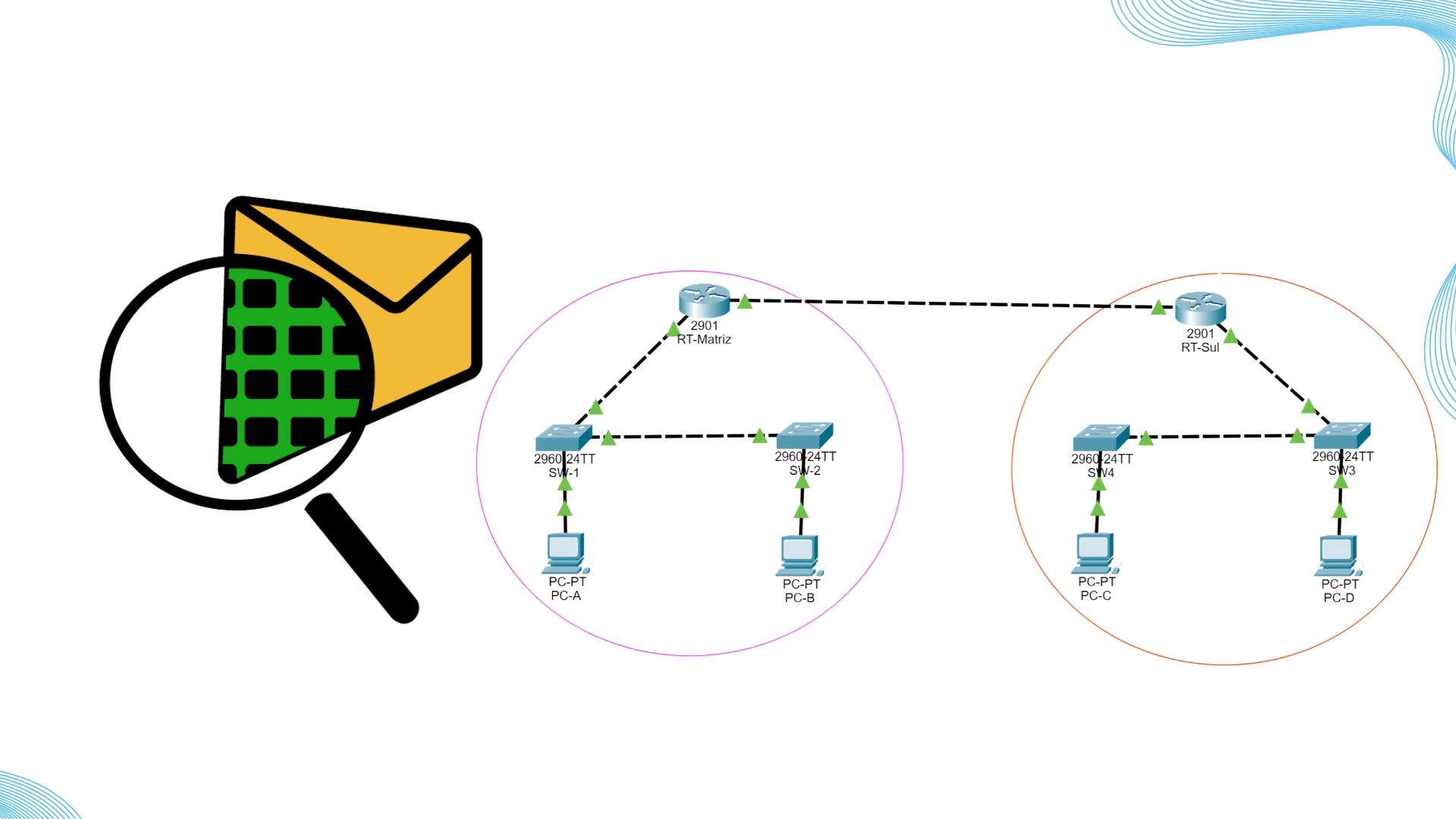

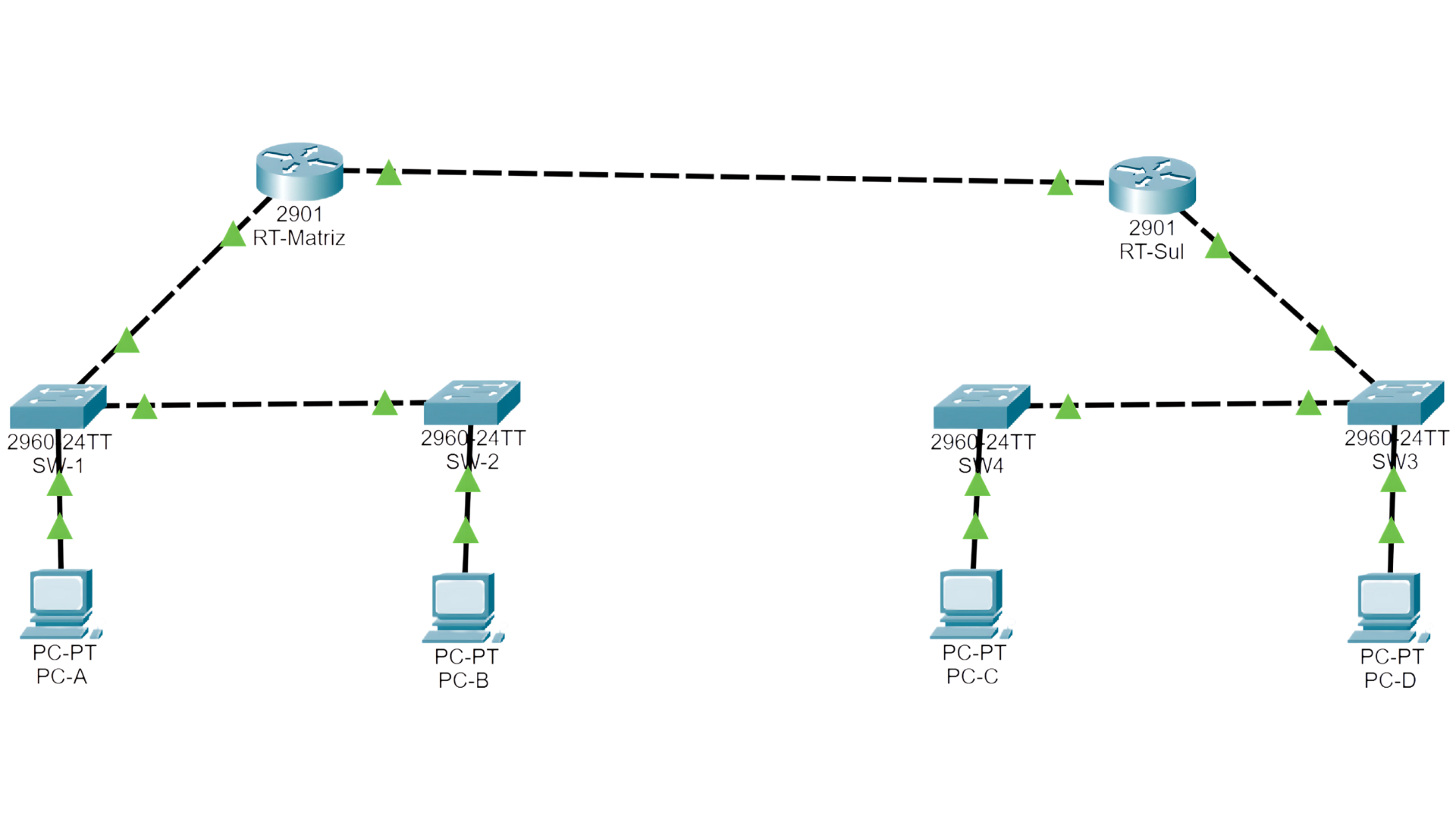

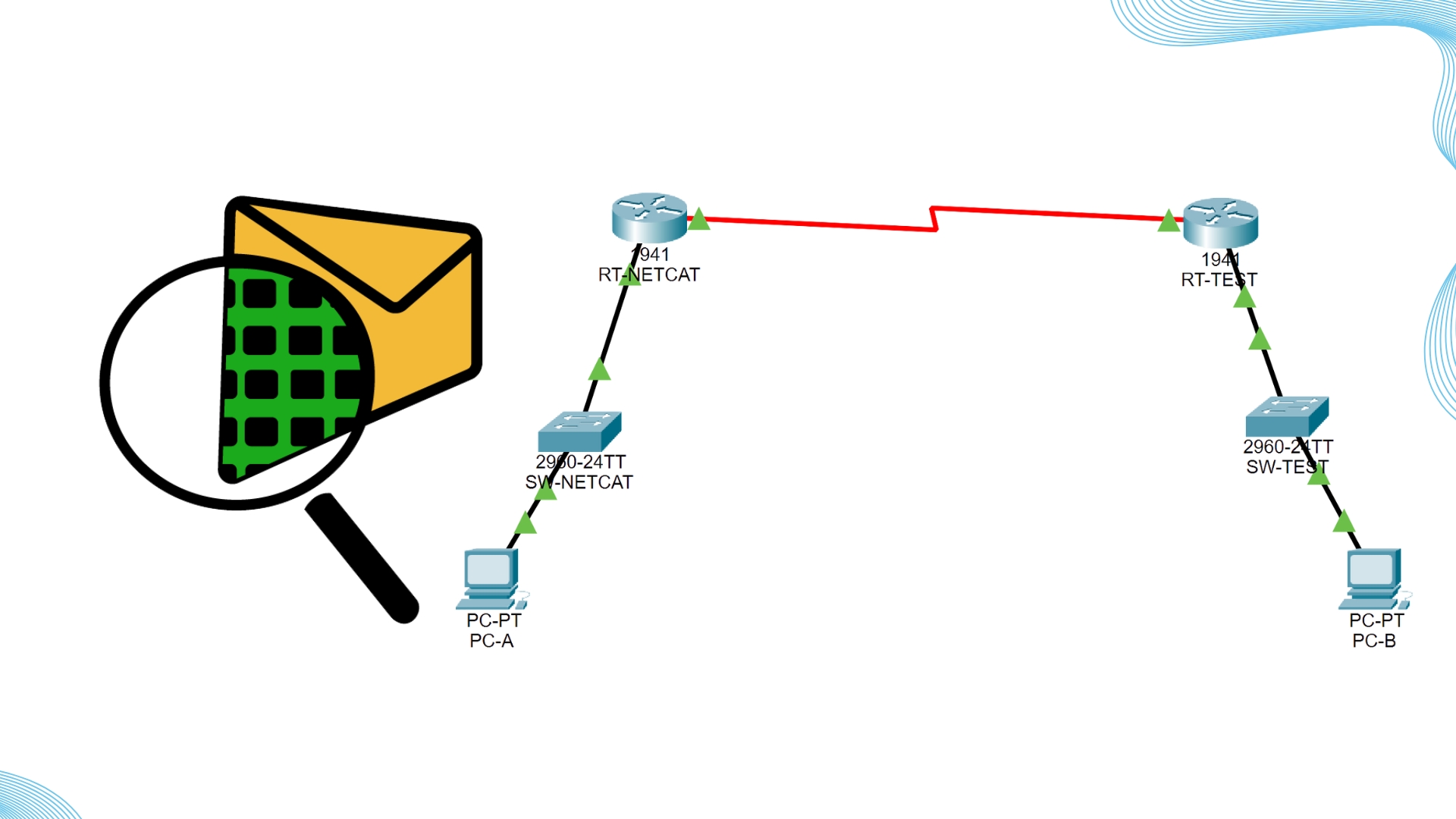

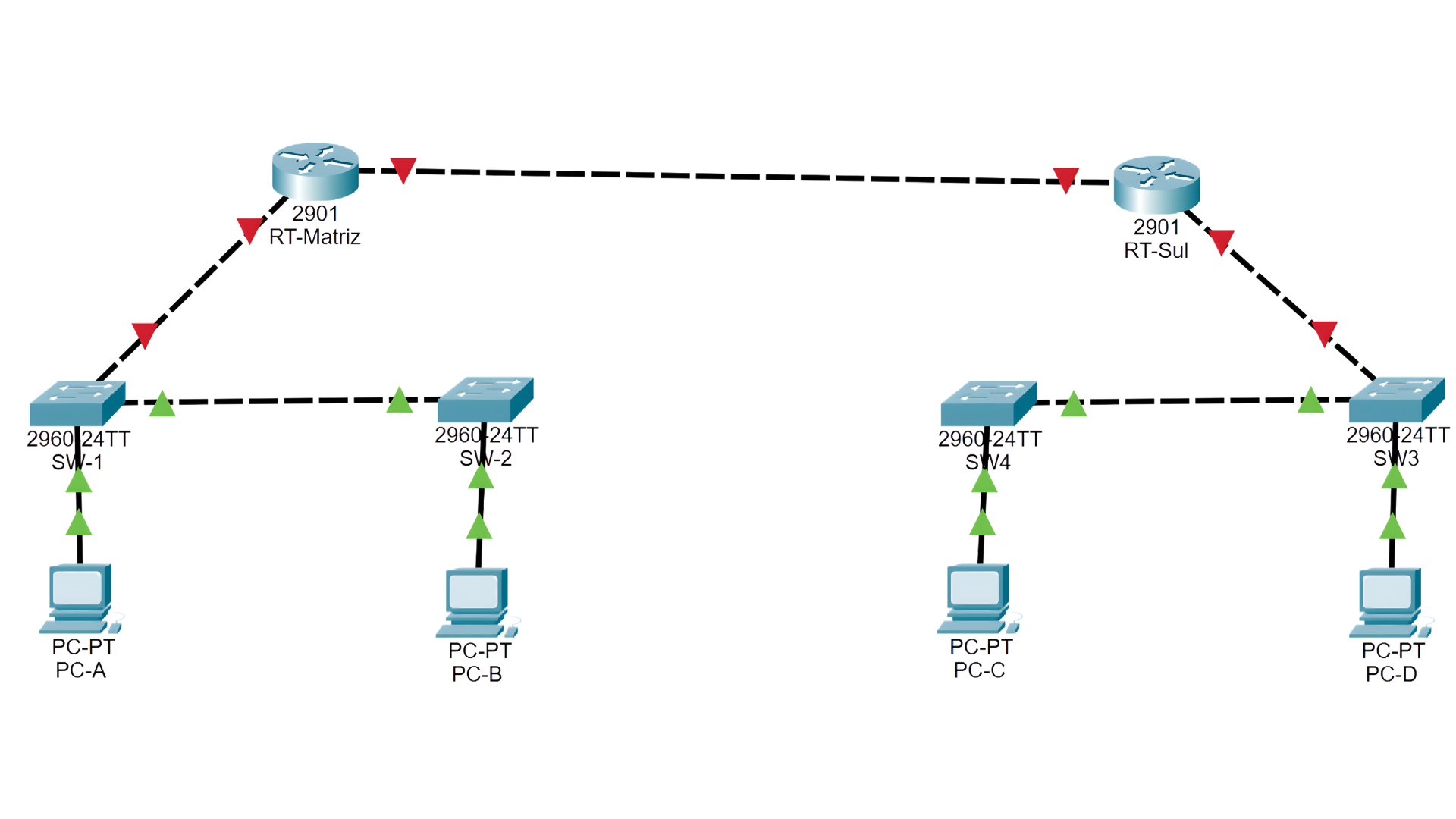

Imagine que você trabalha como analista de redes da NetCat, uma empresa que cresceu e hoje possui uma sede principal (Matriz) e uma filial na região Sul do país. Ambas precisam estar interligadas com segurança e eficiência para compartilhamento de dados, sistemas e comunicação interna. Seu desafio é garantir essa conectividade entre os dois polos, utilizando roteamento estático no Cisco Packet Tracer.

Neste artigo, vamos construir passo a passo a topologia, configurar os dispositivos (PCs, switches, roteadores), e verificar se os dados trafegam corretamente entre as redes. O objetivo principal é entender como o roteamento básico funciona, e como aplicar os conceitos na prática.

Nível: Iniciante a Intermediário

Requisitos: Cisco Packet Tracer instalado, conhecimentos básicos de redes, IP e sub-redes.

Entendendo os Componentes da Topologia

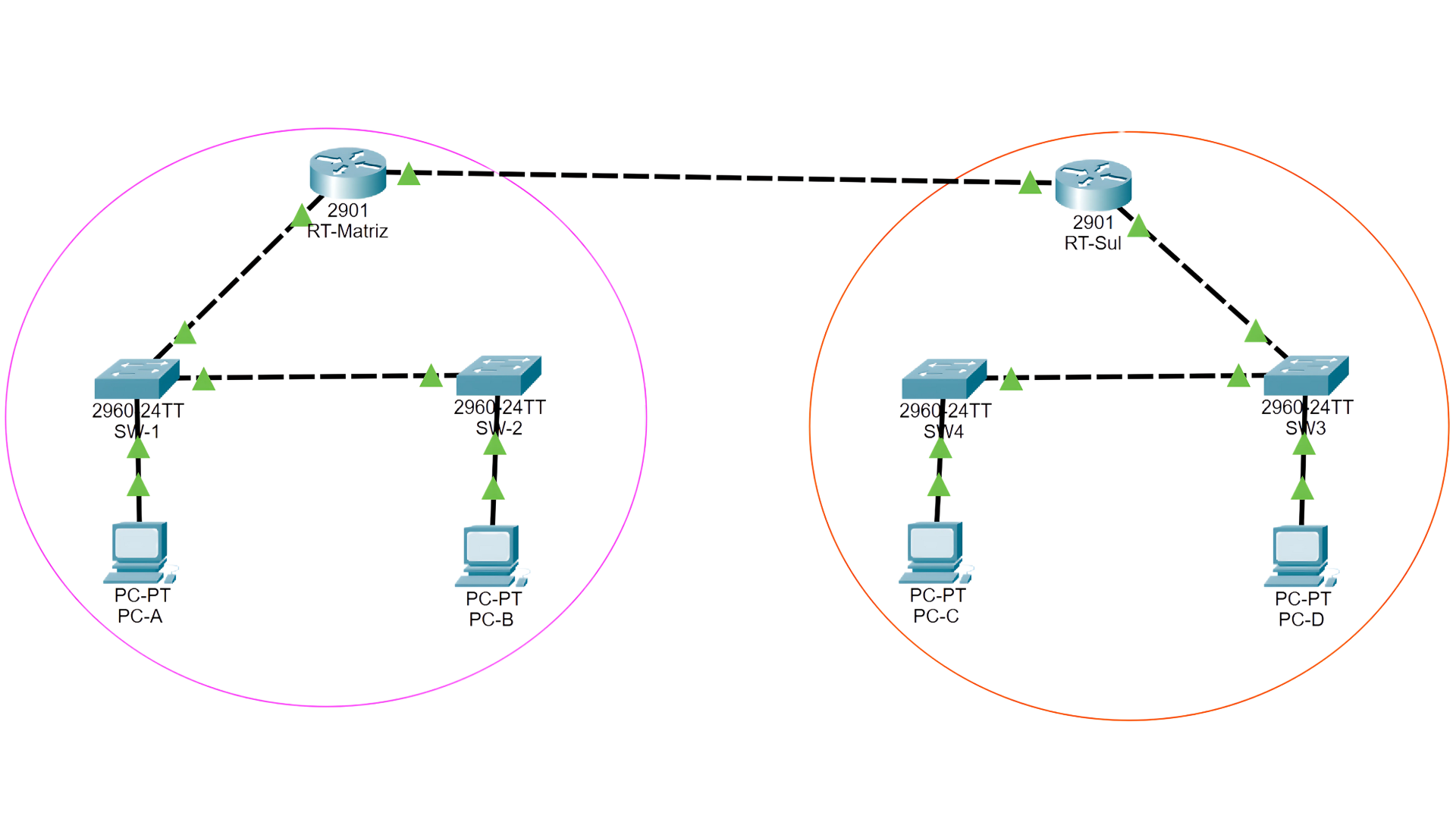

A rede da NetCat é composta por dois blocos principais:

Matriz:

-

PC-A: IP 192.168.20.2 /26

-

PC-B: IP 192.168.20.3 /26

-

Switch SW1 e SW2

-

Roteador RT-Matriz

-

G0/0: 192.168.20.1 (rede local da Matriz)

-

G0/1: 192.168.20.129 (link com a Filial Sul)

-

Filial Sul:

-

PC-C: IP 192.168.20.66 /26

-

PC-D: IP 192.168.20.67 /26

-

Switches SW3 e SW4

-

Roteador RT-Sul

-

G0/0: 192.168.20.65 (rede local da Filial Sul)

-

G0/1: 192.168.20.130 (link com a Matriz)

-

Tabela de Endereçamento (Resumo)

| Dispositivo | Interface | IP | Máscara | Gateway Padrão |

|---|---|---|---|---|

| PC-A | NIC | 192.168.20.2 | 255.255.255.192 | 192.168.20.1 |

| PC-B | NIC | 192.168.20.3 | 255.255.255.192 | 192.168.20.1 |

| RT-Matriz | G0/0 | 192.168.20.1 | 255.255.255.192 | - |

| RT-Matriz | G0/1 | 192.168.20.129 | 255.255.255.252 | - |

| PC-C | NIC | 192.168.20.66 | 255.255.255.192 | 192.168.20.65 |

| PC-D | NIC | 192.168.20.67 | 255.255.255.192 | 192.168.20.65 |

| RT-Sul | G0/0 | 192.168.20.65 | 255.255.255.192 | - |

| RT-Sul | G0/1 | 192.168.20.130 | 255.255.255.252 | - |

| SW1 | VLAN1 | 192.168.20.10 | 255.255.255.192 | - |

| SW2 | VLAN1 | 192.168.20.11 | 255.255.255.192 | - |

| SW3 | VLAN1 | 192.168.20.70 | 255.255.255.192 | - |

| SW4 | VLAN1 | 192.168.20.71 | 255.255.255.192 | - |

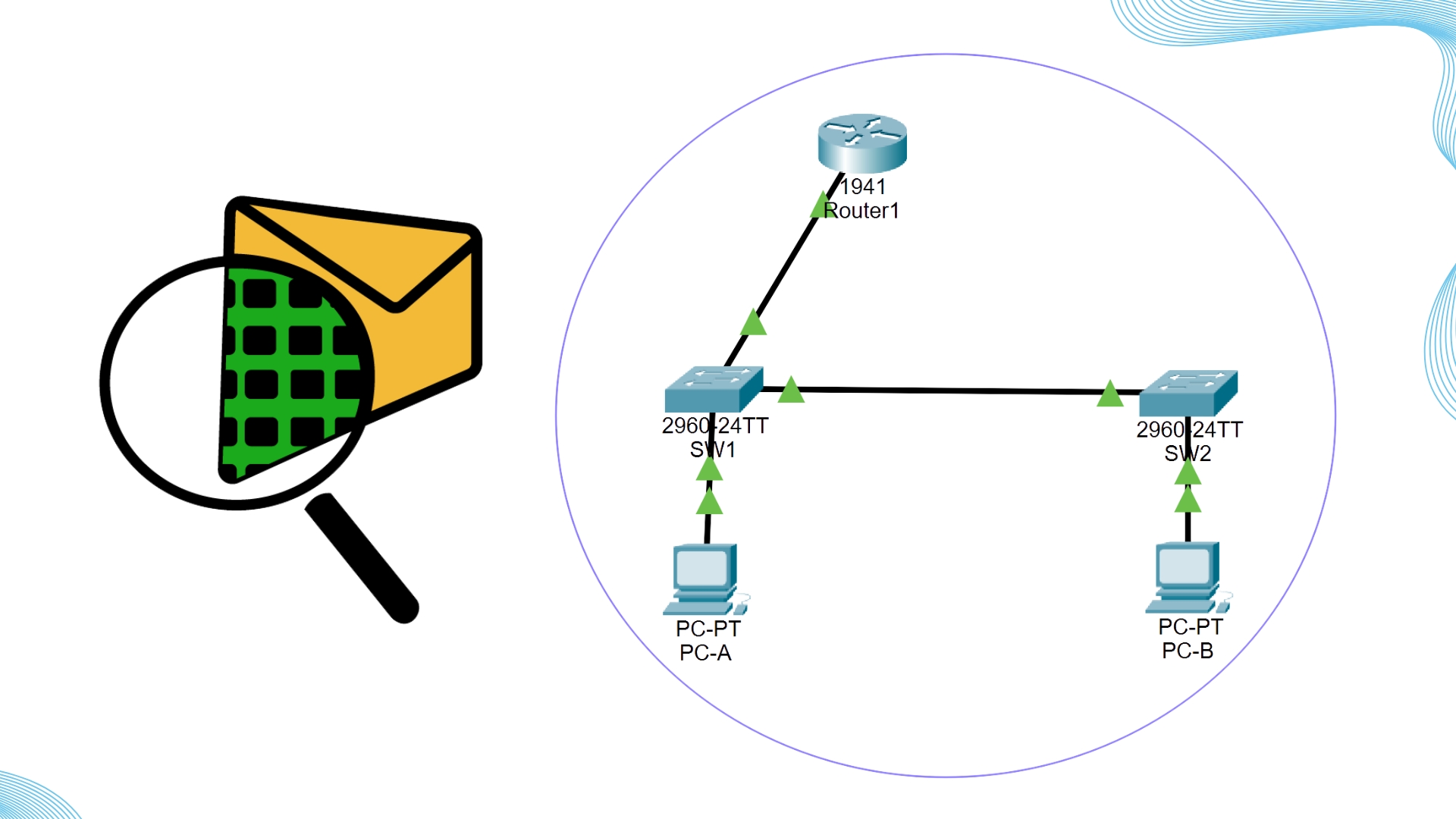

Criação da Topologia

-

Abra o Cisco Packet Tracer.

-

Adicione os dispositivos:

-

4 PCs (nomeie como PC-A, PC-B, PC-C e PC-D)

-

4 Switches (SW1 a SW4)

-

2 Roteadores (RT-Matriz e RT-Sul)

-

-

Interligue os dispositivos usando cabos:

-

Use cabo cobre direto (copper straight-through) para PCs <-> Switches.

-

Use cabo cobre cruzado (crossover) para Switches <-> Roteadores.

-

Use cabo serial para interligar os roteadores nas interfaces G0/1 (simulando WAN).

-

-

Nomeie os dispositivos conforme o cenário.

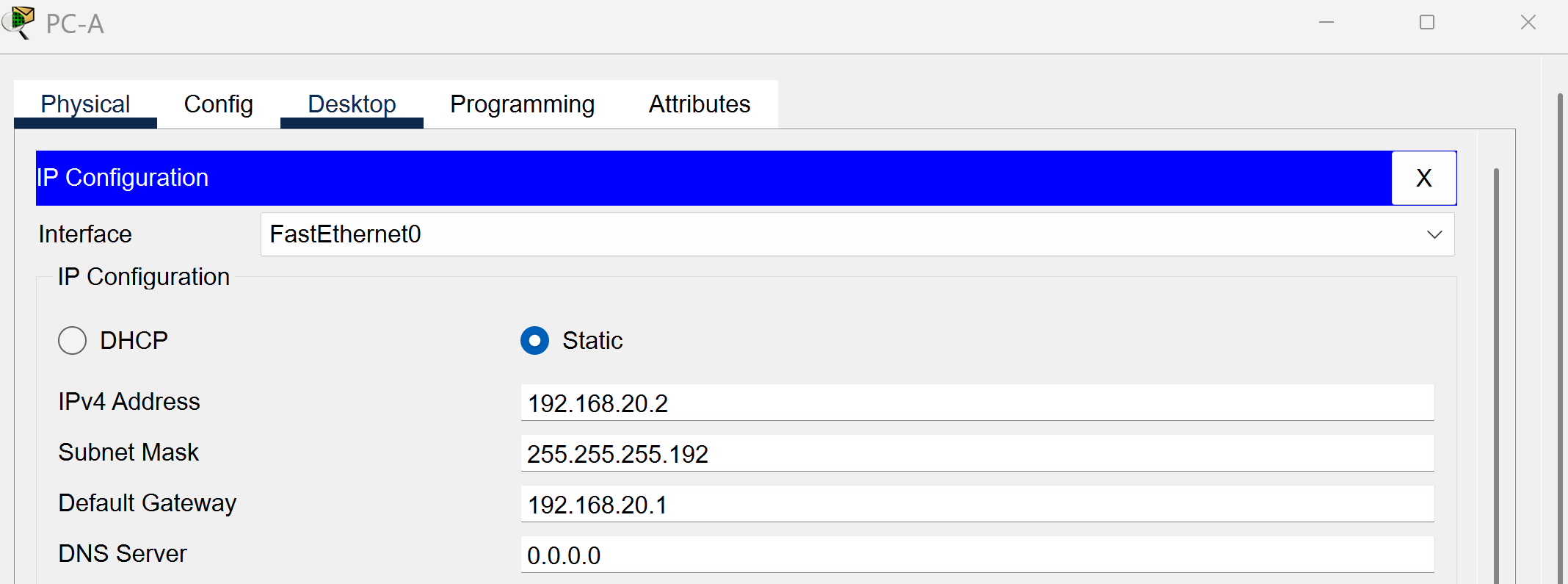

Configuração dos PCs

Passo a passo para cada PC:

-

Clique no PC > Desktop > IP Configuration.

-

Preencha:

-

Static IP Address

-

Subnet Mask

-

Default Gateway

-

-

Exemplo para o PC-A:

-

IP: 192.168.20.2

-

Máscara: 255.255.255.192

-

Gateway: 192.168.20.1

-

-

Repita para os demais PCs com seus respectivos endereços.

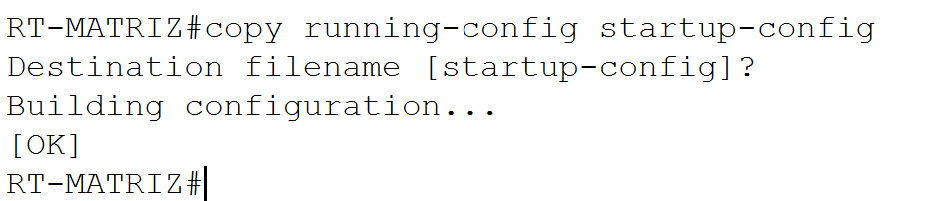

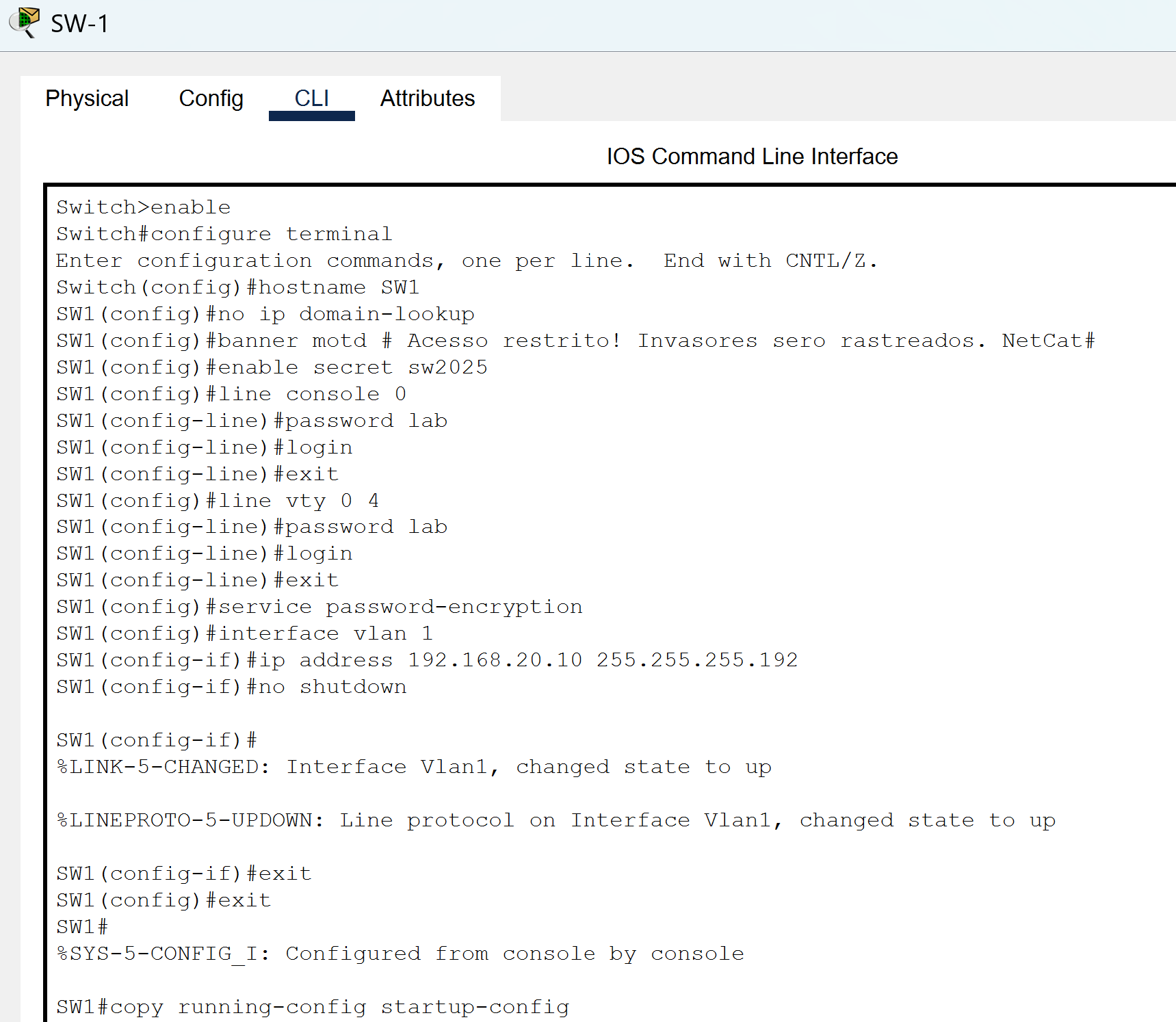

Configuração dos Switches

Agora que todos os dispositivos estão posicionados e os PCs configurados, é hora de deixar os switches preparados para garantir comunicação eficiente dentro das LANs. Vamos aplicar boas práticas: dar nomes, colocar senhas, configurar o IP da VLAN 1, salvar o projeto e proteger o acesso físico e remoto com segurança básica.

Switch SW1

-

Acesse o Switch SW1 > CLI e digite os comandos abaixo:

|

Repita a mesma lógica nos switches SW2, SW3 e SW4, mudando apenas o hostname e o IP da VLAN 1 com base na tabela de endereçamento.

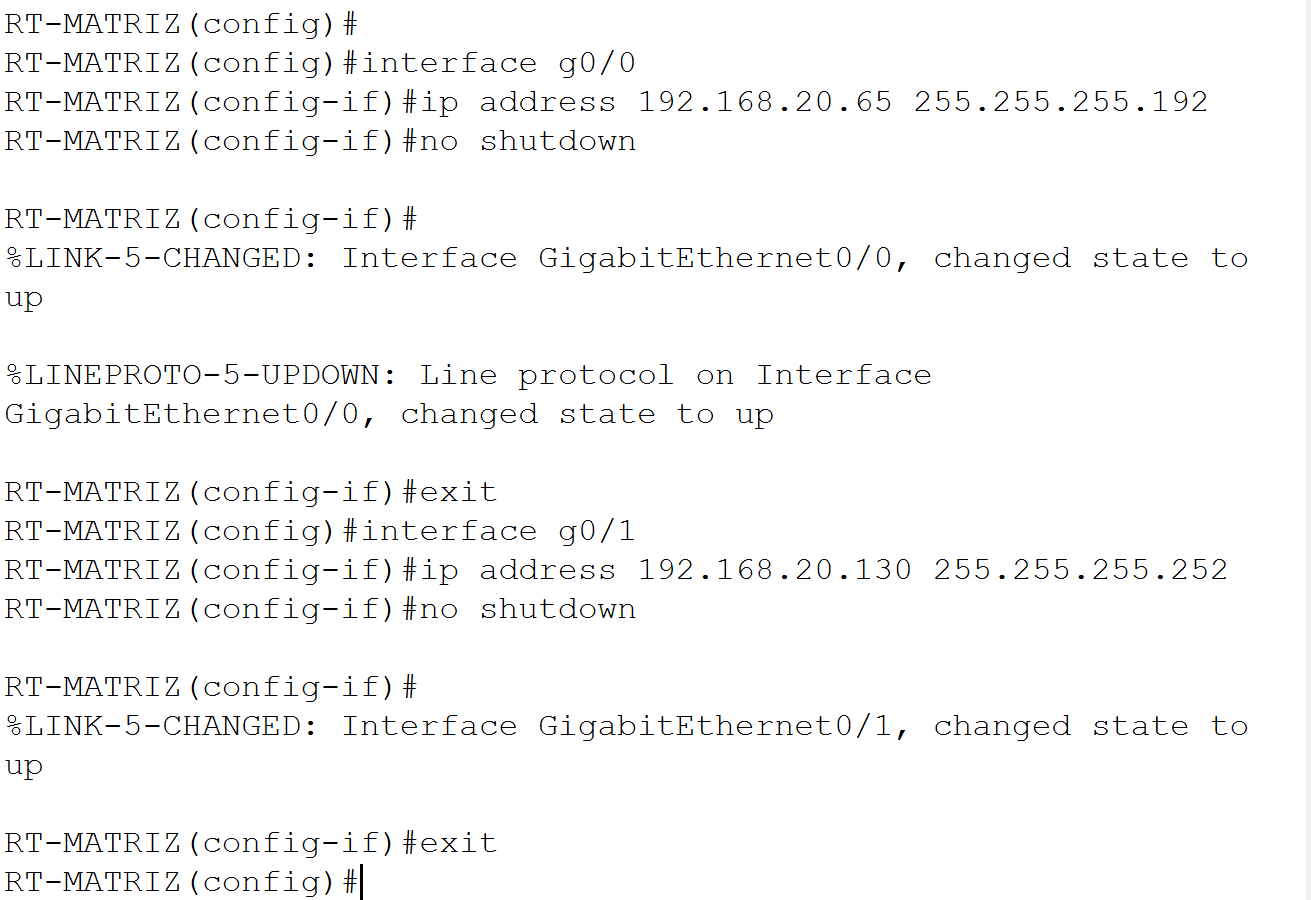

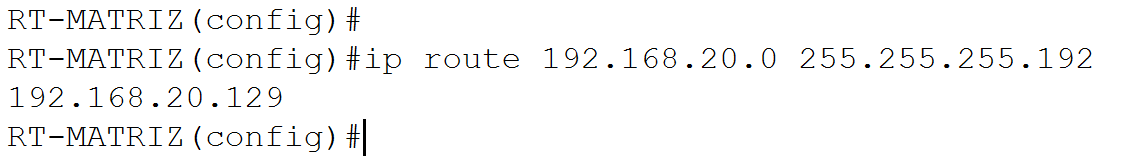

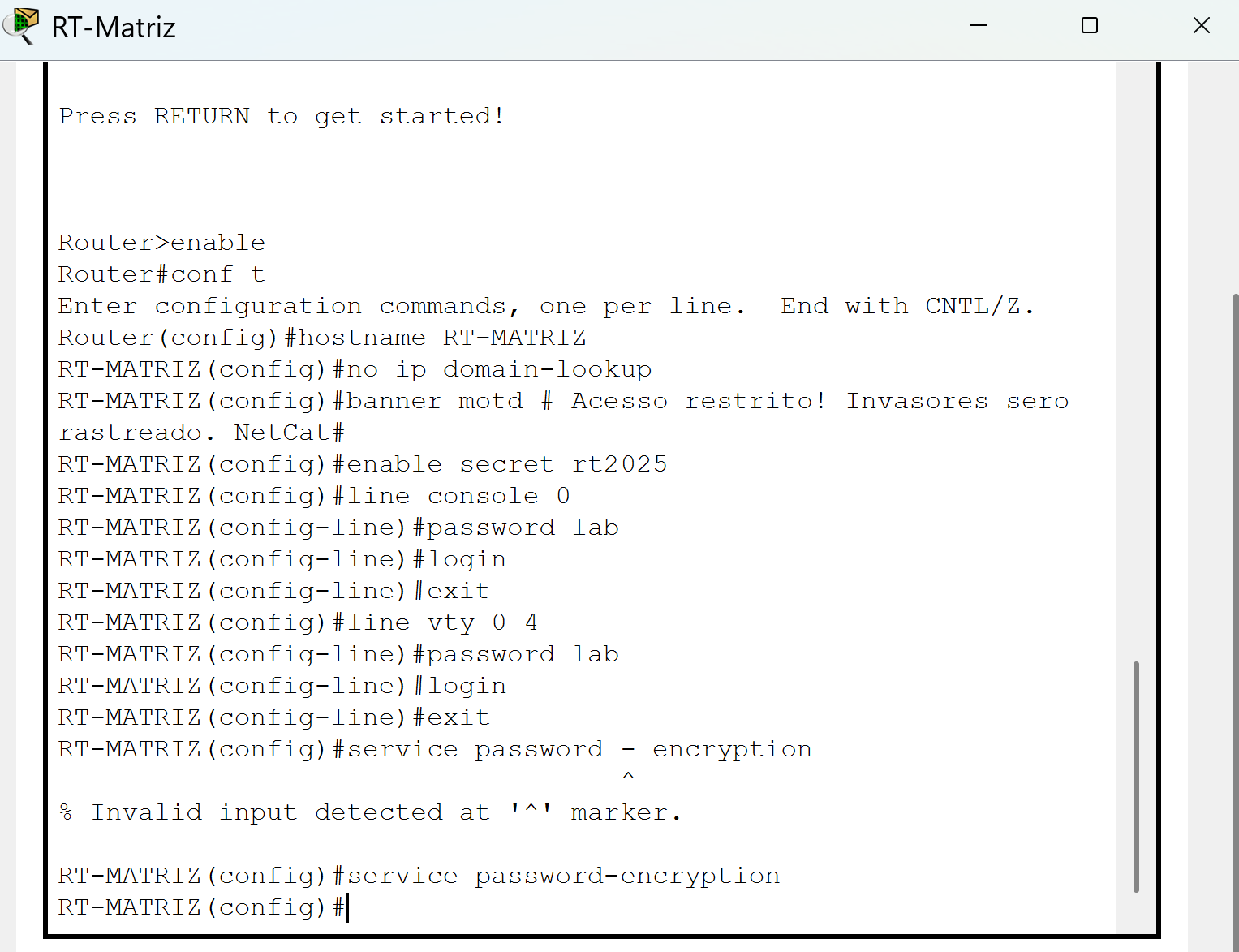

Configuração dos Roteadores

Agora vamos configurar os roteadores RT-Matriz e RT-Sul, que serão os responsáveis por permitir que a matriz e a filial conversem entre si.

Roteador RT-Matriz

-

Acesse CLI do roteador RT-Matriz:

|

-

Configure as interfaces:

Do PC-C (Filial Sul) para:

| show ip route |

Verifique se há rota para 192.168.20.64/26 apontando para 192.168.20.130.

No RT-SUL:

Verifique se há rota para 192.168.20.0/26 apontando para 192.168.20.129.

Validação Final – O que aprendemos neste laboratório?

Ao final deste projeto, você foi capaz de:

-

Criar uma rede com duas LANs interligadas por roteamento estático.

-

Configurar roteadores e switches com boas práticas de segurança.

-

Verificar a tabela de roteamento e garantir conectividade ponta a ponta.

-

Compreender a importância da segmentação e comunicação entre sub-redes remotas.

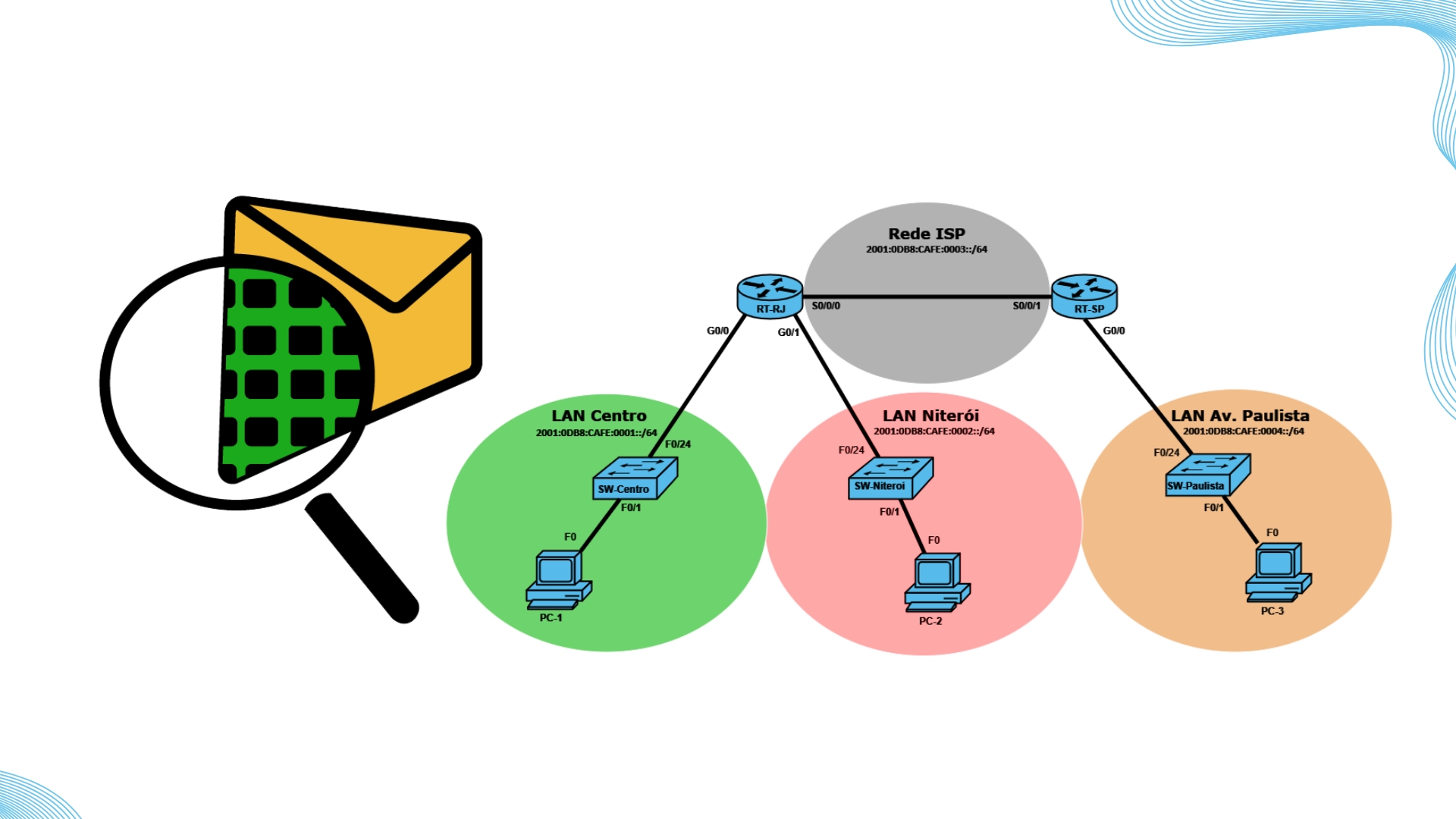

Curiosidade bônus – Por que roteamento estático?

Roteamento estático é simples, previsível e eficiente para redes pequenas. É uma excelente forma de entender o funcionamento do caminho que os pacotes percorrem até seu destino. Em ambientes maiores, migramos para protocolos dinâmicos (como OSPF ou EIGRP), mas tudo começa aqui!