O Cisco IOS (Internetwork Operating System) é o sistema operacional utilizado em roteadores e switches da Cisco. Ele fornece a interface de linha de comando (CLI) que permite configurar, monitorar e solucionar problemas de redes.

Apesar de parecer intimidador no início, dominar os comandos do IOS é essencial para quem atua com administração de redes, segurança, ou infraestrutura de TI. Este guia completo irá apresentar e explicar, de forma prática e atualizada, os principais comandos utilizados no dia a dia, divididos por tópicos e com foco nas versões recentes do IOS (como 15.x e IOS XE).

Modo de Acesso e Estrutura da CLI do Cisco IOS

O IOS possui uma hierarquia de modos, cada um com permissões e funcionalidades específicas. Entender essa estrutura é essencial antes de executar qualquer comando.

Modos do Cisco IOS

| Modo | Acesso | Prompt padrão | Função principal |

|---|---|---|---|

| User EXEC | Acesso inicial | Router> | Comandos básicos de visualização |

| Privileged EXEC | enable | Router# | Visualização avançada, backups e acesso à config |

| Global Configuration | configure terminal | Router(config)# | Configurações globais no equipamento |

| Interface Configuration | interface GigabitEthernet0/1 | Router(config-if)# | Configurações de uma interface específica |

| Line Configuration | line console 0 ou line vty 0 4 |

Router(config-line)# | Configurações de acesso remoto/console |

| ROMmon Mode | Acesso de recuperação | rommon> | Recuperação de sistema, upgrade de imagem |

Comandos Básicos de Acesso e Navegação

Estes são os primeiros comandos que você precisa conhecer ao começar a trabalhar com um roteador ou switch Cisco.

Login, Elevação e Saída

| Comando | Descrição |

|---|---|

enable |

Entra no modo EXEC privilegiado |

disable |

Volta para o modo EXEC do usuário |

exit ou logout |

Sai do modo atual |

end |

Encerra a configuração e volta direto ao modo EXEC privilegiado |

Ctrl + Z |

Equivalente ao comando end |

Comandos de Ajuda e Navegação

| Comando | Descrição |

|---|---|

? |

Lista comandos disponíveis no contexto atual |

comando ? |

Mostra as opções e argumentos válidos do comando |

Tab |

Autocompleta comandos |

Ctrl + A |

Move o cursor para o início da linha |

Ctrl + E |

Move o cursor para o fim da linha |

Ctrl + U |

Apaga a linha toda |

Ctrl + P / ↑ |

Mostra o comando anterior |

Ctrl + N / ↓ |

Mostra o próximo comando (se tiver histórico) |

show history |

Exibe os últimos comandos digitados |

terminal history size 50 |

Altera o número de comandos salvos no histórico |

Senhas e Acesso Seguro

Configurar corretamente as senhas é essencial para proteger o acesso ao equipamento.

Comandos Essenciais

| Router(config)# enable secret suaSenhaForte Router(config)# line console 0 Router(config-line)# password lab Router(config-line)# login Router(config-line)# exit Router(config)# line vty 0 4 Router(config-line)# password lab Router(config-line)# login Router(config)# service password-encryption Router(config)# enable password fraca # (não recomendado – use secret) |

Dica de segurança: Prefira sempre enable secret ao invés de enable password. O primeiro utiliza um algoritmo de criptografia mais forte.

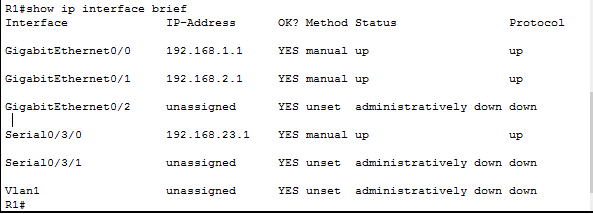

Salvando e Visualizando Configurações

| Comando | Descrição |

|---|---|

show running-config |

Exibe a configuração atual carregada na RAM (volátil) |

show startup-config |

Exibe a configuração salva na NVRAM (será usada no boot) |

copy running-config startup-config |

Salva a configuração atual para a NVRAM |

erase startup-config |

Apaga a configuração salva da NVRAM |

reload |

Reinicia o dispositivo (pede confirmação) |

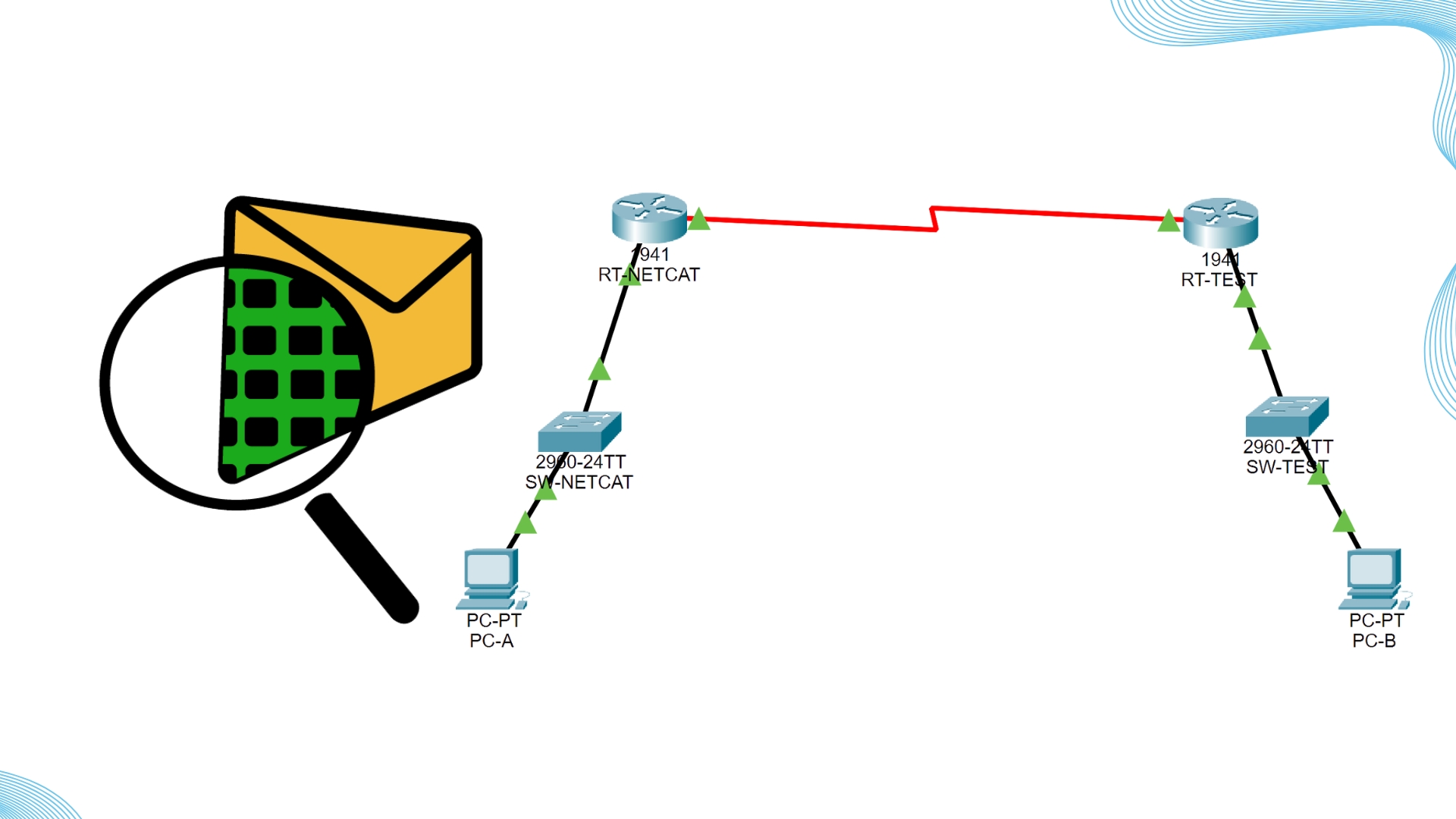

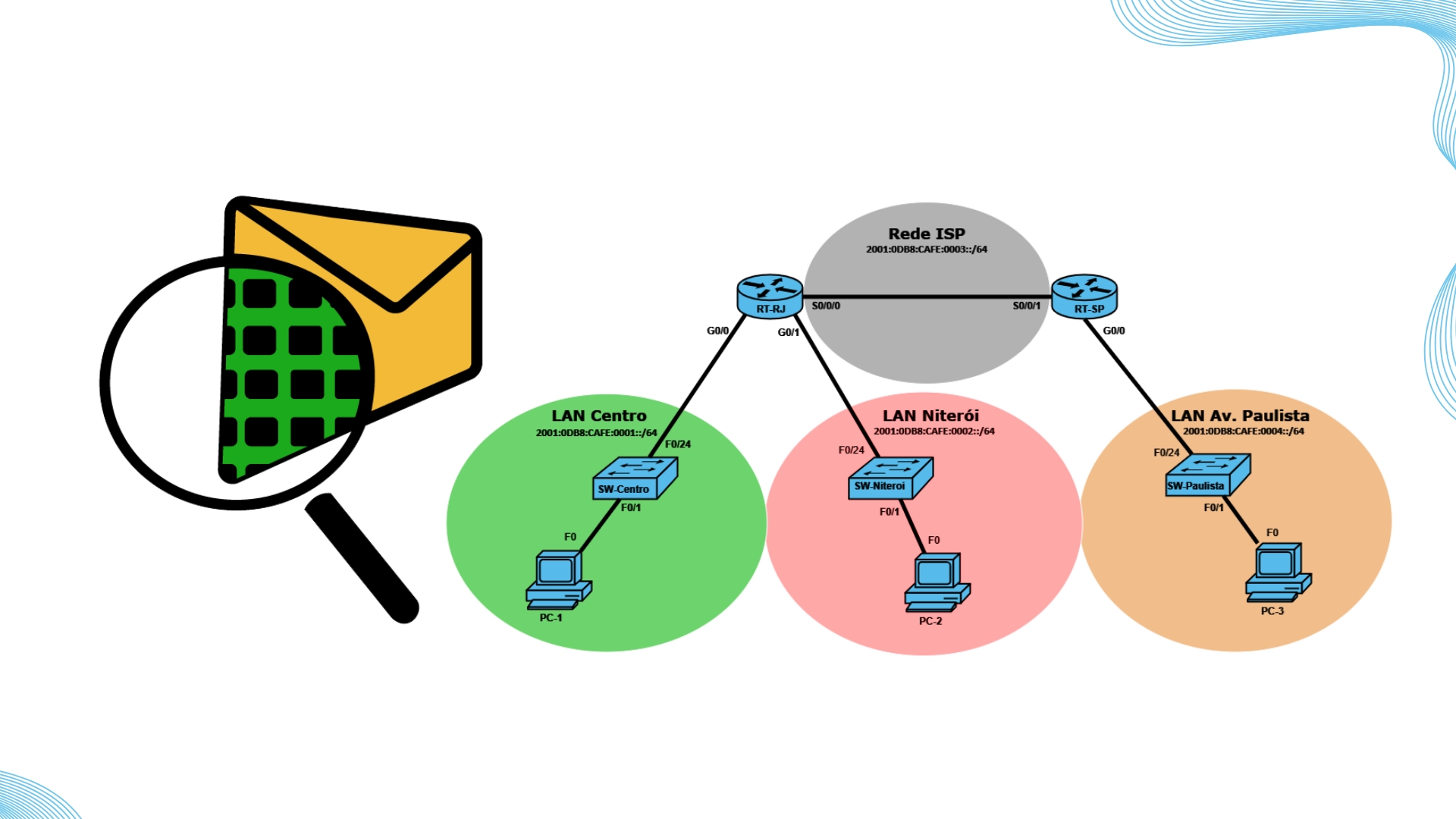

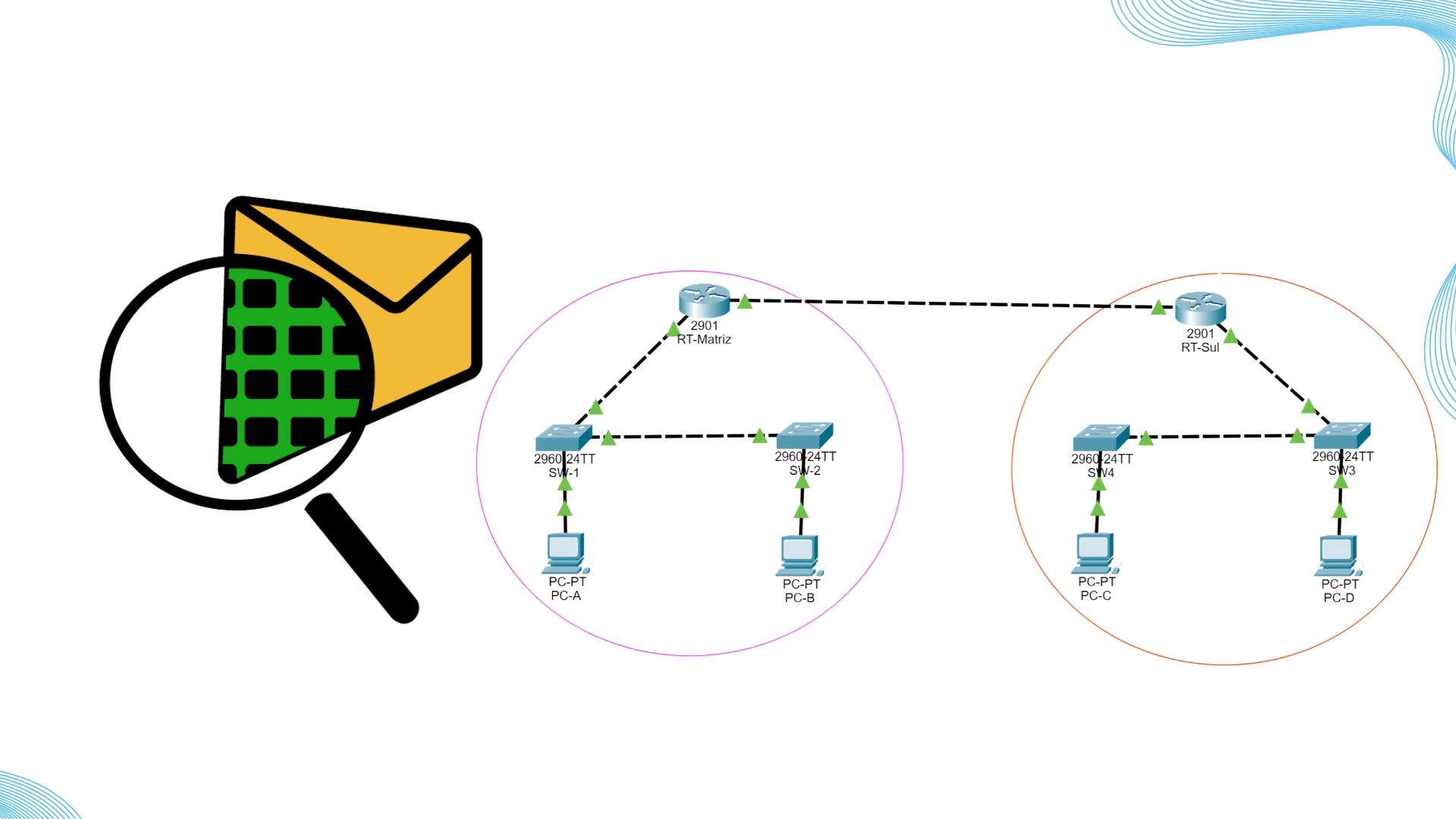

Introdução à Configuração de Interfaces

No Cisco IOS, todas as interfaces físicas e lógicas (como VLANs ou interfaces seriais) devem ser ativadas e configuradas manualmente. Por padrão, as interfaces vêm desligadas. Ou seja, mesmo com o IP configurado, a interface não envia nem recebe pacotes até que seja habilitada com o comando no shutdown.

Tipos Comuns de Interface

| Tipo de Interface | Exemplo CLI | Uso principal |

|---|---|---|

| Ethernet/FastEthernet | interface FastEthernet0/0 |

Switches antigos, redes locais |

| Gigabit Ethernet | interface GigabitEthernet0/1 |

Roteadores modernos, backbones |

| VLAN | interface vlan 1 |

Endereçamento de switch Layer 2 |

| Serial (WAN) | interface Serial0/0/0 |

Conexões WAN ponto a ponto |

| Loopback | interface loopback0 |

Interfaces lógicas para testes |

Comandos Essenciais de Configuração de Interface

1. Acessar o modo de configuração de interface

2. Atribuir endereço IP e máscara

Sempre confira a máscara. A maioria das redes locais usa 255.255.255.0 (ou /24).

3. Ativar a interface

Se não executar esse comando, a interface permanecerá “administratively down”.