Você confiaria no Wi-Fi do seu shopping favorito?

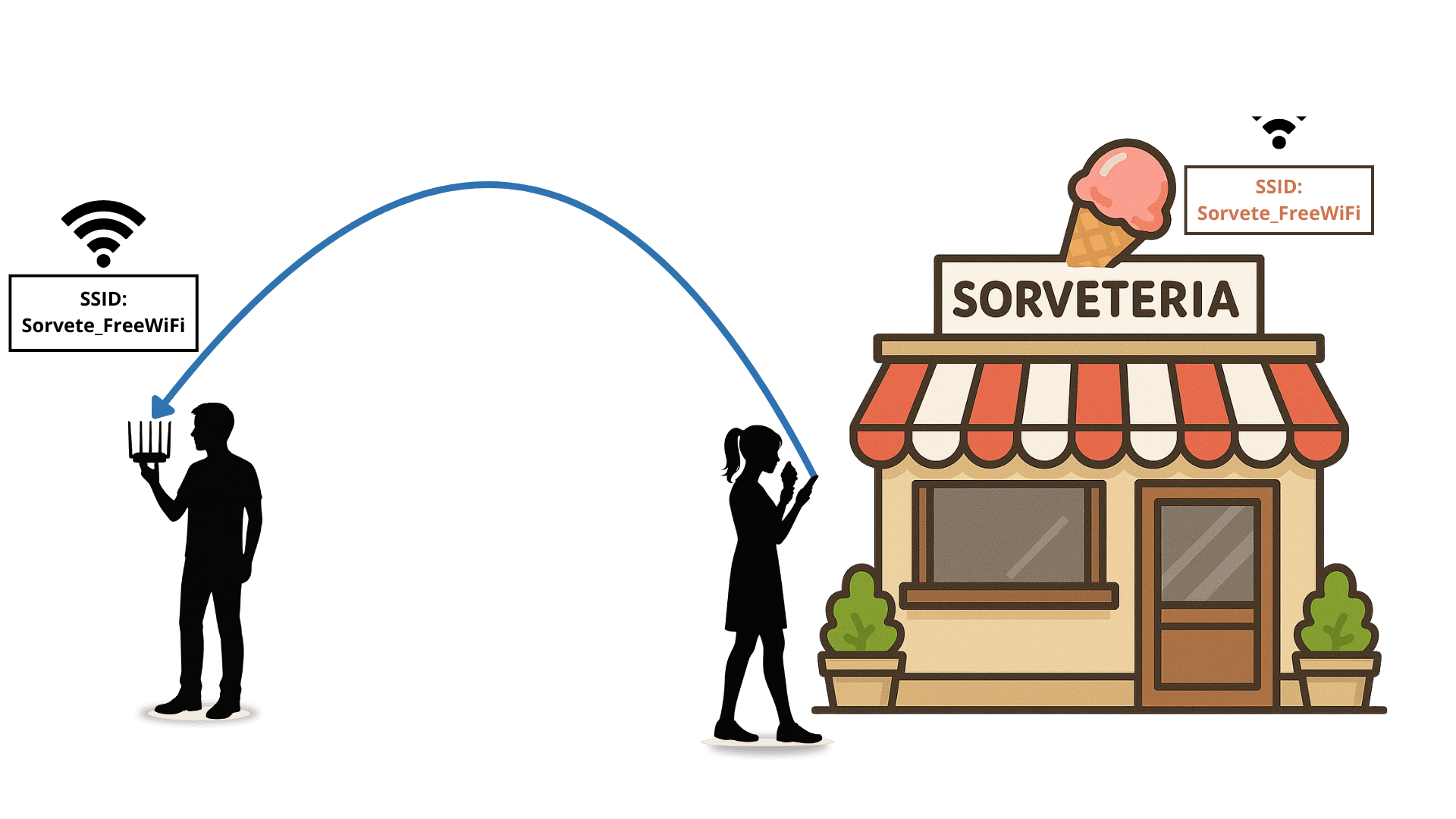

Se a resposta é sim, talvez seja hora de repensar. O Evil Twin — ou “Gêmeo Maligno” — é um ataque sofisticado onde cibercriminosos criam um ponto de acesso Wi-Fi falso com o mesmo nome (SSID) de uma rede legítima, enganando usuários para que se conectem e, assim, exponham suas informações pessoais.

O Que é um Ataque Evil Twin?

O ataque Evil Twin é uma técnica de hacking em redes Wi-Fi que visa enganar usuários com um ponto de acesso falso, visualmente idêntico ao original. O criminoso intercepta dados como:

-

Senhas

-

Mensagens

-

Acessos bancários

-

Cookies e sessões

Exemplo simples:

Imagine você numa sorveteria. Há uma rede chamada Sorvete_FreeWiFi. O atacante cria uma rede com exatamente o mesmo nome e um sinal mais forte.

Sem perceber, seu celular ou notebook se conecta à rede falsa. Pronto: tudo que você digita pode ser interceptado.

Etapas do Ataque Evil Twin

1. Escolha do Ambiente

Hackers preferem ambientes onde redes Wi-Fi abertas são comuns, como:

-

Cafés

-

Aeroportos

-

Hotéis

-

Universidades

Esses locais geralmente não exigem autenticação forte, o que facilita a execução do ataque.

2. Levantamento de Informações (Reconhecimento)

Antes de tudo, o atacante usa ferramentas como:

-

airodump-ng(parte do pacote Aircrack-ng) -

Kismet

Essas ferramentas permitem ver:

-

Quais redes estão ativas

-

O SSID (nome da rede)

-

MAC Address do Access Point legítimo

-

Dispositivos conectados

Isso é essencial para clonar com precisão o ponto de acesso original.

3. Ataque de Desautenticação (Deauth)

Depois de clonar o SSID, o atacante força os usuários a se desconectarem da rede real, usando um ataque de desautenticação com pacotes forjados:

-

Envia pacotes

deauthpara os clientes da rede legítima -

Eles são “expulsos” e tentam se reconectar

-

Como a rede falsa tem o mesmo nome e sinal mais forte, eles se conectam ao Evil Twin

Ferramentas usadas:

-

aireplay-ng -

mdk3 -

wifite

4. Criação do Access Point Falso

Com softwares como:

-

Airgeddon

-

hostapd

-

WiFi-Pumpkin

-

Wi-Fi Pineapple (hardware)

O atacante cria um AP (Access Point) com:

-

Mesmo SSID da rede original

-

Mesmo canal de transmissão

-

Gateway configurado para interceptar ou redirecionar o tráfego

O que acontece quando a vítima se conecta?

O ponto de acesso falso geralmente está ligado a um "captive portal" — uma página falsa de login (como as que vemos em redes de hotel, aeroporto, etc).

Ali, o atacante pode:

-

Pedir que a vítima “faça login” com e-mail e senha (phishing)

-

Redirecionar a navegação para páginas falsas

-

Capturar cookies e tokens de sessão

-

Snifar pacotes em tempo real com

WiresharkouEttercap

Ferramentas mais usadas no ataque Evil Twin

| Ferramenta | Função |

|---|---|

Airgeddon |

Framework completo: fake AP + captive portal + ataque deauth |

WiFi-Pumpkin |

Criação de AP falso + DNS spoofing + sniffing |

Wi-Fi Pineapple |

Dispositivo físico com interface amigável para ataques de Wi-Fi |

hostapd |

Software para criação de access point via terminal Linux |

dnsspoof / ettercap |

Redirecionamento de tráfego e captura de credenciais |

airodump-ng |

Escaneamento de redes e captura de pacotes |

Técnicas Combinadas

Um ataque Evil Twin pode ser mais poderoso se combinado com:

-

Man-in-the-Middle (MitM): intercepta comunicação entre vítima e destino real

-

SSL stripping: força o uso de HTTP no lugar de HTTPS

-

DNS Spoofing: redireciona o tráfego da vítima para servidores falsos

Como Detectar um Ataque Evil Twin?

Apesar de parecer invisível, um ataque Evil Twin pode ser detectado com atenção a alguns sinais e, principalmente, com uso de ferramentas específicas:

Sinais visuais e comportamentais:

-

Apareceu mais de uma rede com o mesmo nome?

-

A conexão caiu repentinamente e voltou?

-

A rede pediu que você fizesse login numa página esquisita?

-

O navegador mostrou um alerta sobre certificado SSL inválido?

⚠️ Se sim, desconfie. É possível que um ponto de acesso falso esteja ativo por perto.

Como se Proteger (Boas Práticas)

A prevenção é o caminho mais seguro. Aqui vão estratégias reais e eficazes:

✅ 1. Desative a conexão automática em redes Wi-Fi públicas

Seu dispositivo pode se reconectar automaticamente a redes conhecidas. Se um atacante usar o mesmo nome, ele enganará seu dispositivo.

✅ 2. Use sempre VPN (Virtual Private Network)

Mesmo se você cair num Evil Twin, a VPN cria um túnel criptografado, impedindo que o atacante veja os dados reais.

✅ 3. Prefira redes com autenticação WPA2/WPA3

Evil Twins geralmente operam como “open Wi-Fi” ou usam WPA2 falsificado sem autenticação real. Fique atento ao ícone de cadeado.

✅ 4. Evite sites bancários, e-mails e compras online em redes públicas

Se tiver que usar, use VPN e verifique sempre se o site tem HTTPS com certificado válido.

✅ 5. Utilize autenticação em dois fatores (2FA)

Mesmo se o atacante conseguir capturar sua senha, o 2FA impede acesso sem o segundo fator.

Caso Real Simulado – Laboratório de Teste

Situação:

Em um laboratório de testes, um analista de segurança usou o Airgeddon em uma máquina Kali Linux para simular um ataque Evil Twin em uma rede universitária com SSID Campus_FreeWiFi.

Passos realizados:

-

Escaneou a rede com

airodump-ng -

Clonou o SSID com

Airgeddon -

Aplicou ataque

deauthcommdk3 -

Criou portal falso de login com

apache2+ phishing -

Capturou credenciais de e-mail e senhas

Resultado:

Mais de 10 dispositivos conectaram automaticamente ao AP falso. Apenas 1 usuário notou algo errado ao ver o cadeado HTTPS quebrado na URL.

Esse tipo de simulação é comum em testes de penetração autorizados, mas mostram o quanto o usuário médio ainda é vulnerável.

Conclusão

O ataque Evil Twin é poderoso, discreto e fácil de executar com ferramentas públicas. Ele se aproveita de comportamentos comuns dos usuários e fragilidades em redes públicas.

Por outro lado, com conhecimento e ferramentas certas, é possível detectar, prevenir e até responder a esse tipo de ameaça.