Na última quinta-feira, 3 de julho, um vazamento de dados em larga escala envolvendo o McDonald’s veio à tona através do fórum underground LeakBase.la conhecido entre especialistas de segurança como uma das plataformas mais ativas para compartilhamento de dados sensíveis comprometidos.

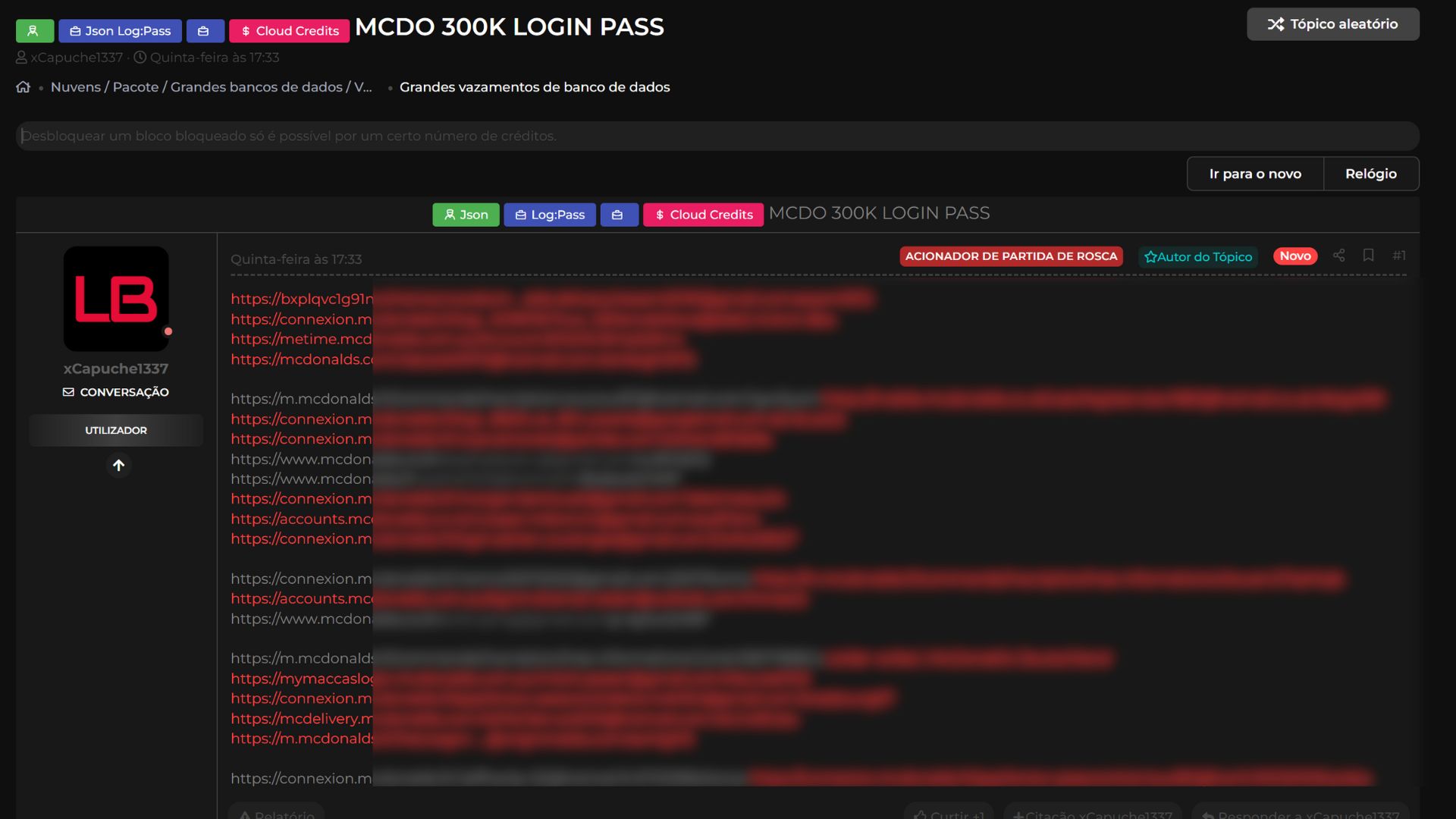

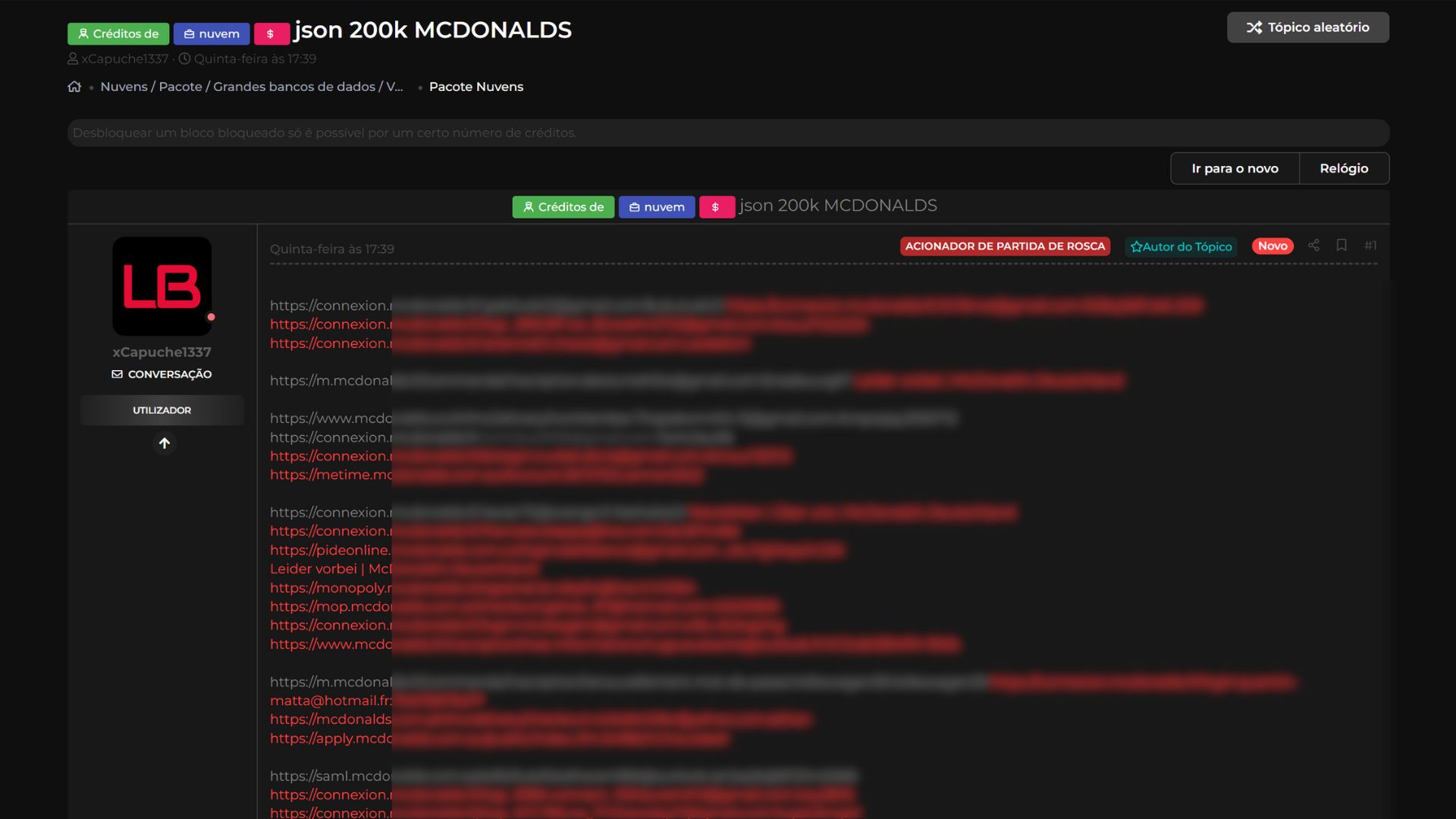

O autor da publicação, que utiliza o codinome xCapuche1337, postou dois tópicos com apenas seis minutos de intervalo entre eles: o primeiro às 17h33 e o segundo às 17h39 (horário de Brasília).

Nos posts, o usuário afirma ter obtido um conjunto de 300 mil credenciais no primeiro lote, e logo em seguida, mais 200 mil totalizando meio milhão de contas relacionadas ao McDonald’s, conforme indicado nos títulos "MCDO 300K LOGIN PASS" e "json 200k MCDONALDS".

Conteúdo do vazamento

As postagens incluem trechos de arquivos JSON contendo e-mails, senhas em texto claro, e URLs de login e redefinição de senha da plataforma da franquia. Algumas amostras visíveis nas imagens revelam endereços de e-mail de diversos países (França, Alemanha, Austrália, Nova Zelândia, Reino Unido, Brasil e outros), além de acessos diretos a painéis como:

-

connexion.mcdonalds.fr/login -

metime.mcdonalds.com.au/Account -

accounts.mcdonalds.com.nz/signin -

mobile.mcdonalds.co.uk/user/register

Há evidências de que os dados foram disponibilizados gratuitamente em parte, com o restante exigindo créditos internos da plataforma LeakBase para desbloqueio uma prática comum em fóruns de vazamento.

Amostras confirmam a veracidade

As imagens mostram longas listas de e-mails e senhas combinadas em formato email:senha, além de links com parâmetros personalizados sugerindo acessos legítimos a painéis de clientes ou funcionários do McDonald’s em diferentes países. A presença de domínios oficiais da marca, como mcdonalds.fr, mcdonalds.com.au e mcdonalds.co.uk, aumenta a preocupação com o impacto da violação.

Além disso, o uso da extensão .json, combinado com palavras-chave como "cloud", "log:pass" e "big database leaks", aponta para uma possível extração automatizada via API ou dumps organizados em lotes por país.

O que pode ter acontecido?

Ainda não há confirmação oficial por parte do McDonald’s, mas especialistas em cibersegurança apontam algumas possibilidades:

-

Endpoint mal configurado: Serviços de autenticação em nuvem com endpoints públicos podem ter permitido enumeração de contas ou extração via APIs mal protegidas.

-

Phishing direcionado a funcionários ou parceiros comerciais, explorando interfaces internas de RH ou dashboards corporativos.

-

Vazamento interno de algum prestador de serviço regional, responsável por sistemas locais em países como França ou Austrália.

Riscos e recomendações

Caso os dados sejam confirmados como legítimos, o risco envolve:

-

Acesso indevido a contas de clientes e funcionários (incluindo pedidos, benefícios, senhas e dados pessoais).

-

Exploração posterior das contas em ataques de credential stuffing contra outros serviços.

-

Phishing com base em dados reais vazados (e-mail, nome, localização).

Usuários que possuem conta no McDonald’s ou serviços vinculados (aplicativos, sites regionais) devem:

-

Trocar imediatamente a senha.

-

Ativar verificação em duas etapas (2FA), caso disponível.

-

Monitorar e-mails e mensagens por tentativas de phishing.

Conclusão

O incidente revela, mais uma vez, a fragilidade de grandes corporações diante de ameaças cibernéticas, principalmente quando dados são expostos em fóruns da dark web em grande escala. A ação do usuário xCapuche1337 também indica que ainda há brechas técnicas sendo exploradas, e que a segurança de APIs e endpoints em sistemas de grande porte continua sendo um ponto crítico.