No cenário atual da cibersegurança, os ataques não são apenas códigos executados em segundo plano. Eles são guerras silenciosas que afetam economias, cadeias de suprimentos e a vida cotidiana de milhões. Em 2025, o Reino Unido testemunhou esse impacto de perto. Um ataque cibernético liderado por um dos grupos mais avançados e perigosos do mundo o Scattered Spider paralisou duas das maiores redes varejistas do país: Marks & Spencer (M&S) e Co-op.

A ofensiva começou discretamente, como a maioria dos grandes ciberataques: através da engenharia social. Mas em poucas semanas, escalou para uma crise nacional no setor varejista, comprometendo não só a infraestrutura digital das empresas, como também seus estoques, vendas e logística. O Cyber Monitoring Centre (CMC) classificou o caso como um evento Categoria 2, um nível que representa prejuízos econômicos bilionários e colapsos sistêmicos significativos, embora sem atingir a infraestrutura crítica nacional.

Entendendo o Alvo: Quem é o Scattered Spider

O grupo Scattered Spider, também conhecido como UNC3944, é uma célula cibercriminosa com origem atribuída à América do Norte. Sua assinatura é a combinação de engenharia social com ataques de persistência em nuvem, voltados a grandes corporações. Entre suas vítimas anteriores estão nomes como MGM Resorts e Caesars Palace. Em 2025, o grupo mirou um novo alvo: o ecossistema logístico e comercial do Reino Unido.

O Início do Ataque

A ofensiva foi observada pela primeira vez em 22 de abril de 2025, quando o sistema de pedidos online da M&S começou a apresentar falhas esporádicas. Inicialmente, os engenheiros de rede atribuíram os erros a uma sobrecarga momentânea. No entanto, logs de telemetria e alertas SIEM (Security Information and Event Management) começaram a indicar acessos suspeitos via VPN e interfaces administrativas de backup em horários fora do expediente.

Logo após, ataques de engenharia social contra help desks terceirizados permitiram que os atacantes obtivessem credenciais legítimas de administradores. Esses acessos foram então usados para infiltrar scripts maliciosos em sistemas de ERP, APIs internas de estoque e plataformas de pagamento.

Cronologia do Ataque: Eventos-Chave

| Data | Evento |

|---|---|

| 22/04/2025 | Primeiras falhas no sistema de pedidos online da M&S. |

| 25/04/2025 | Help desk terceirizado cede credenciais de nível elevado após ataque de engenharia social. |

| 27/04/2025 | APIs de estoque e pagamentos apresentam erros em cadeia. |

| 30/04/2025 | Loja da M&S exibe falhas operacionais em terminais e telas públicas (imagem documentada). |

| 02/05/2025 | Co-op relata falhas na sincronização de pedidos e queda de 9% no faturamento semanal. |

| 06/05/2025 | Investigação interna confirma comprometimento total do sistema de automação de pedidos. |

| 12/05/2025 | Ministério da Economia solicita relatório técnico do CMC. |

| 20/06/2025 | Publicado o relatório do CMC classificando o incidente como Evento Sistêmico Categoria 2. |

Impacto Imediato nas Empresas

A M&S viu uma queda de 22% nas vendas online em menos de duas semanas. Estima-se que a empresa deixou de faturar cerca de 300 milhões de libras no trimestre. Já a Co-op teve impacto direto em mais de 3.000 lojas, principalmente no interior da Escócia e nas regiões centrais da Inglaterra, onde a conectividade depende de sincronização em tempo real com os centros de distribuição.

Além disso, clientes relataram atrasos, pedidos duplicados, cobranças indevidas e, em alguns casos, produtos incorretos entregues. As plataformas de CRM ficaram sobrecarregadas e o atendimento ao cliente precisou ser parcialmente terceirizado para operadoras do exterior, sem acesso ao banco de dados local.

Por Que Esse Ataque Foi Inédito

Segundo o relatório técnico do CMC, o diferencial desta ofensiva foi a capacidade de combinar vetores múltiplos de ataque como social engineering, credential harvesting, lateral movement, persistence in cloud com a manipulação deliberada de sistemas de ERP, resultando em desorganização logística total. O Scattered Spider não implantou ransomware neste caso, o que levantou suspeitas de que o objetivo não era apenas extorsão, mas causar interrupção operacional com impacto econômico direto. A operação teve características de ataque de negação de serviço distribuída no plano físico e comercial. Não foi um simples "apagão digital", mas um colapso de cadeia logística induzido por ações dentro da infraestrutura de TI.

A Imagem do CMC e a Classificação da Gravidade

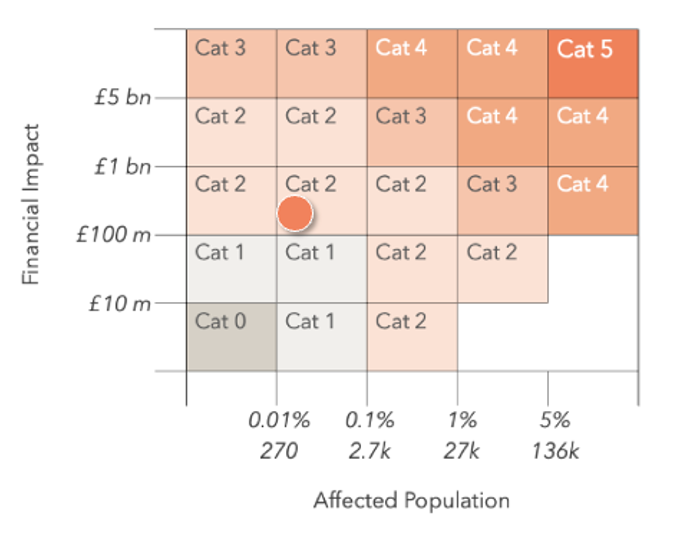

A imagem oficial divulgada pelo Cyber Monitoring Centre (CMC) mostra a matriz de impacto utilizada para classificar o incidente com base em dois eixos:

-

Impacto Financeiro (eixo Y): vai de £10 milhões a £5 bilhões.

-

População Afetada (eixo X): percentual da população ou número de clientes impactados diretamente.

Cada célula da matriz representa uma categoria de gravidade, de Categoria 0 (baixo impacto) a Categoria 5 (catástrofe cibernética nacional).

No caso da M&S e Co-op, o incidente foi classificado como Categoria 2, situado na célula correspondente a um impacto financeiro estimado entre £100 milhões e £1 bilhão, com uma população afetada de cerca de 0.1% da população total (~2.700 pessoas ou clientes diretos impactados por falhas, prejuízos ou acessos indevidos).

Essa classificação indica que, embora o ataque não tenha causado uma ruptura nacional, ele teve consequências sérias e estruturais, com perdas relevantes e falhas sistêmicas nas empresas-alvo.

Vetores Técnicos Utilizados no Ataque

O relatório técnico do CMC descreve com precisão os principais métodos usados pelo Scattered Spider no ataque a M&S e Co-op. A seguir, os principais vetores:

1. Engenharia Social Avançada

-

Acesso inicial foi obtido através de chamadas falsas para suporte técnico terceirizado.

-

Os atacantes se passaram por funcionários internos solicitando reset de senha e ativação de MFA temporária.

-

Esse ataque é conhecido como callback phishing, onde o atacante convence operadores humanos a executar ações por telefone.

2. Reconhecimento Interno e Mapeamento de Infraestrutura

-

Após o acesso inicial, ferramentas de post-exploitation como SharpHound e ADFind foram usadas para mapear o Active Directory e permissões de grupo.

-

O objetivo era descobrir usuários com privilégios administrativos e identificar servidores críticos.

3. Movimentação Lateral

-

A partir de credenciais comprometidas, os atacantes se moveram lateralmente entre domínios e clusters, comprometendo:

-

Controladores de domínio

-

Servidores de ERP e CRM

-

APIs internas que se comunicam com o sistema de estoque

-

4. Persistência em Nuvem

-

O grupo utilizou tokens de sessão em serviços como Azure AD e Okta, permitindo que acessos fossem mantidos mesmo após troca de senha.

-

Alguns desses tokens foram roubados da memória RAM de estações comprometidas, técnica similar ao uso de Mimikatz para extração de hashes em ambientes locais.

5. Desativação de Monitoramento e Backups

-

Logs de segurança foram rotacionados manualmente para esconder rastros.

-

Sistemas de backup automático foram temporariamente desativados ou corrompidos, dificultando a recuperação rápida.

Implicações Mais Amplas

A falha não afetou apenas o faturamento: ela minou a confiança de consumidores e investidores, forçando as empresas a publicar relatórios de impacto e segurança emergencial. A M&S já iniciou a reformulação da sua infraestrutura de TI, incluindo a migração para autenticação por hardware YubiKey. A Co-op contratou uma auditoria externa com foco em redes híbridas e cloud-native.

Mais importante, o governo britânico anunciou a intenção de legislar exigências mínimas de segurança digital para empresas do setor alimentar e de varejo com mais de 500 funcionários, citando o caso como um alerta nacional.

Resposta Oficial das Empresas

Marks & Spencer publicou um comunicado no dia 17 de junho de 2025, reconhecendo uma “interrupção temporária” em parte de seu sistema de gerenciamento de estoque, mas sem mencionar diretamente a violação. No entanto, fontes internas confirmaram ao jornal The Guardian que equipes de forense digital foram acionadas e servidores de autenticação interna foram restaurados manualmente, enquanto domínios comprometidos eram revalidados.

Já a Co-op divulgou uma nota mais transparente no dia 18 de junho, assumindo que houve uma “atividade irregular” em suas redes internas, sem perda de dados de clientes, mas com impacto na cadeia de abastecimento de produtos perecíveis. A empresa adotou modos operacionais manuais emergenciais, com registros em papel e redirecionamento de estoques.

Reação do Governo Britânico

No dia 19 de junho de 2025, o Centro Nacional de Cibersegurança (NCSC) publicou um alerta conjunto com o CMC, classificando o ataque como incidente crítico de categoria 2 (conforme a imagem analisada). O relatório recomendou:

-

Revisão urgente de protocolos de resposta a incidentes para redes varejistas.

-

Criação de uma task force cibernética especializada em defesa de supply chains.

-

Incentivo ao uso de infraestrutura baseada em identidade Zero Trust.

O Parlamento britânico também iniciou uma audiência pública sobre a responsabilidade das empresas privadas na prevenção de riscos cibernéticos em setores considerados críticos, como alimentação e saúde.

Considerações Finais

O ataque do grupo Scattered Spider não se destacou pela visibilidade, mas sim pela sofisticação. Sua operação não sequestrou dados nem exigiu resgate: o objetivo foi causar caos operacional invisível, interrompendo o funcionamento interno das empresas e minando sua capacidade de reagir com rapidez.

Essa estratégia representa um novo tipo de ameaça cibernética, voltada à desestabilização silenciosa de estruturas críticas, e exige uma revolução nas políticas de segurança digital, tanto no setor privado quanto nas diretrizes governamentais.