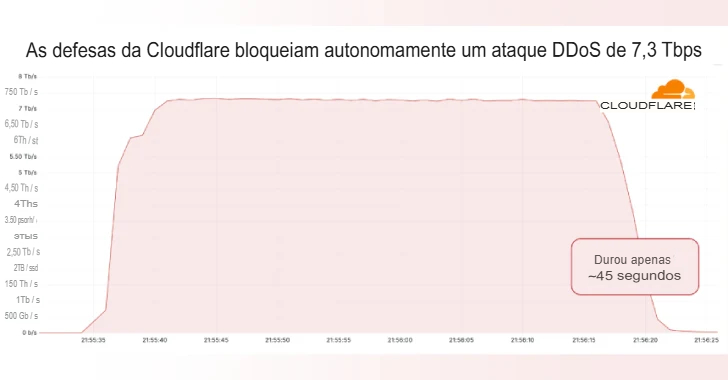

Imagine o seguinte cenário: em um intervalo de 45 segundos, uma infraestrutura crítica da internet é bombardeada com 37,4 terabytes de dados oriundos de centenas de milhares de dispositivos infectados. O tráfego atinge picos de 7,3 terabits por segundo, uma taxa capaz de derrubar múltiplos data centers inteiros. Esse não é um roteiro de ficção científica; isso aconteceu de fato, em meados de maio de 2025.

O ataque foi detectado e mitigado pela Cloudflare, uma das maiores empresas de segurança de redes e infraestrutura de internet do mundo. O alvo? Um provedor de hospedagem não identificado. A empresa descreveu o ataque como o mais volumoso da história da internet até agora, ultrapassando eventos anteriores como o de 6,5 Tbps em abril de 2025 e o de 5,6 Tbps em janeiro de 2025.

O que realmente significa 7,3 Tbps?

Para efeito de comparação, 7,3 Tbps é equivalente a transferir mais de 912 gigabytes por segundo. Isso supera a largura de banda total de muitos países combinados. Essa taxa foi mantida por um curto período, mas a quantidade total de dados enviada foi avassaladora: 37,4 terabytes em menos de um minuto.

Não se tratava apenas de volume, mas de uma estratégia sofisticada. O ataque foi do tipo multi-vetor, atingindo em média 21.925 portas de destino por segundo e chegando a um pico de 34.517 portas únicas por segundo em um único IP pertencente ao provedor atacado.

De onde veio o ataque?

A infraestrutura do ataque era gigantesca. Foram mais de 122.145 IPs únicos de origem espalhados por 5.433 Sistemas Autônomos (ASNs) em 161 países. Isso demonstra uma botnet global com controle distribuído e forte resiliência.

Entre os países de maior origem de tráfego estavam:

-

Brasil (liderando com 10,5% do tráfego, AS27699 - Telefônica Brasil S.A - a marca comercial é Vivo)

-

Vietnã (9,8% - AS7552 Viettel Group)

-

Taiwan

-

China

-

Indonésia

-

Estados Unidos

-

Arábia Saudita

-

Ucrânia

-

Equador

-

Tailândia

Essa distribuição não é aleatória. A maioria desses países tem histórico de dispositivos vulneráveis (roteadores domésticos, DVRs, CCTVs, NAS), mal configurados ou com senhas padrão, o que os torna alvos fáceis para infecções por botnets como a Mirai e suas variantes.

Vetores do Ataque

Segundo o relatório da Cloudflare, o ataque foi composto principalmente por pacotes de UDP Flood responsáveis por 99,996% do tráfego. Os tipos de ataques identificados incluem:

-

UDP Flood

-

QOTD Reflection

-

Echo Reflection

-

NTP Reflection

-

Mirai UDP Flood

-

Portmap Flood

-

RIPv1 Amplification

Esse tipo de ataque abusa de protocolos antigos e inseguros, que permitem respostas amplificadas a pequenas requisições malformadas, tornando possível gerar amplificação de tráfego com pouco esforço do lado atacante. O NTP reflection, por exemplo, pode gerar amplificações de até 556 vezes.

A sofisticação da botnet

O ataque também apresentou características de botnets modernas, que se distinguem por:

-

Rotação constante de IPs e portas de origem

-

Modificação de pacotes para burlar firewalls

-

Curta duração com intensidade máxima (ataques relâmpago)

-

Distribuição global para dificultar bloqueios por geolocalização

O ataque durou apenas 45 segundos, mas foi tão intenso e coordenado que exigiu resposta automatizada e distribuída da Cloudflare. É importante destacar que nenhum sistema manual teria tempo de mitigar um ataque com esse perfil sem preparação prévia.

De DVRs a roteadores: os soldados invisíveis da internet

Uma botnet dessa magnitude não é composta por servidores potentes ou supercomputadores. Na verdade, os dispositivos mais comuns nesses exércitos de bots são:

-

Câmeras IP de vigilância (especialmente modelos antigos sem firmware atualizado)

-

Gravadores de vídeo digital (DVRs)

-

Roteadores domésticos e de pequenas empresas

-

Dispositivos NAS (armazenamento conectado à rede)

-

Impressoras com portas abertas

-

Modems de operadoras com interface de administração exposta

Esses dispositivos são constantemente vasculhados por scanners automatizados que procuram portas abertas, serviços desatualizados ou senhas padrão como admin/admin. Uma vez acessado, o malware é injetado geralmente em memória e o dispositivo passa a obedecer ao atacante silenciosamente.

Engenharia dos vetores de ataque

Um vetor DDoS é o método pelo qual o tráfego malicioso é gerado. O ataque de 7,3 Tbps usou vários vetores simultaneamente, incluindo:

1. UDP Flood

-

O vetor principal (quase 100% do tráfego).

-

Consiste no envio massivo de pacotes UDP para portas aleatórias de destino.

-

Objetivo: sobrecarregar a rede, o roteador e o processador da vítima, que tenta processar tráfego ilegítimo.

2. Reflection e Amplification Attacks

-

Usa servidores públicos mal configurados para amplificar o ataque.

-

O atacante envia pacotes com o IP de origem falsificado (spoofed), apontando para a vítima.

-

Quando o servidor responde, envia uma quantidade muito maior de dados para o alvo.

-

Protocolos abusados: NTP, QOTD, ECHO, RIPv1, Portmap.

-

Exemplo: uma requisição NTP de 64 bytes pode gerar uma resposta de 4.000 bytes (amplificação de 62,5x).

Distribuição IP e tática de saturação

A Cloudflare divulgou que a média de IPs únicos por segundo durante o ataque foi de 26.855, com um pico de 45.097 IPs/s. O tráfego era distribuído entre milhares de portas diferentes, uma técnica conhecida como carpet bombing bombardear uma vasta gama de portas para evitar que firewalls consigam mitigar com base em filtros de porta única.

RapperBot e o renascimento do código Mirai

O ataque mais recente de 7,3 Tbps não foi isolado. Em paralelo, diversas investigações apontam o aumento da atividade da RapperBot, uma botnet derivada do Mirai o código-fonte lendário vazado em 2016 que mudou para sempre o jogo do cibercrime.

A RapperBot se diferencia por:

-

Utilizar DNS TXT records para receber comandos C2 de forma disfarçada

-

Criptografar os nomes de domínio e instruções, dificultando a análise forense

-

Realizar brute force em portas Telnet e SSH com senhas padrão

-

Explorar firmwares vulneráveis de roteadores, câmeras e DVRs

-

Alvo preferencial: dispositivos em países como China, EUA, Irã, México, Grécia, Israel e Brasil

Segundo a empresa chinesa QiAnXin, desde março de 2025, a RapperBot tem mantido uma média de mais de 100 alvos por dia e 50.000 bots ativos. Muitos desses dispositivos são de consumidores comuns pessoas que nem imaginam que sua câmera ou modem está sendo usado para bombardear infraestruturas críticas de internet.

Blocos de IP, ASN e origem geográfica

O ataque de 7,3 Tbps partiu de 122.145 IPs únicos, organizados em 5.433 sistemas autônomos (ASNs), vindos de 161 países. Veja alguns dos maiores contribuintes:

| ASN / País | Porcentagem do Tráfego | Observação |

|---|---|---|

| AS27699 – Telefônica Brasil | 10.5% | Grande número de roteadores domésticos |

| AS7552 – Viettel (Vietnã) | 9.8% | Alta densidade de modems e câmeras IP vulneráveis |

| AS4837 – China Unicom | 3.9% | Segmento empresarial vulnerável |

| AS3462 – Chunghwa Telecom | 2.9% | Provedor histórico com dispositivos IoT |

| AS4134 – China Telecom | 2.8% | Muitos equipamentos de rede com falhas conhecidas |

Isso mostra o desafio: os IPs envolvidos estão espalhados em redes legítimas de consumidores, tornando impraticável o bloqueio por IP ou ASN sem impactar serviços legítimos.

Conclusão: quando bytes se tornam bombas

Esse ataque de 7,3 Tbps é um marco histórico não apenas pela escala, mas pela sofisticação técnica e geopolítica. A infraestrutura da internet global está mais vulnerável do que nunca a ataques que não exigem tanques nem drones apenas roteadores desatualizados e códigos reutilizados.

A defesa agora exige:

-

Mitigações automatizadas com IA (como a usada pela Cloudflare)

-

Educação de usuários e atualização de firmware

-

Protocolos robustos nos fabricantes de dispositivos IoT

-

Coordenação internacional para rastrear e punir redes criminosas

Como alertou Pascal Geenens da Radware:

"Infraestruturas críticas, cadeias de suprimentos e até negócios globais podem se tornar alvos colaterais se o fogo cruzado digital se intensificar."

Esse episódio é mais um lembrete de que, em tempos de guerra cibernética, o campo de batalha pode estar em nossa própria casa — na câmera do portão, no roteador do quarto ou na impressora da escola.