Nos últimos anos, o sistema de pagamentos instantâneos brasileiro, conhecido como Pix, se consolidou como um dos métodos preferidos da população para realizar transferências e pagamentos. Lançado pelo Banco Central em 2020, o Pix revolucionou o mercado ao permitir operações em tempo real, 24 horas por dia, sete dias por semana, com custo zero para pessoas físicas. Essa facilidade de uso, no entanto, também despertou o interesse do cibercrime. Com um crescimento vertiginoso na adesão ao Pix, os criminosos viram uma oportunidade perfeita para adaptar seus golpes a essa nova realidade digital.

Um dos métodos mais alarmantes que emergiram nos últimos tempos é o sequestro de transações via malware. Diferente dos golpes tradicionais baseados apenas em engenharia social, os novos ataques são altamente técnicos e ocorrem em tempo real. O principal alvo são os dispositivos Android, que representam a esmagadora maioria dos celulares utilizados no Brasil. Esses dispositivos, quando comprometidos, permitem que o atacante intercepte ou até modifique uma transação enquanto ela ainda está sendo digitada pelo usuário no app do banco.

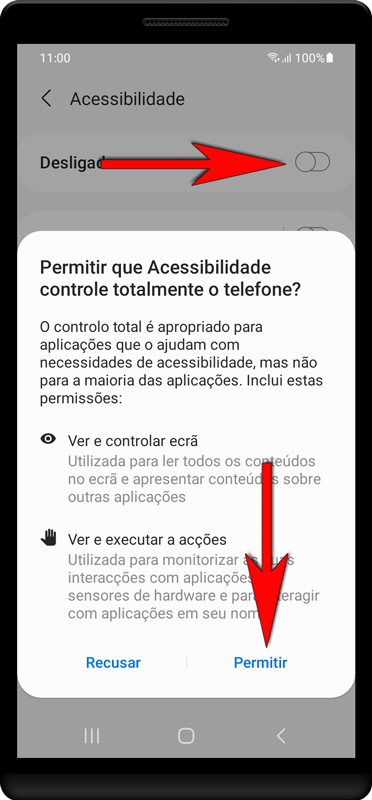

Essa nova geração de malware é altamente especializada. Muitos são distribuídos disfarçados como aplicativos aparentemente legítimos, como leitores de PDF, simuladores de benefícios sociais, rastreadores de encomendas, lanternas ou até versões clonadas de apps bancários. Uma vez instalados, esses aplicativos solicitam permissões críticas, como acesso ao Serviço de Acessibilidade do Android.

Quando essa permissão é concedida, o malware passa a ter controle total sobre o que é exibido na tela do celular, podendo simular cliques, digitar informações, capturar texto e, principalmente, sobrepor janelas falsas sobre os aplicativos legítimos do banco.

É justamente nessa técnica que reside a sofisticação dos golpes modernos. O ataque não depende mais de uma simples página de phishing, mas sim da simulação de uma experiência visual idêntica à do banco verdadeiro. Chamamos isso de overlay falso. O criminoso pode, por exemplo, aguardar até que o usuário abra o app de seu banco para realizar um Pix. Ao detectar a tela de login ou a tela de transferência, o malware ativa uma camada visual que se sobrepõe ao app verdadeiro, exibindo um campo de login idêntico ou uma página de confirmação falsa. Com isso, o usuário acredita estar interagindo com o app do banco, quando na verdade está fornecendo dados diretamente ao invasor.

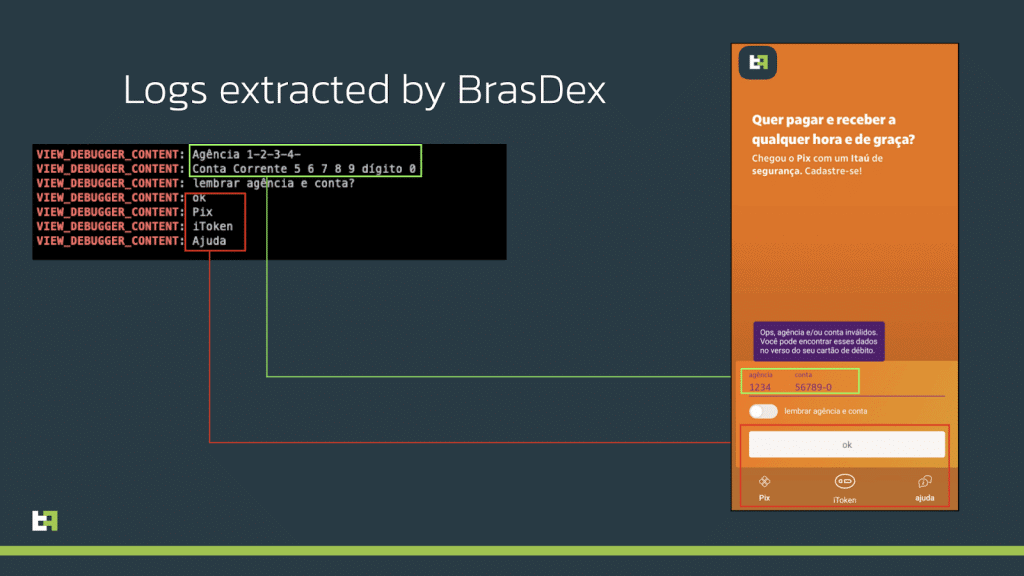

Mais grave ainda são os casos de malwares como o PixPirate e BrasDex, que monitoram e alteram os dados de transferências em tempo real.

O funcionamento é simples, mas extremamente eficaz. O usuário tenta transferir um valor para uma determinada chave Pix. O malware detecta essa ação, intercepta os dados e, em frações de segundo, modifica o valor e a chave de destino. Quando o usuário pressiona "confirmar", o dinheiro já está sendo enviado para a conta do criminoso. Tudo isso sem gerar alertas visíveis. Como o Pix é instantâneo e irreversível, os bancos não conseguem cancelar a operação após a conclusão, deixando a vítima totalmente exposta ao prejuízo.

De acordo com dados do Banco Central, em 2024 o sistema Pix já movimentava mais de três trilhões de reais por trimestre, e esse valor continua crescendo. A velocidade das operações, aliada à ausência de camadas adicionais de verificação em muitos bancos, tornou o Pix um campo fértil para esse tipo de exploração. Os golpistas perceberam que, ao comprometer o ponto mais fraco da cadeia o dispositivo do usuário é possível contornar todas as camadas de segurança do sistema bancário moderno. Em muitos casos, os antivírus tradicionais não detectam esses malwares, especialmente porque eles utilizam técnicas de ofuscação de código, alterações dinâmicas de nome de pacote e evasão de emuladores, tornando a análise forense extremamente difícil.

Outro fator crítico é a comunicação remota desses malwares. Muitos deles são controlados por meio de servidores de comando e controle, também conhecidos como C2 (Command & Control). Esses servidores permitem que o criminoso atue remotamente, atualize as regras do malware, altere alvos, inicie comandos ou até colete informações adicionais como localização, listas de contatos e notificações de SMS. O aparelho se torna uma marionete silenciosa nas mãos de quem controla a botnet.

Análise Técnica

Para compreender como o cibercrime sequestra transações Pix em tempo real, é necessário mergulhar nos bastidores técnicos do ataque. Ao contrário dos golpes superficiais baseados em links falsos, os malwares modernos que miram o sistema Pix utilizam diversos recursos nativos do Android, explorando APIs legítimas, permissões críticas e técnicas de ofuscação para obter controle total do aparelho, tudo isso sem alertar a vítima.

Acesso ao Serviço de Acessibilidade (AccessibilityService)

A principal porta de entrada técnica é o abuso da API AccessibilityService. Projetada originalmente para facilitar a usabilidade de pessoas com deficiência, essa API permite que apps leiam, modifiquem e interajam com o conteúdo exibido na tela.

Ao instalar o app malicioso, o malware solicita que o usuário habilite o serviço de acessibilidade. Quando isso acontece, o atacante ganha a capacidade de:

-

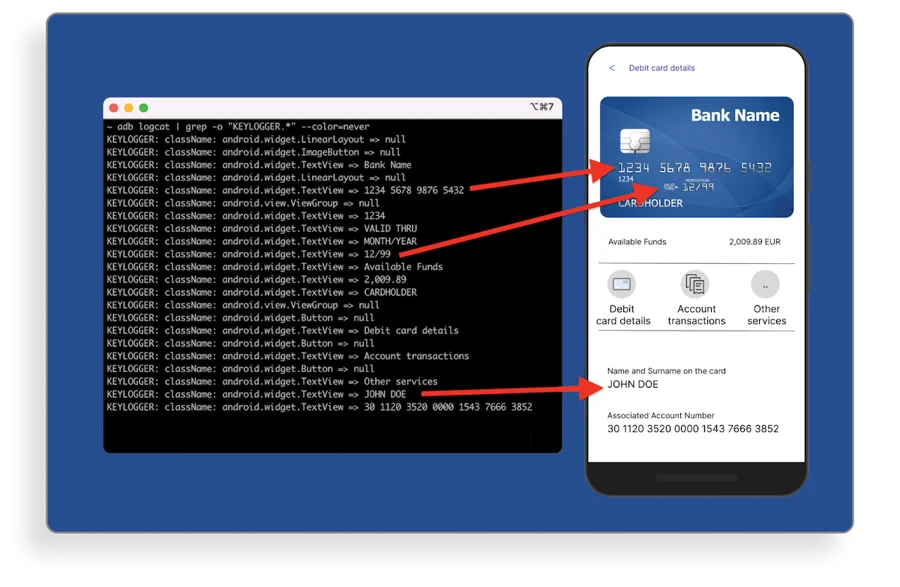

Observar eventos de UI: o malware escuta tudo que é exibido ou clicado na interface, inclusive quando o usuário abre o app do banco.

-

Simular toques na tela: por meio de comandos como

GestureDescription, o malware pode clicar automaticamente em botões. -

Preencher ou alterar campos: o atacante pode modificar o texto nos campos de chave Pix, valor e destinatário.

Esse vetor é especialmente poderoso porque dispensa rooting ou exploits sofisticados. É um abuso de recursos legítimos, o que dificulta a detecção.

Overlay de tela (sobreposição de UI)

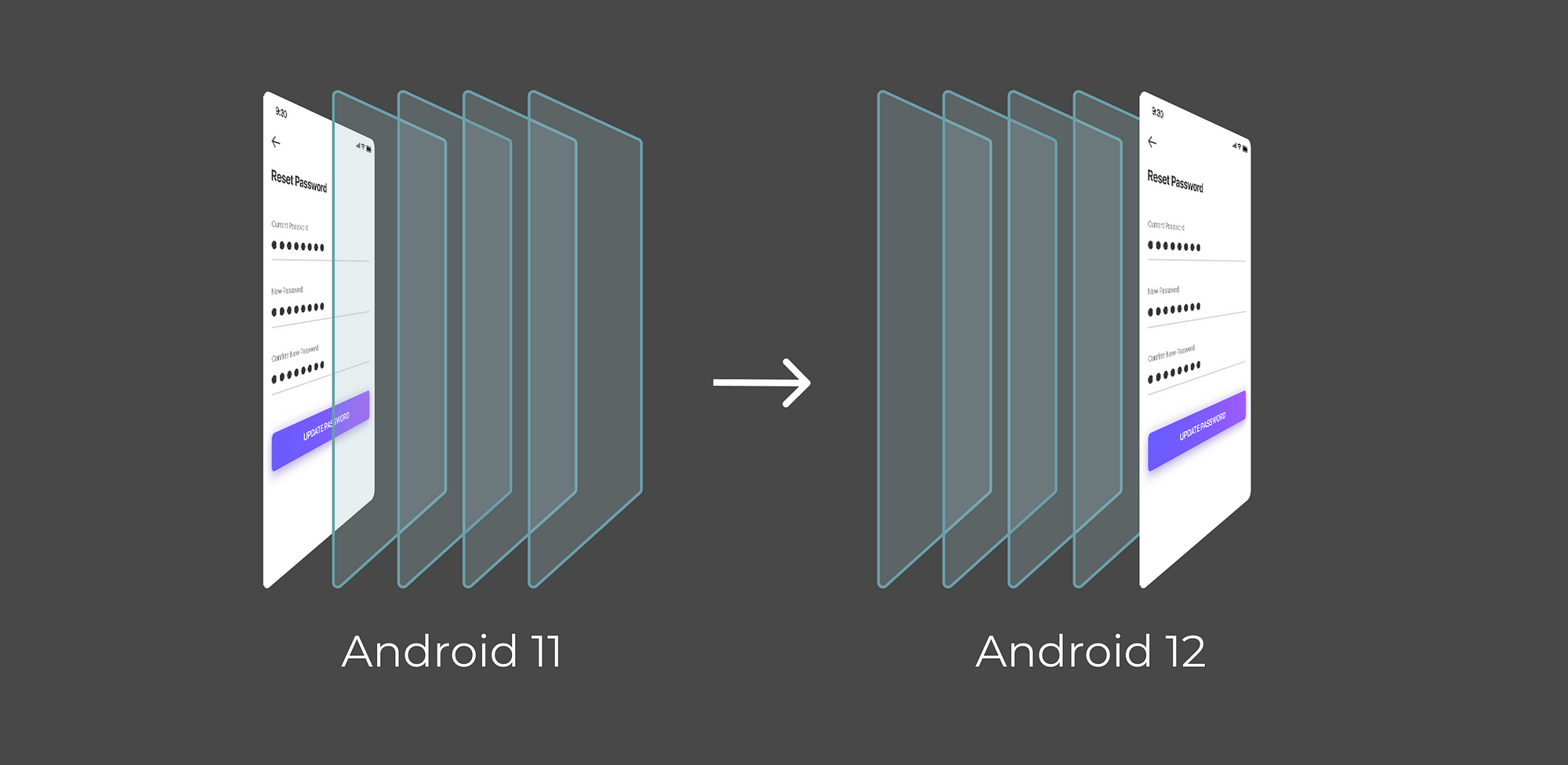

Outra técnica comum é o uso da API TYPE_APPLICATION_OVERLAY. Com ela, o malware consegue criar uma camada visual flutuante sobre qualquer outro app inclusive o app do banco.

Essa camada pode conter campos de login falsos, mensagens de erro personalizadas ou páginas de confirmação de transação clonadas. O usuário interage com o que acredita ser o app do banco, mas na verdade está digitando em um overlay controlado pelo atacante.

Essas sobreposições são disparadas por triggers contextuais, como a abertura de um app específico (ex: com.nu.production para Nubank ou com.itau para Itaú). O malware monitora os pacotes em execução usando ActivityManager e UsageStatsManager.

Manipulação em tempo real da transação

Os malwares mais avançados fazem uso da classe AccessibilityNodeInfo para interceptar o texto dos campos do app do banco enquanto o usuário preenche uma transferência Pix. A lógica do ataque segue esse fluxo:

-

O malware detecta que o app do banco foi aberto.

-

Ele começa a monitorar os campos de entrada usando

AccessibilityEvent.TYPE_VIEW_TEXT_CHANGED. -

Quando detecta uma tentativa de pagamento Pix, ele captura o valor digitado e a chave Pix de destino.

-

Em milissegundos, substitui os dados por outros previamente definidos (como uma chave Pix do atacante), e então simula o clique no botão “confirmar”.

Essa substituição acontece de forma invisível para o usuário, pois a mudança é feita no nível da UI antes da submissão da operação.

Comunicação com o C2 (Command and Control)

Para que o malware receba instruções ou envie dados interceptados, ele se conecta periodicamente a um servidor remoto de controle, também chamado de C2. A comunicação geralmente é feita por HTTP ou WebSockets criptografados.

Estratégias comuns incluem:

-

Uso de domínios temporários (DNS dinâmico);

-

Comunicação via Firebase Cloud Messaging (FCM), que permite push de comandos;

-

Uso de VPNs ou Tor embutido no APK para mascarar o tráfego;

-

Obfuscação com base64 e custom encryption para o payload.

Alguns malwares ainda incorporam métodos de fallback, como comunicação por Telegram Bot API, quando o servidor principal está offline.

Persistência no sistema

Mesmo sem root, o malware tenta garantir persistência usando:

-

Registro como

AccessibilityServicepermanente; -

Autoinicialização com o boot via

BOOT_COMPLETED; -

Disfarce como apps do sistema (ex: nome de pacote semelhante a

com.android.system.ui); -

Reconfiguração do app como “Admin do Dispositivo”, impedindo desinstalação.

Essa combinação torna o malware resiliente, exigindo muitas vezes que o usuário entre em modo seguro para conseguir remover o app.

Técnicas de evasão

Os malwares mais sofisticados do tipo PixStealer adotam estratégias para escapar de antivírus e sandboxes. Algumas delas incluem:

-

Verificações de ambiente virtualizado (

Build.FINGERPRINT,ro.kernel.qemu); -

Delay dinâmico antes de ativar o ataque (para burlar sandboxes automáticas);

-

Codificação dos payloads com rotinas XOR e AES;

-

Nome aleatório dos pacotes e ícones genéricos para parecerem inofensivos.

Alguns inclusive monitoram se apps como Play Protect ou antivírus conhecidos estão rodando, e desativam o comportamento ofensivo nesses casos.

Exemplo de malware real: PixPirate

Detectado pela primeira vez no Brasil em 2023, o PixPirate é um exemplo clássico de ataque via Accessibility. Ele monitorava atividades bancárias em tempo real e alterava o campo de destinatário da transferência minutos antes da finalização. O C2 enviava as chaves Pix falsas com base em um número de vítimas ativas. Além disso, o malware podia desativar o Wi-Fi e forçar o uso de dados móveis, dificultando a análise de tráfego interno.

Resumo técnico da ameaça:

| Técnica | Descrição |

|---|---|

| Accessibility Abuse | Permite ler/modificar qualquer campo de texto na UI |

| Overlay Attack | Simula telas do app bancário com login e Pix falso |

| Real-time Injection | Substituição de valores em tempo real antes da confirmação |

| C2 Remoto | Comunicação via HTTP, WebSocket, FCM ou Telegram |

| Persistência | Reautostart, nome de sistema, admin do dispositivo |

| Evasão de Detecção | Obfuscação, delays, verificação de emuladores e desativação dinâmica |

Com o crescimento dos ataques em tempo real e a sofisticação dos malwares que sequestram transações Pix, a defesa precisa ser pensada em múltiplas camadas: usuário, sistema operacional, app bancário e instituições financeiras. A seguir, listamos medidas eficazes e necessárias para mitigar essas ameaças.

1. Para usuários: comportamento seguro é essencial

Mesmo sem conhecimento técnico, é possível reduzir drasticamente o risco seguindo boas práticas:

-

Nunca conceda acesso ao serviço de acessibilidade para apps desconhecidos ou de fontes externas.

-

Evite instalar APKs fora da Play Store, principalmente apps de “atualização de banco”, “emuladores de Pix”, “mod de WhatsApp” ou apps com funções bancárias suspeitas.

-

Monitore apps com permissão de sobreposição de tela e revogue qualquer permissão desnecessária.

-

Use um app antivírus confiável, mesmo que gratuito, para detectar atividades anômalas.

2. Para desenvolvedores de apps bancários

Os apps financeiros precisam incorporar medidas mais robustas contra esse tipo de ataque, como:

-

Verificação de integridade da tela: detectar overlays por meio de APIs como

getWindowType()ouFLAG_SECURE. -

Validação biométrica obrigatória antes da confirmação de transações Pix, incluindo leitura da chave final e valor.

-

Monitoramento de uso de AccessibilityService indevido durante operações sensíveis.

-

Proteções anti-clickjacking, com camadas bloqueadoras nativas.

3. Para o Android e fabricantes

O Android precisa melhorar sua arquitetura de permissões:

-

Alertas mais claros sobre o risco de apps com acessibilidade e overlay ativados.

-

Bloqueio automático de apps que simulam interações em apps críticos, como os de bancos e carteiras digitais.

-

Logs de uso de Accessibility visíveis ao usuário, com histórico de qual app clicou onde e quando.

4. Para instituições financeiras e reguladores

-

Investimento em inteligência de ameaças locais: malwares brasileiros têm características específicas, como o uso de chaves Pix randômicas e C2 em infraestrutura nacional.

-

Criação de APIs antifraude em tempo real, com score de risco baseado no comportamento do dispositivo.

-

Integração com o Bacen para respostas automáticas em caso de roubo de Pix, reversão e bloqueio imediato.

Considerações finais

O cenário do malware voltado para Pix revela um novo patamar do cibercrime brasileiro: sofisticado, furtivo e focado no real-time. O simples uso de um recurso do sistema Android, como o serviço de acessibilidade, pode ser transformado em uma ferramenta poderosa de interceptação bancária sem root, sem exploit e sem levantar suspeitas.

O combate a essa ameaça exige ações coordenadas entre desenvolvedores, fabricantes, bancos e os próprios usuários. A guerra contra o malware Pix já começou e só vence quem se antecipa.