Achávamos que 2025 começaria tranquilo...

Mas o iOS não teve essa sorte.

A Apple começou 2025 enfrentando desafios significativos no âmbito da segurança digital. Recentemente, a empresa identificou e corrigiu uma vulnerabilidade crítica, registrada como CVE-2025-24085, que afetava diversos de seus sistemas operacionais.

Detalhes da Vulnerabilidade CVE-2025-24085

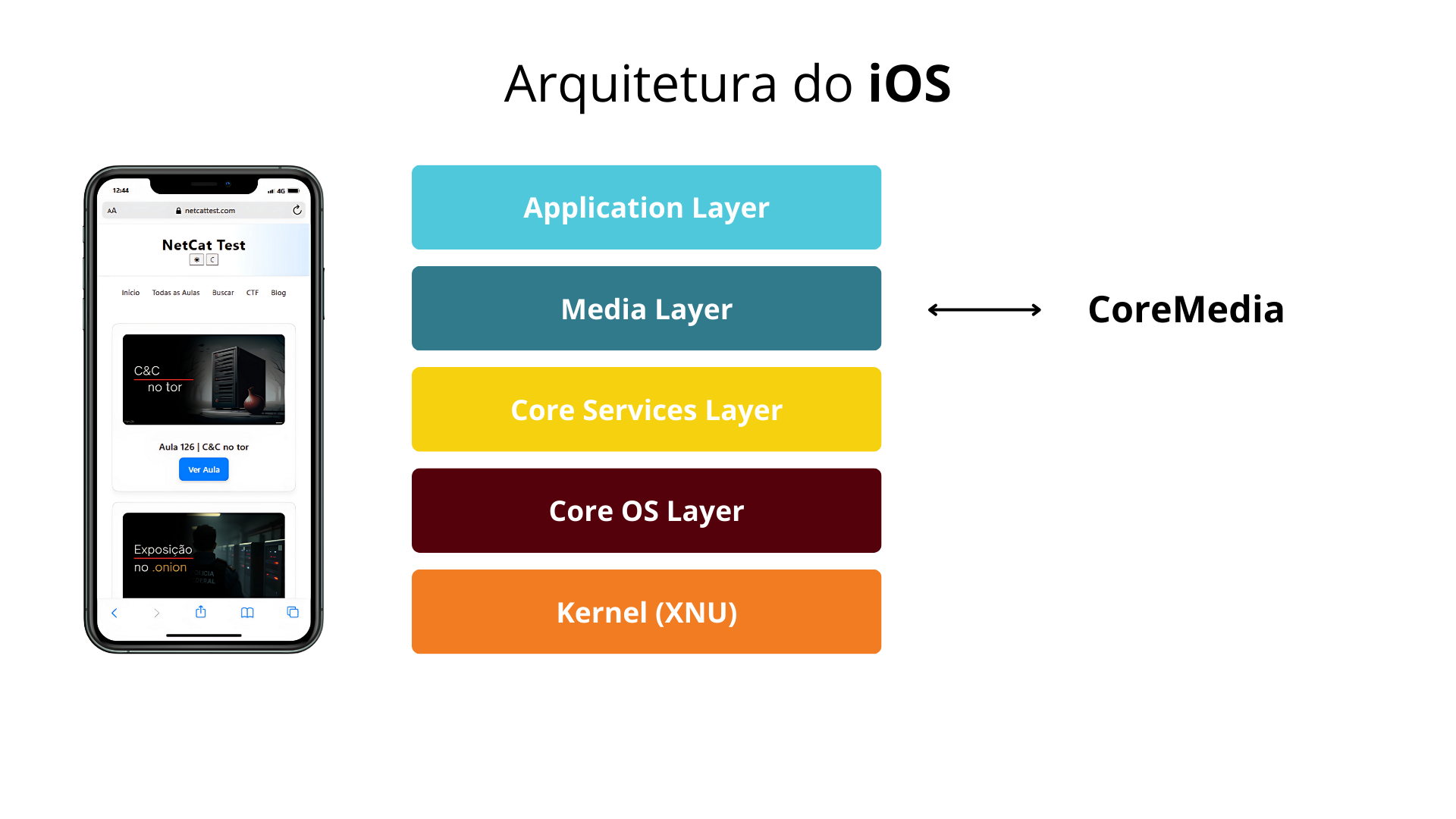

A CVE-2025-24085 é uma falha do tipo "uso após liberação" (use-after-free) presente no framework CoreMedia, utilizado para o processamento de dados de mídia nos dispositivos Apple. Essa vulnerabilidade permitia que um aplicativo malicioso elevasse seus privilégios no sistema, potencialmente comprometendo a integridade e a segurança do dispositivo. A Apple reconheceu relatos de que essa falha pode ter sido explorada ativamente em versões do iOS anteriores à 17.2.

Descoberta e Relatórios Oficiais

Embora a Apple não tenha divulgado publicamente os detalhes sobre os pesquisadores ou entidades responsáveis pela descoberta da CVE-2025-24085, a empresa lançou atualizações de segurança para mitigar a vulnerabilidade. As informações oficiais sobre essa falha e as correções implementadas estão disponíveis nos seguintes comunicados da Apple:

-

iOS e iPadOS: Sobre o conteúdo de segurança do iOS 18.3 e iPadOS 18.3 - Suporte da Apple

-

macOS Sequoia: Sobre o conteúdo de segurança do macOS Sequoia 15.3 - Suporte da Apple

Dispositivos Afetados e Atualizações Disponíveis

A Apple lançou atualizações para corrigir a vulnerabilidade nos seguintes sistemas operacionais e dispositivos:

-

iOS e iPadOS 18.3: iPhone XS e posteriores; iPad Pro 13 polegadas; iPad Pro 12,9 polegadas (3ª geração e posteriores); iPad Pro 11 polegadas (1ª geração e posteriores); iPad Air (3ª geração e posteriores); iPad (7ª geração e posteriores); iPad mini (5ª geração e posteriores).

-

macOS Sequoia 15.3: Todos os Macs compatíveis com macOS Sequoia.

-

watchOS 11.3: Apple Watch Series 6 e posteriores.

-

tvOS 18.3: Apple TV HD e Apple TV 4K (todos os modelos).

-

visionOS 2.3: Apple Vision Pro.

É altamente recomendável que todos os usuários atualizem seus dispositivos para as versões mencionadas ou posteriores para garantir a proteção contra possíveis explorações dessa vulnerabilidade.

Recomendações de Segurança

A Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) incluiu a CVE-2025-24085 em seu Catálogo de Vulnerabilidades Conhecidas e Exploradas, destacando a importância de aplicar as atualizações de segurança fornecidas pela Apple.

Além de atualizar os dispositivos, é aconselhável que os usuários:

-

Evitem instalar aplicativos de fontes não confiáveis.

-

Mantenham backups regulares de seus dados.

-

Estejam atentos a comportamentos anômalos em seus dispositivos.

O que é uma vulnerabilidade use-after-free?

Em linguagens de programação como C e C++, muito usadas no desenvolvimento de sistemas operacionais e frameworks de baixo nível (como o CoreMedia da Apple), o controle de alocação e liberação de memória é manual.

A falha acontece assim:

-

Um objeto é alocado na memória (por exemplo, um buffer de vídeo).

-

Esse objeto é liberado (

freeoudealloc), o que significa que o sistema marca aquele espaço como "livre" para ser reutilizado. -

Um ponteiro ou referência para esse objeto ainda existe, e o código tenta acessar ou manipular aquele objeto como se ele ainda estivesse válido.

Se o conteúdo da memória já tiver sido reutilizado por outra parte do sistema, o programa pode:

-

Ler dados incorretos.

-

Corromper dados de outro processo.

-

Ou, mais grave: permitir execução de código malicioso no lugar daquele espaço de memória.

Esse é o famoso use-after-free. Parece sutil, mas é uma porta de entrada poderosa pra um atacante.

Onde exatamente ocorreu isso no CVE-2025-24085?

Essa vulnerabilidade foi encontrada no CoreMedia, que é uma framework central usada pelo sistema operacional da Apple para lidar com streaming de áudio e vídeo, decodificação, sincronização e manipulação de mídia em tempo real.

Exemplo de como um ataque poderia funcionar:

Imagine um app que manipula vídeos — ele interage com o CoreMedia para decodificar e renderizar frames. Agora imagine que o app cria uma sequência específica de comandos para o sistema, como:

-

Criar um buffer de vídeo.

-

Forçar uma condição que faz o sistema liberar esse buffer (como encerrar um fluxo de maneira incompleta).

-

Em seguida, o app continua acessando esse buffer, forçando o sistema a usá-lo novamente.

-

Se o espaço de memória do buffer for reutilizado para outra coisa (por exemplo, código malicioso controlado pelo atacante), ele pode executar esse código como se fosse parte do sistema.

E o pior: como o CoreMedia roda com permissões mais altas (às vezes até nível kernel, dependendo do fluxo), isso pode virar uma elevação de privilégio. Ou seja: o app malicioso começa limitado, mas agora está rodando como se fosse parte do sistema operacional.

Por que isso é tão perigoso?

-

Dificuldade de detecção: Como o uso acontece depois da liberação, os sistemas de segurança têm mais dificuldade em prever ou interceptar esse comportamento.

-

Execução de código arbitrário: O atacante pode forçar o sistema a executar código malicioso que ele mesmo colocou na memória.

-

Escalada de privilégios: Como o exploit interage com serviços internos do sistema (como o CoreMedia), ele pode ganhar permissões maiores do que um app normal teria.

-

Potencial para jailbreak/root: Essas falhas são ouro para desenvolvedores de jailbreak porque dão controle quase total do sistema sem necessidade de desbloqueio físico.

Como a Apple corrigiu?

A Apple melhorou o gerenciamento de memória no CoreMedia:

-

Verificações adicionais foram adicionadas para garantir que ponteiros para objetos já liberados não possam mais ser usados.

-

Proteções contra reutilização de memória foram reforçadas, o que impede a reintrodução de objetos maliciosos no mesmo espaço.

Linha do tempo da falha CVE-2025-24085

| Data | Evento |

|---|---|

| Jan 2025 | Apple reconhece a falha (explorada ativamente) |

| 28 Jan 2025 | Patches lançados no iOS 18.3, macOS 15.3, etc |

| 29 Jan 2025 | CISA adiciona ao catálogo de vulnerabilidades exploradas |

| Fev 2025 | Prazo da CISA para mitigação: 19 de fevereiro |

| Mar 2025 | Detalhes técnicos começam a circular em relatórios públicos |

Conclusão

A CVE-2025-24085 serve como um lembrete direto de que, mesmo em ecossistemas altamente fechados e controlados como o da Apple, falhas críticas podem surgir — e, pior, serem exploradas ativamente antes mesmo de serem descobertas oficialmente.

Esse tipo de vulnerabilidade, do tipo use-after-free, não é novo, mas continua sendo um dos caminhos mais eficazes e perigosos para comprometimento de sistemas, especialmente quando presente em frameworks centrais como o CoreMedia. A falha evidencia como uma simples brecha no gerenciamento de memória pode escalar para um controle quase total do sistema, tornando qualquer app malicioso uma ameaça real à segurança do usuário.

A resposta rápida da Apple e a correção por meio de atualizações demonstram um comprometimento com a segurança, mas também reforçam a importância de manter os dispositivos atualizados e adotar boas práticas digitais.

2025 mal começou, e já nos lembra que, no mundo digital, vigilância e prevenção nunca são demais.

__________________________________________________________________________

Outras vulnerabilidades críticas recentes

-

CoreAudio – CVE-2025-24160, 24161, 24163

Descobertas pelo Google TAG, causam crash ao processar arquivos maliciosos. -

AirPlay – 5 falhas críticas, risco de DoS e execução remota de código.

Falha Memorável: