A cibersegurança está em constante evolução, tanto no desenvolvimento de defesas quanto na sofisticação das ameaças. Recentemente, um novo malware bancário batizado de Crocodilus chamou a atenção de especialistas por sua capacidade de tomar o controle completo de dispositivos Android, enganando o usuário com táticas altamente refinadas.

Este artigo aprofunda a análise sobre o Crocodilus, revelando onde ele surgiu, como foi descoberto, de que forma opera e por que representa uma nova geração de ameaças móveis.

Onde e Quando o Crocodilus Surgiu?

O Crocodilus foi detectado e analisado pela primeira vez pela empresa ThreatFabric, especializada em segurança de dispositivos móveis, com sede na Holanda. O malware foi publicamente revelado no dia 28 de março de 2025, embora já estivesse circulando de forma limitada antes disso.

Segundo os pesquisadores, os primeiros sinais da atividade do Crocodilus foram detectados em apps maliciosos disfarçados como Google Chrome e possuindo nomes de pacotes como:

O foco inicial do malware estava em vítimas na Espanha e Turquia, indicando que os operadores poderiam estar localizados ou familiarizados com esses mercados financeiros.

Quem Está Por Trás?

Ainda não há confirmação oficial sobre quem criou ou opera o Crocodilus, mas várias pistas surgiram durante a análise:

-

O código contém mensagens de depuração escritas em turco.

-

A estrutura modular do malware indica que ele foi feito por desenvolvedores experientes, possivelmente com envolvimento anterior em outros trojans.

-

Há indícios de que o malware possa ser vendido como serviço (MaaS - Malware-as-a-Service) em fóruns da dark web, embora isso ainda esteja sob investigação.

Como o Crocodilus Funciona?

O Crocodilus é um malware totalmente funcional desde sua primeira versão, ou seja, não foi lançado em estágio de teste ou com recursos limitados. Ele já chegou ao cenário de ameaças com um conjunto completo de capacidades maliciosas. Abaixo, você verá um resumo de como ele age:

1. Disfarce e Instalação

-

O malware chega até as vítimas disfarçado como um app confiável — geralmente o Google Chrome.

-

A vítima instala o app fora da Play Store (por meio de links de phishing ou downloads diretos).

-

Ele usa um dropper proprietário capaz de contornar as proteções de segurança introduzidas no Android 13 e versões superiores, como:

-

Detecção de instalação por fontes desconhecidas.

-

Restrições ao uso de serviços de acessibilidade.

-

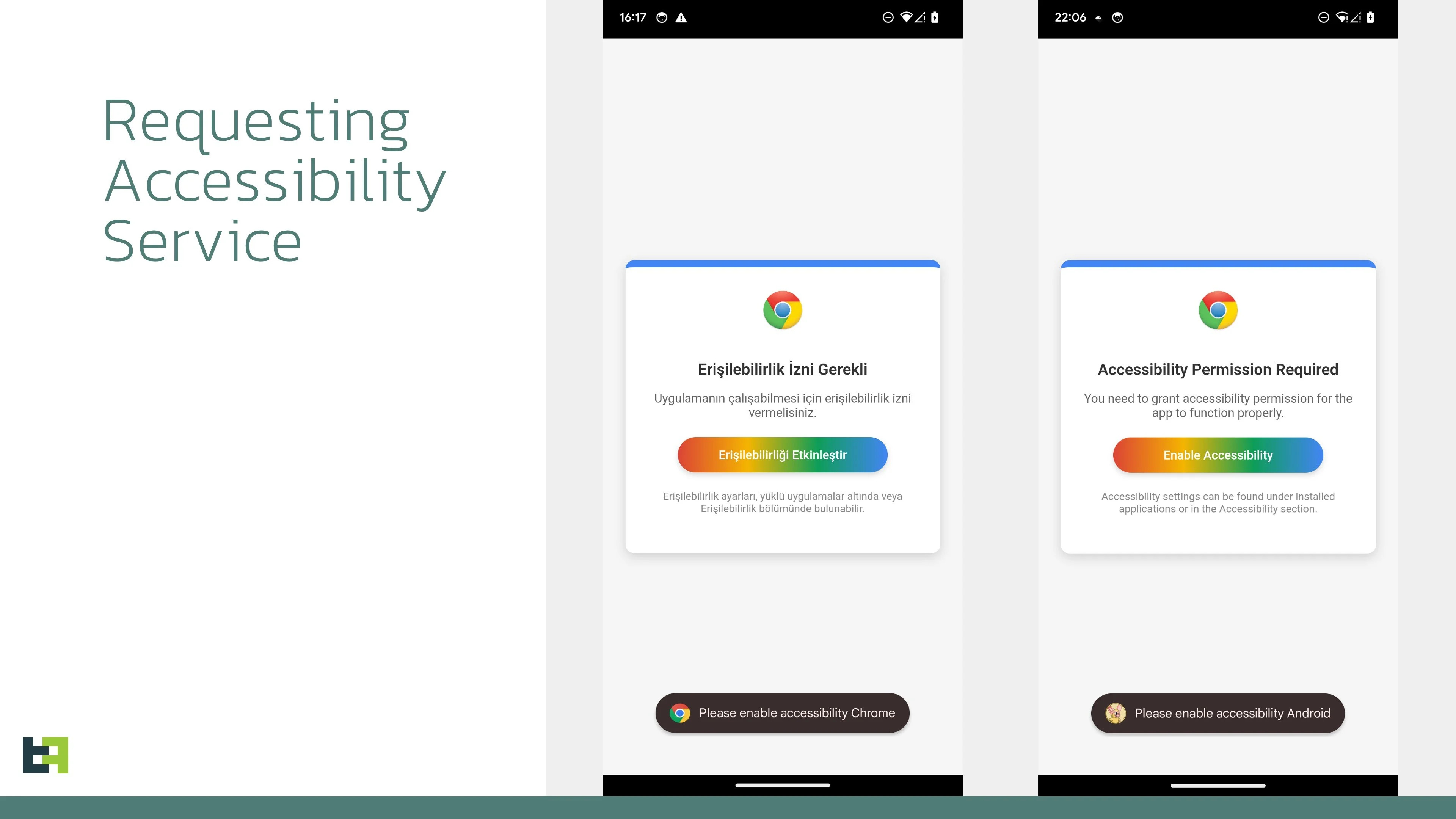

2. Solicitação de Permissões

-

Assim que é aberto, o app malicioso solicita ao usuário o acesso aos Serviços de Acessibilidade.

-

Essa permissão permite que o malware:

-

Veja o que está na tela.

-

Capture toques e interações.

-

Realize ações em nome do usuário.

-

Esse passo é crítico para que o Crocodilus funcione de forma invisível, pois ele controla o dispositivo como se fosse o próprio dono.

3. Comunicação com o Servidor de Comando e Controle (C2)

-

Após obter as permissões, o app se conecta a um servidor remoto (C2), que envia comandos personalizados.

-

O servidor decide:

-

Quais aplicativos financeiros serão atacados.

-

Que tipo de sobreposições (overlays) exibir.

-

Como agir com base no comportamento do usuário.

-

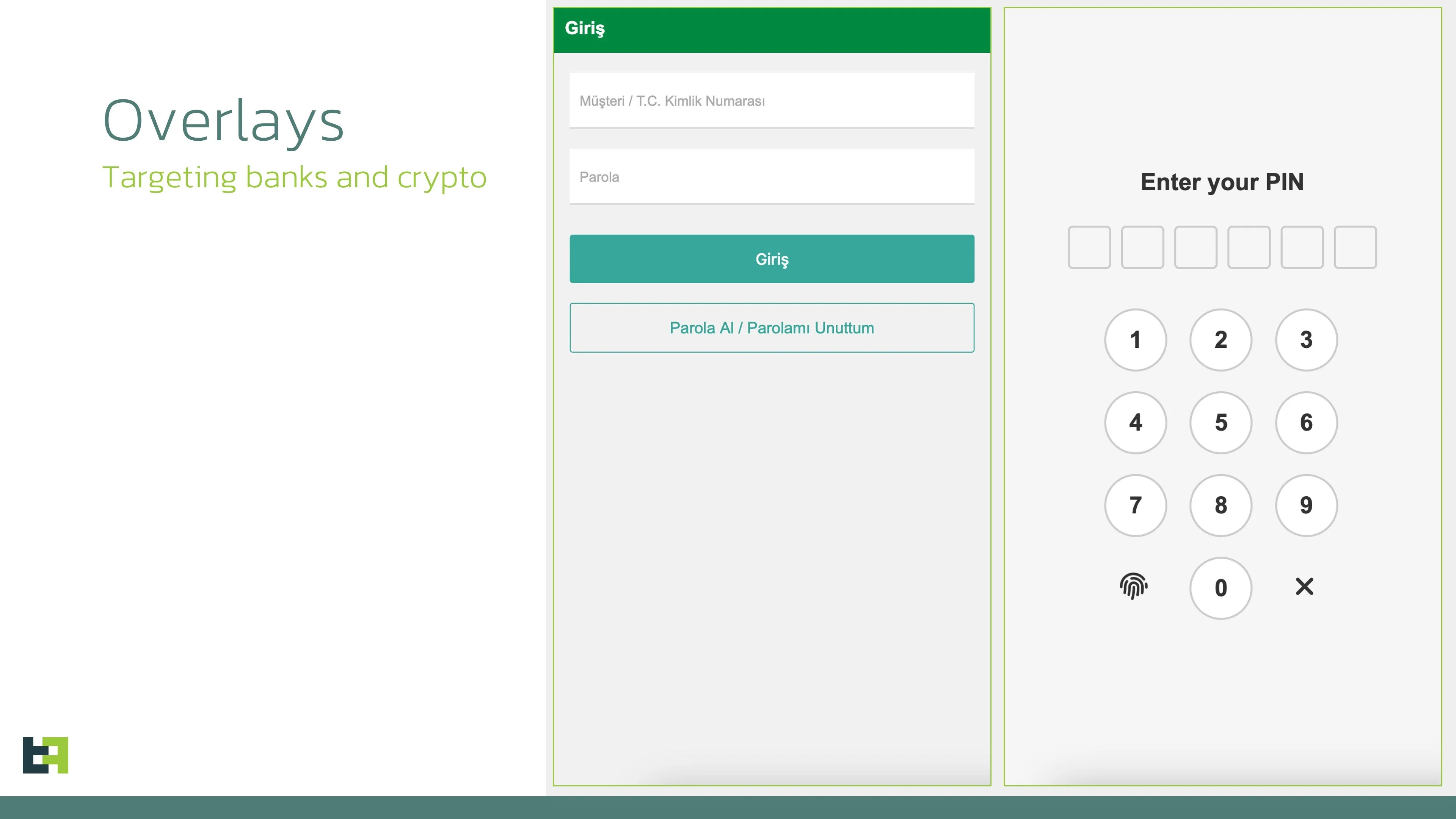

4. Ataques de Sobreposição (Overlay Attacks)

Uma das táticas mais eficazes do Crocodilus é o uso de sobreposições falsas sobre aplicativos reais.

Exemplo:

-

O usuário abre o app do banco.

-

O malware detecta esse evento.

-

Uma página falsa do banco é exibida sobre o app real.

-

O usuário insere dados achando que está interagindo com o banco.

-

As informações são enviadas direto para o servidor dos criminosos.

Ataques a Criptomoedas

Diferente de muitos trojans, o Crocodilus também foca em carteiras de criptomoedas. Ele não tenta forjar páginas de login como faz com apps bancários. Em vez disso, adota uma estratégia psicológica:

-

Exibe uma mensagem de alerta dizendo que o acesso à carteira será perdido se a frase-semente (seed phrase) não for copiada em 12 horas.

-

Ao seguir as instruções, a vítima revela a seed phrase na tela.

-

O malware captura tudo por meio dos serviços de acessibilidade.

Com isso, os invasores conseguem restaurar a carteira em outro dispositivo e drenar todos os ativos.

Recursos Técnicos Iniciais Confirmados

-

Monitoramento contínuo dos aplicativos em execução.

-

Registro de todos os eventos exibidos na tela (inclusive em apps como Google Authenticator).

-

Captura de conteúdo sensível, incluindo códigos 2FA.

-

Execução de ações remotas sem conhecimento do usuário.

-

Capacidade de silenciar sons e esconder suas ações com uma tela preta falsa.

Segurança Violada: Por que o Android 13+ Não Está a Salvo?

Apesar do Android 13 e superiores incluírem barreiras mais fortes contra abusos de acessibilidade, o Crocodilus contorna essas defesas utilizando técnicas de evasão, como:

-

Divisão das permissões em etapas para enganar o usuário.

-

Ocultação de atividades maliciosas enquanto solicita permissões.

-

Comunicação criptografada com o servidor C2.

Comandos e Funcionalidades Avançadas do Crocodilus

Uma das características mais perigosas do Crocodilus é sua capacidade de receber e executar comandos remotamente. Esses comandos são enviados pelo servidor C2 (Comando e Controle) assim que o malware é instalado e ativado. Isso transforma o aparelho da vítima em um dispositivo controlado à distância, operado por criminosos como se fosse um terminal remoto.

Lista de Comandos Confirmados

| Comando | Descrição |

|---|---|

start_app |

Inicia qualquer aplicativo especificado. |

remove_self |

Remove o próprio malware do dispositivo após o ataque. |

send_push |

Envia notificações push personalizadas para enganar a vítima. |

send_sms |

Envia SMS para todos ou contatos selecionados. |

get_contacts |

Coleta a lista de contatos do dispositivo. |

get_apps |

Coleta a lista de aplicativos instalados. |

receive_sms |

Intercepta e lê todas as mensagens SMS. |

Essa capacidade de automatizar interações e imitar o comportamento do usuário é o que permite que o Crocodilus realize transações financeiras sem levantar suspeitas — inclusive em apps que possuem autenticação em duas etapas.

Comparação com Outros Malwares

| Malware | Controle Remoto | Ataque por Sobreposição | Foco em Criptomoedas | Keylogger | Captura do Authenticator |

|---|---|---|---|---|---|

| Teabot | Sim | Sim | Não | Sim | Não |

| BrasDex | Sim | Sim | Limitado | Sim | Sim |

| Grandoreiro | Não | Sim | Não | Sim | Não |

| Crocodilus | Sim | Sim | Sim | Sim | Sim |

Como se vê, o Crocodilus supera a maioria dos malwares móveis conhecidos, especialmente por combinar:

-

Controle total.

-

Foco tanto em bancos quanto cripto.

-

Evasão moderna de segurança.

Como se Proteger do Crocodilus

Aqui vão algumas boas práticas de segurança que podem evitar infecção:

✅ Dicas para o Usuário Comum:

-

Nunca instale APKs fora da Google Play, a menos que saiba exatamente o que está fazendo.

-

Desconfie de apps que pedem acesso aos Serviços de Acessibilidade.

-

Revise permissões em apps já instalados — especialmente de acessibilidade, SMS e administrador.

-

Não revele sua seed phrase nunca — ela é a chave da sua carteira cripto.

-

Use antivírus confiáveis com monitoramento em tempo real.

-

Fique atento a comportamentos estranhos no celular, como:

-

Tela preta por alguns segundos.

-

Sons desativados automaticamente.

-

Notificações push suspeitas.

-

Lentidão repentina ao abrir apps bancários.

-

Para Profissionais e Empresas:

-

Monitore logs e tráfego DNS para identificar conexões com domínios suspeitos.

-

Estimule educação digital em sua equipe e clientes.

-

Aplique regras de segurança em endpoints Android em redes corporativas.

Conclusão

O Crocodilus não é apenas um novo malware: ele representa a próxima geração de ameaças móveis, projetadas com alto nível técnico, automação e sofisticação. Sua capacidade de controlar o dispositivo da vítima como um "fantoche digital" é alarmante.

Com sua arquitetura modular, o Crocodilus pode evoluir rapidamente, sendo adaptado a novos mercados, apps, países e idiomas. Isso exige que usuários e profissionais de segurança permaneçam em constante alerta.

A melhor defesa, no fim das contas, continua sendo a consciência digital.