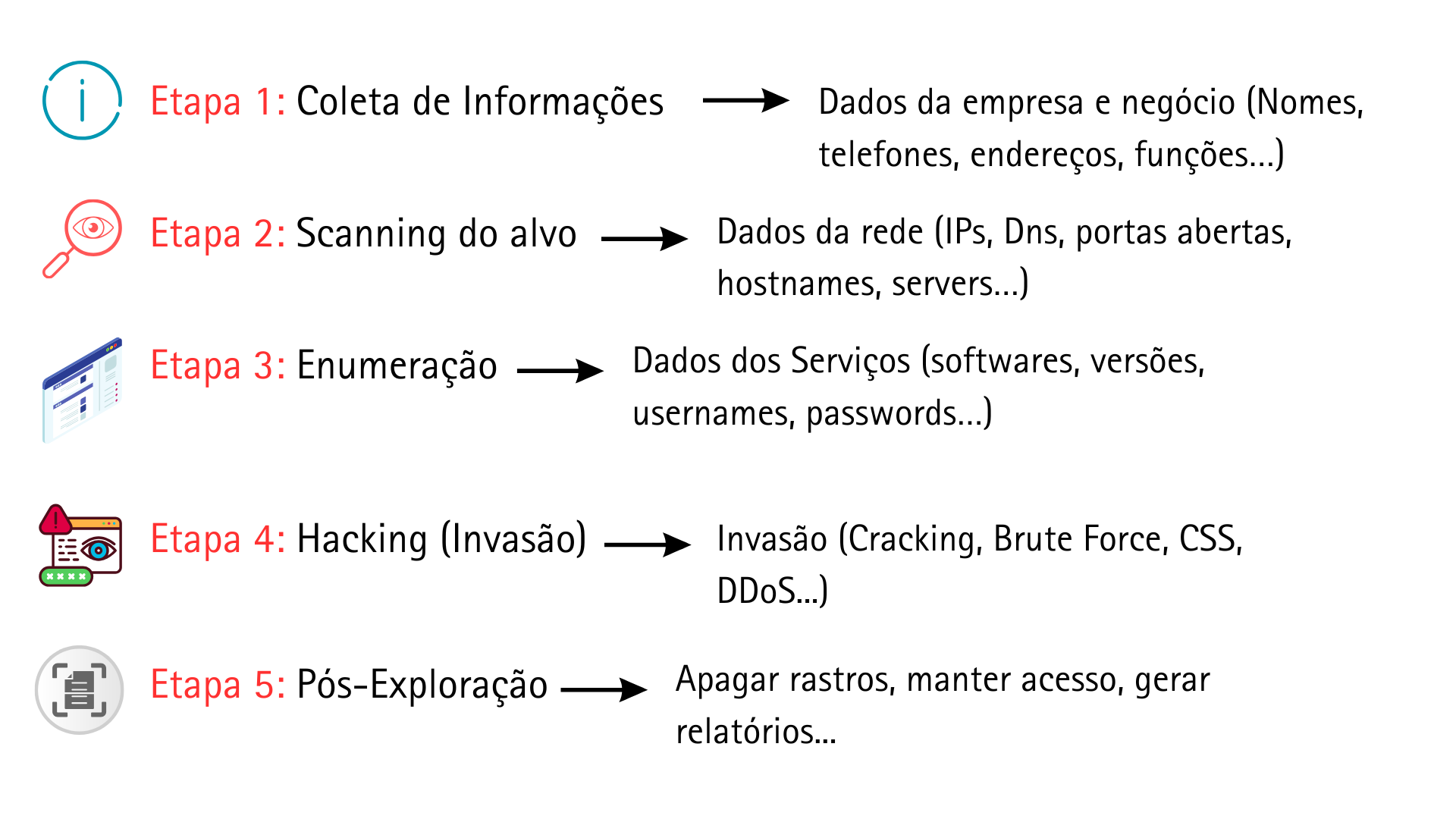

Fases do Pentest

- Coleta de Informações: Reunir dados sobre o alvo, como endereços IP, nomes de domínio e estrutura de rede.

-

Scanning do Alvo: Realizar varreduras para identificar portas abertas, serviços em execução e possíveis vulnerabilidades.

-

Enumeração: Coletar informações detalhadas sobre serviços, usuários, aplicativos e outras características do sistema.

-

Hacking (Invasão): Explorar vulnerabilidades identificadas para obter acesso não autorizado ao sistema.

-

Pós Exploração: Analisar o sistema após a invasão, coletar dados e identificar outras vulnerabilidades.

Metodologias de Pentest

Metodologias de pentest fornecem um passo a passo estruturado que profissionais e empresas podem seguir para realizar testes de invasão de forma eficiente e eficaz. Duas metodologias amplamente reconhecidas são a PTES (Penetration Testing Execution Standard) e a OWASP WSTG (Web Security Testing Guide).

PTES (Penetration Testing Execution Standard)

A PTES define um conjunto de sete fases principais para um teste de invasão:

-

Pre-engagement Interactions: Discussões iniciais entre o pentester e o cliente para definir o escopo e as expectativas do teste.

-

Intelligence Gathering: Coleta de informações sobre o alvo, como endereços IP, nomes de domínio e estrutura de rede.

-

Threat Modeling: Avaliação das ameaças mais prováveis e de alto impacto que podem afetar o sistema.

-

Vulnerability Analysis: Identificação e análise de vulnerabilidades potenciais no sistema.

-

Exploitation: Tentativa de explorar vulnerabilidades para obter acesso não autorizado.

-

Post-exploitation: Avaliação do impacto da exploração, coleta de dados e identificação de outras vulnerabilidades.

-

Reporting: Criação de um relatório detalhado com os achados, incluindo vulnerabilidades, impactos e recomendações de mitigação.

OWASP WSTG (Web Security Testing Guide)

A OWASP WSTG é uma metodologia abrangente para testar a segurança de aplicações web. Ela possui 11 fases:

-

Information Gathering: Coleta de informações sobre a aplicação e seu ambiente.

-

Configuration and Deployment Management Testing: Verificação das configurações da aplicação e seu ambiente de implantação.

-

Identity Management Testing: Teste dos mecanismos de gerenciamento de identidade, como autenticação e controle de acesso.

-

Authentication Testing: Avaliação dos mecanismos de autenticação.

-

Authorization Testing: Verificação dos controles de autorização e permissões.

-

Session Management Testing: Avaliação da gestão de sessões de usuário.

-

Input Validation Testing: Teste da validação de entradas para prevenir ataques como injeções SQL e XSS.

-

Testing for Error Handling: Verificação da manipulação de erros pela aplicação.

-

Testing for Weak Cryptography: Avaliação do uso de criptografia fraca ou inadequada.

-

Business Logic Testing: Teste da lógica de negócios da aplicação para identificar falhas de segurança.

-

Client-side Testing: Avaliação da segurança dos componentes do lado do cliente, como JavaScript e HTML.

Aqui estão os links para os sites oficiais: