Ethical Hacking

O que é Hacking?

Hacking é o ato de invadir, burlar ou modificar a segurança de um sistema com o objetivo de acessar informações, realizar alterações ou causar danos.

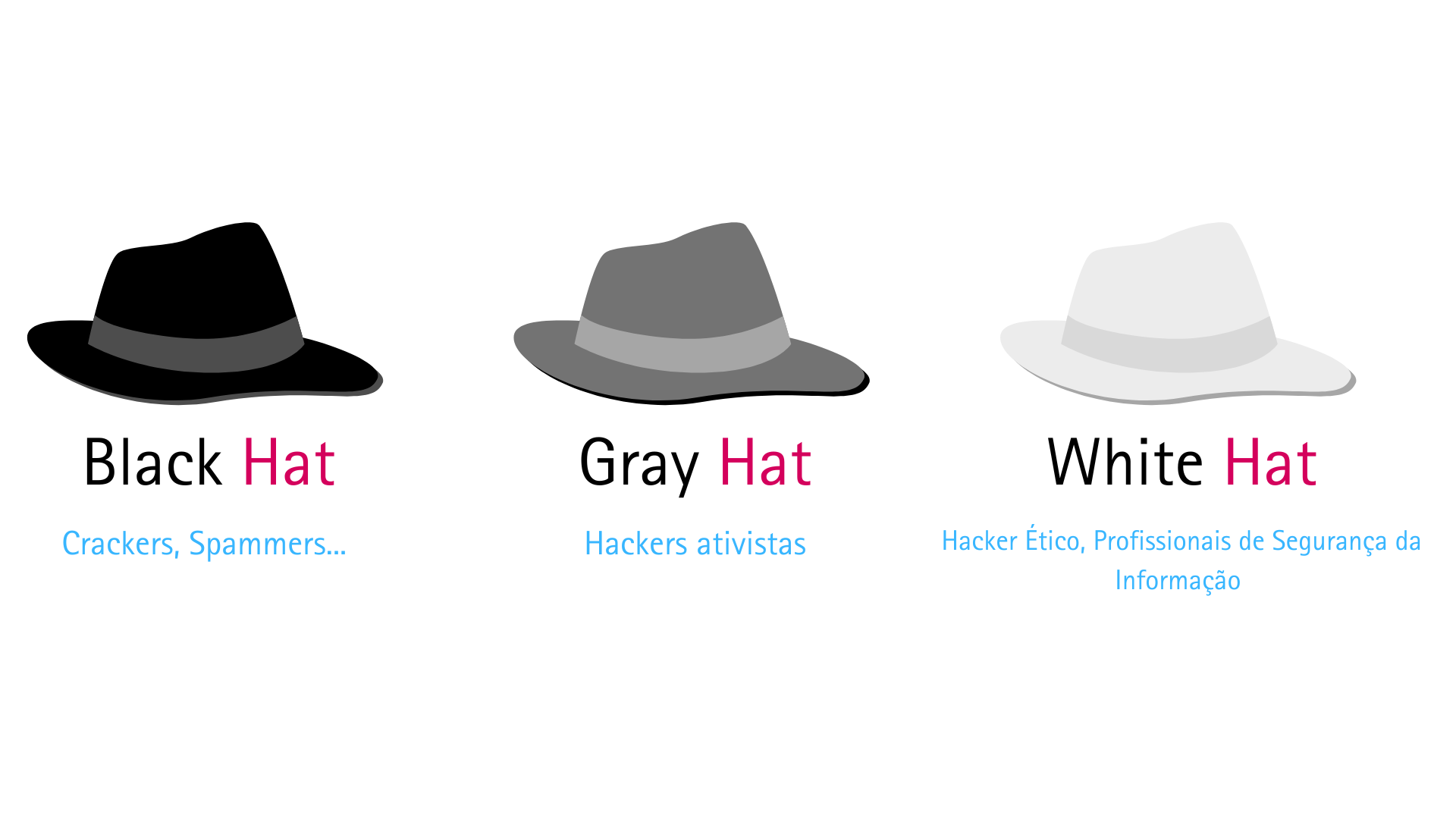

Tipos de Hackers

-

Black Hat: Hackers mal-intencionados que violam sistemas para ganho pessoal ou para causar danos.

-

Gray Hat: Hackers que exploram vulnerabilidades sem permissão, mas sem intenções maliciosas. Eles podem relatar problemas para os proprietários dos sistemas.

-

White Hat: Hackers éticos que trabalham para identificar e corrigr vulnerabilidades em sistemas com a permissão dos proprietários.

O que é Hacking Ético?

Hacking ético é a prática de explorar sistemas de forma legal e autorizada, com o objetivo de melhorar a segurança e prevenir ataques maliciosos. Hackers éticos, ou White Hats, utilizam suas habilidades para identificar e corrigir vulnerabilidades.

Pentest (Teste de Invasão)

Pentest é um método de avaliação da segurança de um sistema, simulado ataques reais para identificar vulnerabilidades. As etapas de um pentest incluem:

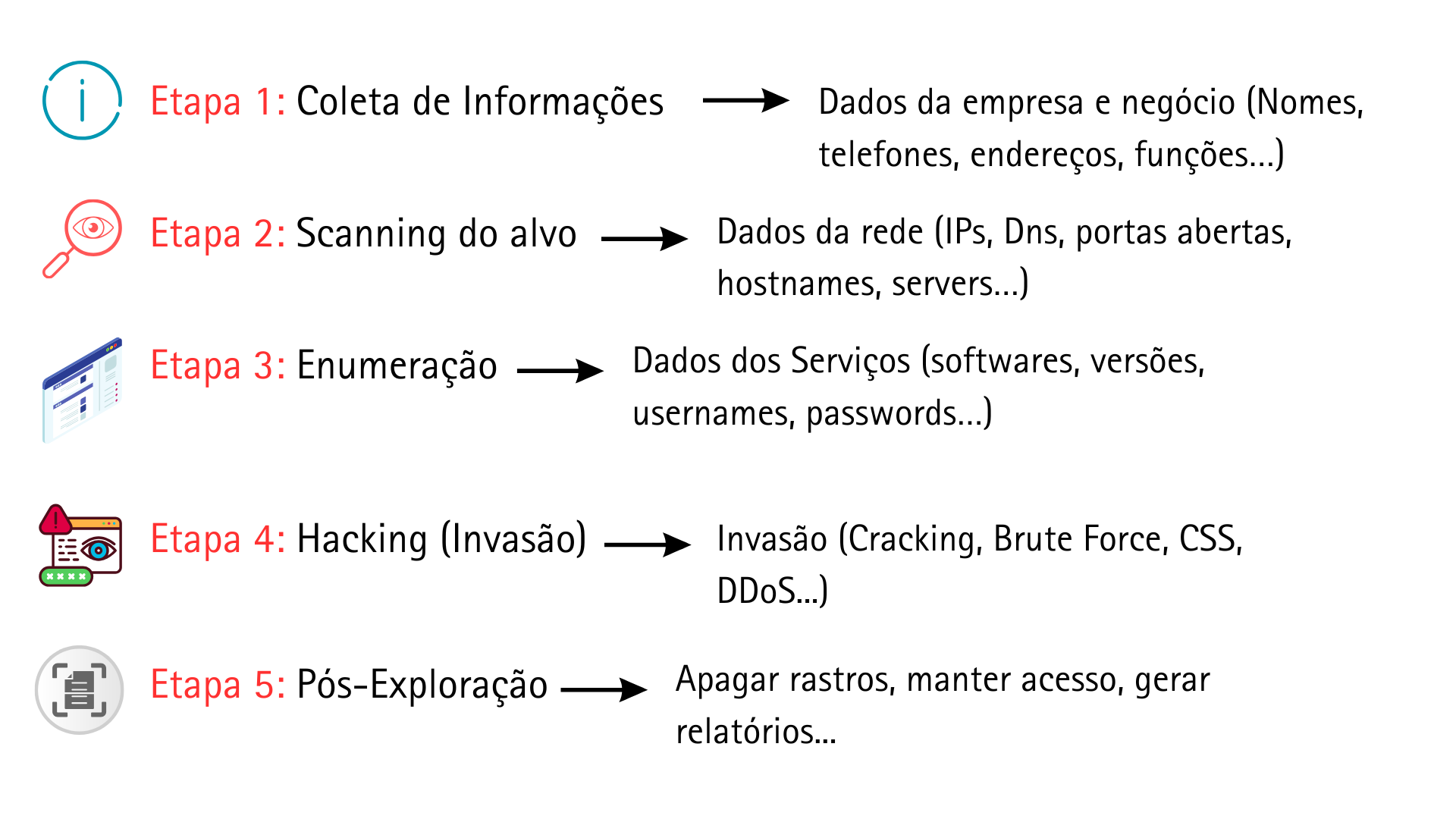

Etapas do Pentest

- Coleta de Informações: Reunir informações sobre o alvo, como endereços IP, nomes de domínio e informações de rede.

- Scanning do Alvo: Analisar o alvo para identificar portas abertas, serviços em execução e possíveis vulnerabilidades.

- Enumeração: Obter informações detalhadas sobre os serviços e aplicativos em execução no alvo.

- Hacking (Invasão): Explorar vulnerabilidades identificadas para obter acesso não autorizado ao sistema.

- Pós Exploração: Analisar o sistema após a invasão, extraindo dados e identificando outras vulnerabilidades.

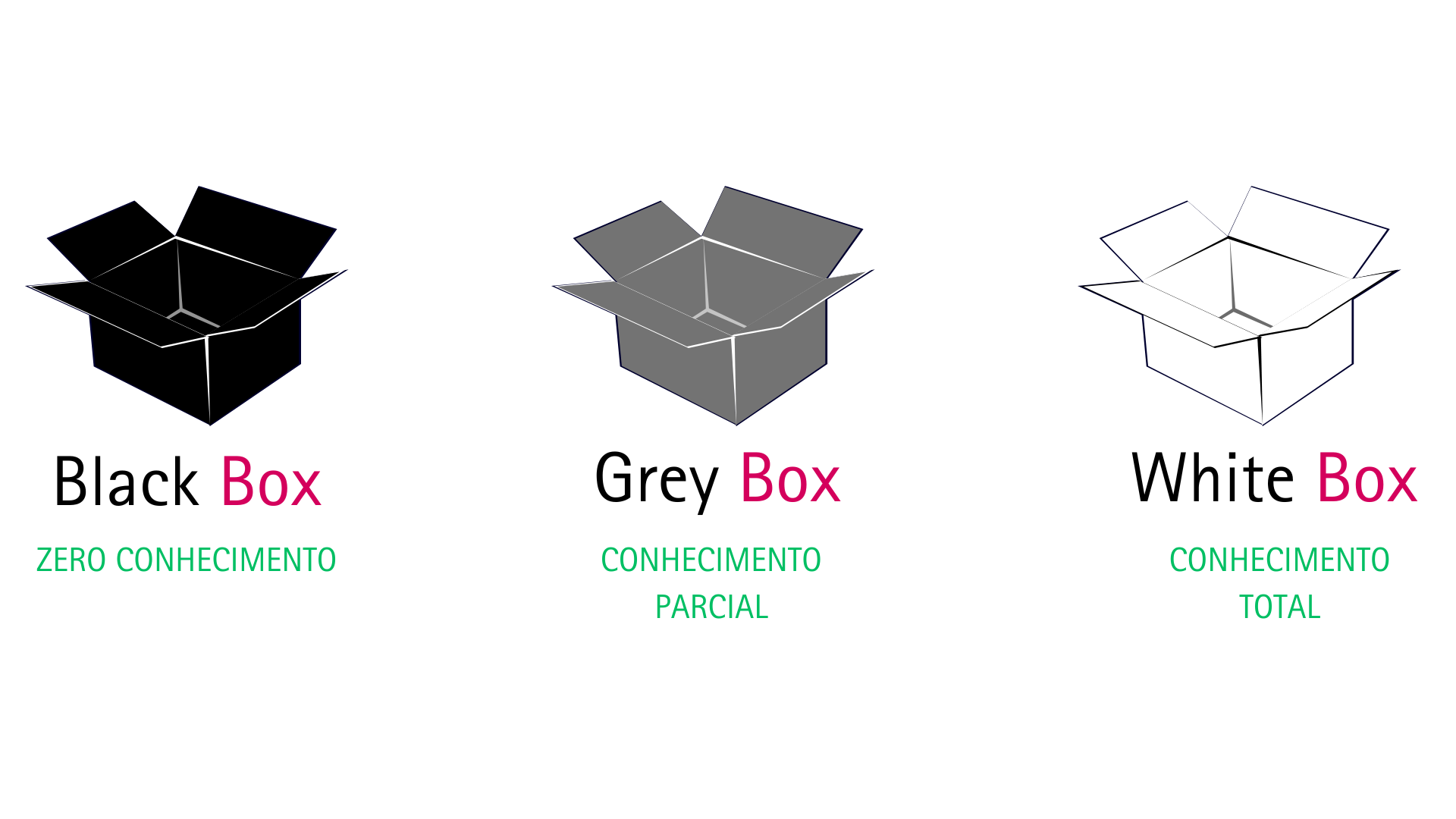

Tipos de Pentest

- Black Box: O tester não tem informações prévias sobre o sistema alvo, simulando um ataque real de um hacker externo.

-

Grey Box: O tester tem acesso parcial a informações sobre o sistema alvo, combinando elementos de testes Black Box e White Box.

-

White Box: O tester tem acesso total a informações sobre o sistema alvo, permitindo uma análise profunda e detalhada.