A ideia de comprometer digitalmente um míssil pode parecer saída de um filme de ficção científica, mas é uma questão real na cibersegurança militar moderna. Para entender os possíveis vetores de ataque, é essencial primeiro compreender os tipos de mísseis existentes, como operam, e quais tecnologias os tornam mais ou menos vulneráveis a interferência. Mísseis modernos possuem variados sistemas de guiagem, muitos dos quais combinam sensores autônomos com atualizações de rota em tempo real, o que abre brechas potenciais para ataques cibernéticos ou de guerra eletrônica.

Mísseis Balísticos Intercontinentais (ICBM)

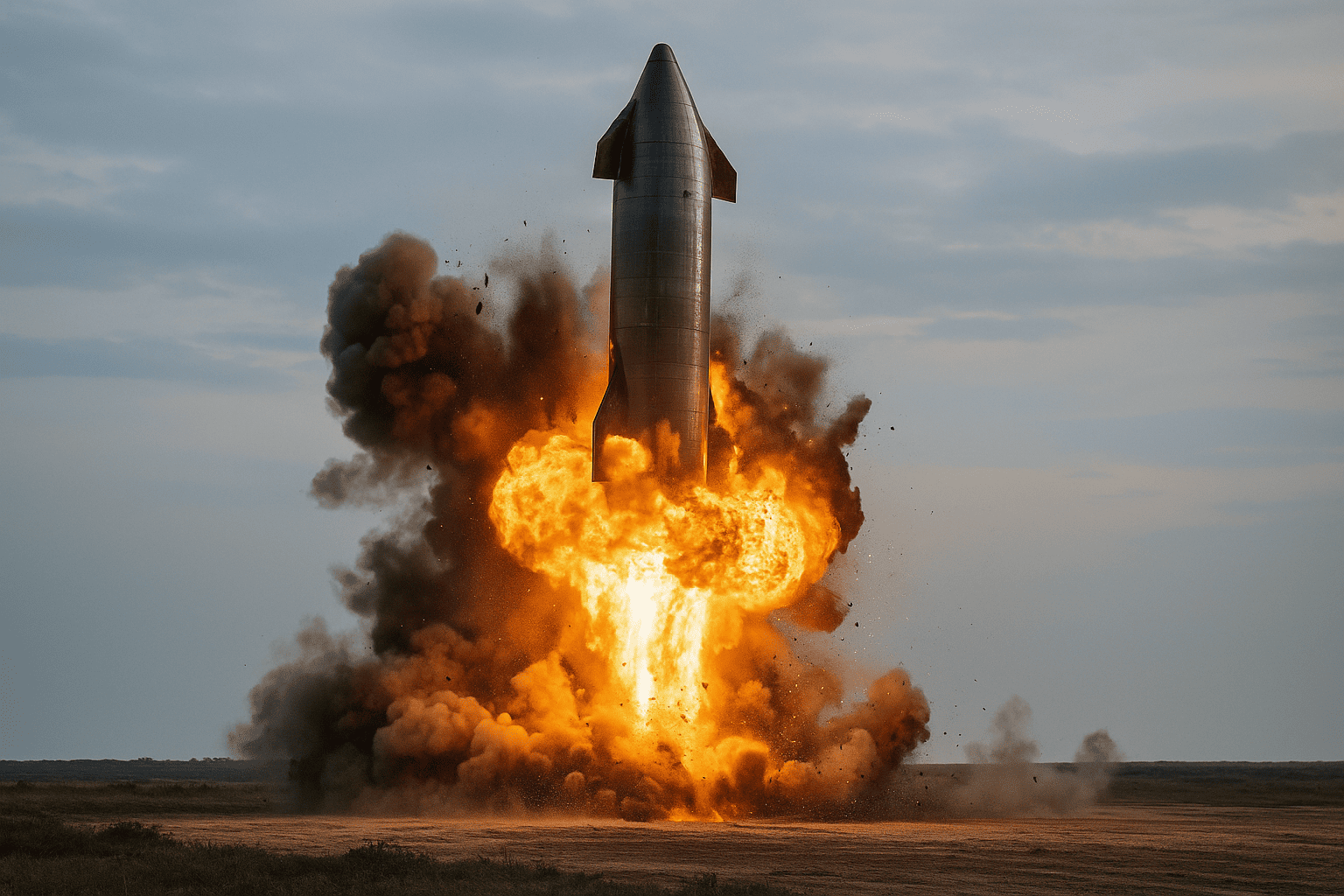

Os ICBMs (Intercontinental Ballistic Missiles) são armas de longo alcance projetadas para transportar ogivas nucleares a alvos do outro lado do planeta. Exemplos incluem o LGM-30G Minuteman III dos Estados Unidos, o RS-28 Sarmat da Rússia e o DF-41 da China.

Esses mísseis seguem um perfil de voo em três fases: lançamento, voo exoatmosférico (no espaço), e reentrada na atmosfera rumo ao alvo. Durante esse percurso, especialmente após o lançamento, a navegação é controlada quase exclusivamente por sistemas INS (Inertial Navigation Systems), que utilizam giroscópios e acelerômetros para estimar a posição sem depender de sinais externos. Alguns ICBMs incorporam ainda guiagem astroinercial, que se baseia em mapas estelares para corrigir a trajetória.

Esses mísseis não dependem de GPS, links de dados ou comunicação externa durante o voo, o que os torna extremamente difíceis de comprometer após o lançamento. Qualquer tentativa de ataque cibernético deve ocorrer antes da decolagem, diretamente nos sistemas de lançamento, firmware embarcado, ou cadeia de suprimentos industrial.

Mísseis de Cruzeiro (Cruise Missiles)

Mísseis de cruzeiro como o Tomahawk (EUA), o Kalibr (Rússia) e o Storm Shadow (Reino Unido) são projetados para voar em altitudes relativamente baixas e com perfil furtivo, muitas vezes por centenas de quilômetros.

Diferentemente dos ICBMs, esses mísseis utilizam navegação baseada em GPS, INS, TERCOM (Terrain Contour Matching, que compara relevo com mapas armazenados) e DSMAC (Digital Scene Matching Area Correlation, que compara imagens do terreno com banco de dados interno).

A dependência de dados externos, como GPS, e de sensores visuais digitais, torna os mísseis de cruzeiro muito mais suscetíveis a técnicas como spoofing (falsificação de sinal), jamming (interferência eletrônica), e até ataques a redes de comando-controle, caso o míssil mantenha um datalink ativo durante o voo. São considerados alvos prioritários para operações de guerra eletrônica em conflitos modernos.

Mísseis Inteligentes e Táticos

Mísseis menores e táticos como o Javelin (antitanque), Patriot (antimíssil) e HIMARS (lançador múltiplo de foguetes guiados) são guiados por tecnologias diversas, como sensores infravermelhos (IR), radar ativo/passivo, laser designado, e GPS assistido.

Esses sistemas são mais vulneráveis a interferência eletrônica de curto alcance, como bloqueio de GPS local ou spoofing de sinal.

Por serem usados em situações de curto alcance e mobilidade tática, esses mísseis frequentemente dependem de componentes de menor complexidade computacional, o que pode abrir espaço para ataques que exploram firmware de sensores, falhas de autenticação em links de dados ou falhas de segurança na interface de controle dos operadores.

É possível hackear um míssil?

Depois de entender os tipos de mísseis e seus sistemas de navegação, agora entramos nas possibilidades técnicas reais de interferência, sabotagem ou ataque cibernético contra esse tipo de armamento. Embora mísseis balísticos sejam extremamente difíceis de hackear após o lançamento, os de cruzeiro e os táticos oferecem pontos de ataque mais acessíveis e realistas. Abaixo estão os principais vetores utilizados por nações ou grupos especializados em guerra cibernética e eletrônica.

Spoofing de GPS

O spoofing de GPS é a falsificação de sinais de satélite, fazendo com que o sistema de navegação do míssil acredite estar em uma posição diferente. O ataque consiste em emitir um sinal GPS artificial com maior potência que o original dos satélites, redirecionando o míssil ou impedindo que ele alcance o destino correto.

Esse tipo de ataque foi documentado com sucesso contra drones civis, navios e até veículos. A técnica utiliza simuladores GNSS (como LabSat) ou Software Defined Radios (SDRs) como o HackRF One, capazes de gerar sinais falsos baseados em coordenadas programadas.

Embora mísseis com INS não sejam vulneráveis, aqueles que utilizam GPS como correção durante o voo, como o Tomahawk, estão potencialmente sujeitos a spoofing, principalmente em cenários onde o atacante controla a região de voo.

Jamming (bloqueio de sinais)

O jamming consiste na emissão de sinais de rádio de alta potência nas mesmas frequências utilizadas por sistemas de comunicação, navegação e radar. Isso cria ruído suficiente para tornar os sinais legítimos inúteis.

Ataques de jamming têm sido amplamente usados por Rússia, China e Irã, especialmente com plataformas móveis como o sistema russo Krasukha-4, que consegue bloquear sinais de GPS, radar e até links de satélite. O uso de jammers no campo de batalha foi documentado na guerra da Ucrânia, onde sinais de GPS de mísseis HIMARS foram supostamente degradados por interferência russa.

A limitação do jamming é a distância: o jammer precisa estar próximo da rota do míssil ou do alvo para ser eficaz. Além disso, jammers são detectáveis, o que os torna alvos fáceis para mísseis anti-radar.

Ataque à cadeia de suprimentos

Um dos vetores mais perigosos e invisíveis é a inserção de firmware malicioso ou hardware comprometido durante a fabricação de componentes eletrônicos usados em mísseis. A cadeia de suprimentos militar muitas vezes envolve múltiplos fornecedores globais, o que amplia os riscos.

Ataques deste tipo podem envolver sabotagem de acelerômetros, sensores de temperatura, microcontroladores, ou até chips de processamento. Um código malicioso oculto pode alterar o comportamento do míssil sob determinadas condições, tornando-o inoperante ou redirecionando-o de forma autônoma.

Esses ataques exigem acesso prévio a instalações ou contratos de fabricação, algo que só estados-nação com forte inteligência operacional conseguem realizar, como visto no caso do Stuxnet, que sabotou centrífugas nucleares iranianas com base em modificações de firmware em controladores industriais.

Intrusão nos sistemas de lançamento

Outro ponto crítico é o comprometimento dos sistemas de lançamento, como silos nucleares, veículos TEL (Transporter Erector Launcher) ou estações móveis. Esses sistemas são compostos por computadores, redes locais, softwares SCADA, e em muitos casos ainda utilizam versões antigas do Windows, protocolos desatualizados e interfaces USB vulneráveis.

Ataques podem ser conduzidos localmente ou por acesso remoto, como demonstrado pelo Stuxnet, que infectava redes industriais isoladas via pen drives e utilizava zero-days no Windows para se propagar silenciosamente.

No caso de sistemas com conexão externa, se as redes de comunicação entre os centros de comando e os sistemas de disparo não forem criptografadas com autenticação mútua forte, é teoricamente possível enviar comandos falsos ou impedir o lançamento legítimo.

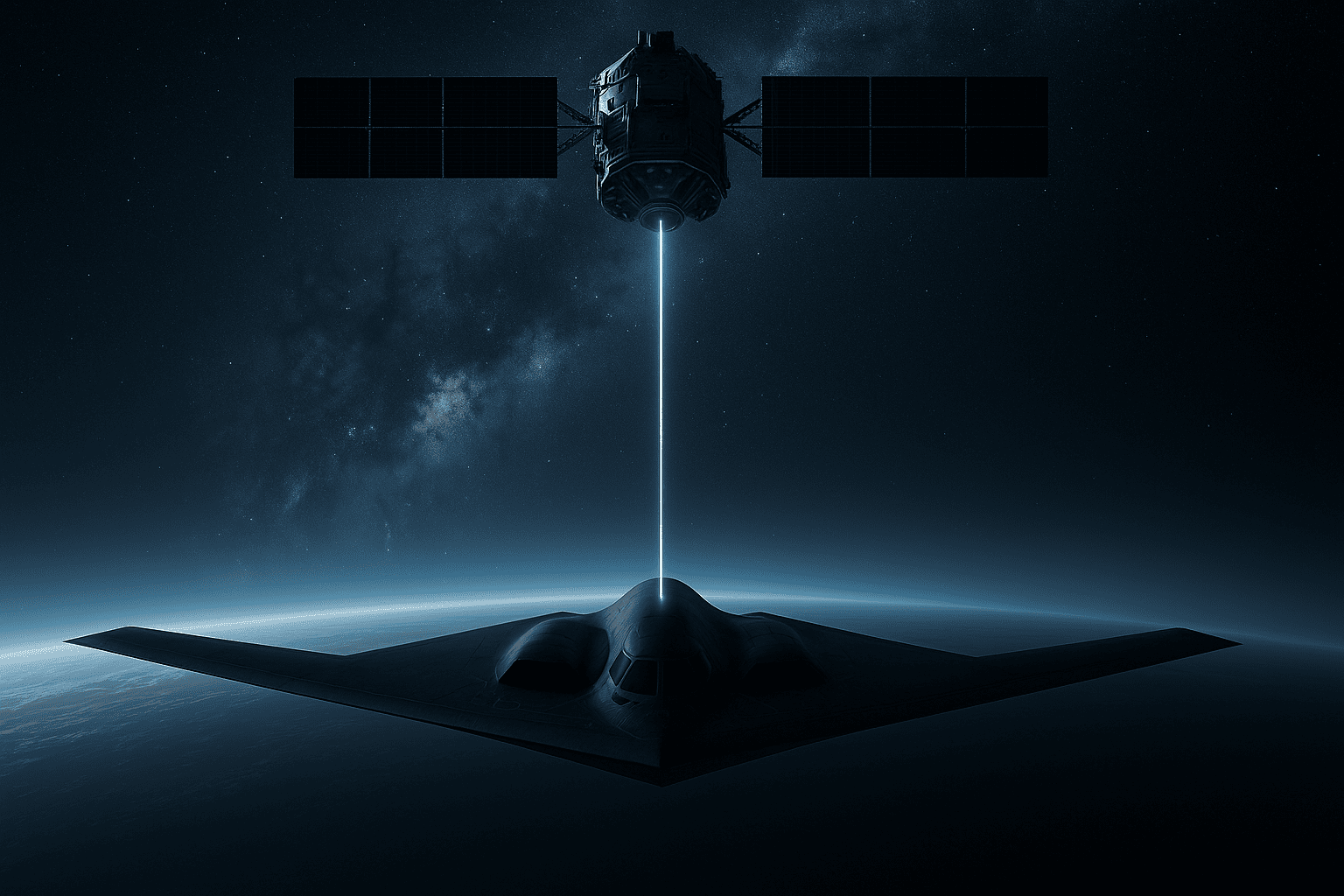

Ataques ao datalink durante o voo

Alguns mísseis modernos permitem atualizações de rota em tempo real, recebendo comandos de estações em terra, satélites ou aeronaves durante o voo. Se essa comunicação usar protocolos fracos ou sem autenticação robusta, o link pode ser interceptado, bloqueado (jamming) ou substituído por mensagens falsas (spoofing de C2).

Essas falhas podem permitir, por exemplo, que o míssil perca o rumo, entre em modo seguro ou até mesmo retorne. O risco aumenta quando a comunicação é feita por rádio UHF/VHF não criptografado ou via satélites militares comprometidos.

Barreiras defensivas modernas

As nações que fabricam ou operam mísseis de alto valor estratégico implementam diversas camadas de proteção:

1. Navegação híbrida (INS + GPS + TERCOM + DSMAC)

Mesmo que o GPS seja interferido, sistemas como INS (inercial), TERCOM (reconhecimento de terreno) e DSMAC (análise visual de alvos) garantem a navegação autônoma.

Por exemplo, o Tomahawk Block IV da Marinha dos EUA cruza milhares de km com precisão de menos de 10 metros mesmo sem GPS.

2. Criptografia militar de nível alto

Os links de comunicação dos mísseis com os centros de comando são protegidos por criptografia AES-256, autenticação mútua e assinaturas digitais. O protocolo MIL-STD-188-220 regula comunicação segura em sistemas militares.

3. Air-gapping e isolamento físico

Os computadores que controlam os mísseis balísticos geralmente são isolados de qualquer rede externa. A conexão ocorre apenas por links seguros diretos, ou em muitos casos, nem existe comunicação após o lançamento.

4. Antispoofing e GPS militar (M-code)

O M-code é o sinal GPS militar resistente a jamming e spoofing, exclusivo das forças armadas dos EUA. Ele utiliza códigos criptográficos dinâmicos e é imune a sinais falsos comuns.

5. Monitoramento da cadeia de suprimentos

As potências militares estão investindo em auditoria forense de firmware, certificações em chip (TPM) e uso de blockchain para rastrear componentes, reduzindo o risco de sabotagem na fabricação.

Casos reais de guerra eletrônica e interferência

1. Stuxnet (2010)

O caso mais famoso de sabotagem digital. Criado supostamente por EUA e Israel, esse malware atacava centrífugas nucleares iranianas com precisão cirúrgica, sem ser detectado. Inspirou estratégias semelhantes para armas guiadas.

2. Ucrânia vs. Rússia – 2022–2024

Durante o conflito, a Rússia empregou jamming de GPS e radares contra mísseis HIMARS e drones ucranianos. Alguns mísseis perderam precisão, e relatos confirmaram uso de datalink spoofing.

3. Hackers ucranianos vs. defesa russa (2023)

O grupo IT Army da Ucrânia realizou ataques cibernéticos contra redes SCADA e sistemas de radar russos, incluindo paradas temporárias em estações de comando TEL. O impacto foi limitado, mas mostrou a possibilidade de interferência remota.

4. Israel e ataques preventivos

Israel utiliza interceptadores como o Iron Dome combinados com guerra eletrônica local para tentar bloquear a trajetória de mísseis e drones, gerando interferência em tempo real.

5. Irã x drones e GPS spoofing

Em 2011, o Irã capturou um drone espião RQ-170 Sentinel dos EUA, alegando que enganou o GPS da aeronave com spoofing e a fez pousar. Essa tática ainda é debatida, mas mostrou que spoofing em ambiente controlado pode ser viável.

Conclusão – É possível hackear um míssil?

Tecnicamente, sim, mas com várias ressalvas.

Mísseis balísticos modernos são extremamente difíceis de hackear após o lançamento, por dependerem de INS puro e não aceitarem comandos. Já mísseis de cruzeiro, drones armados e munições guiadas com GPS ou datalink representam alvos mais vulneráveis, especialmente em ambientes contaminados por guerra eletrônica.

Os principais vetores viáveis incluem:

-

Spoofing de GPS em mísseis com navegação mista

-

Jamming de sinais em áreas de conflito

-

Ataques à cadeia de suprimentos de chips e sensores

-

Intrusão cibernética em estações de lançamento mal protegidas

-

Interceptação de datalink com autenticação fraca

Contudo, os avanços em criptografia, protocolos militares e air-gap ainda tornam esse tipo de ataque complexo, exigindo o nível de um APT (Advanced Persistent Threat) com suporte estatal.