O que é um Firewall e como ele evoluiu até o NGFW

Um firewall é um sistema projetado para monitorar e controlar o tráfego que entra ou sai de uma rede, tomando decisões com base em regras predefinidas. Ele funciona como uma barreira entre a rede interna considerada segura e confiável e a rede externa, como a internet, que é naturalmente não confiável.

As funções principais de um firewall incluem:

-

Filtrar acessos: permitir ou bloquear conexões de acordo com endereços IP, portas ou protocolos.

-

Proteger contra ataques: evitar ameaças como DoS, varreduras de portas e acessos não autorizados.

-

Controlar navegação: bloquear sites, redes sociais ou aplicativos não permitidos.

-

Segmentar redes: criar zonas independentes de segurança, como redes para visitantes ou servidores.

-

Monitorar o tráfego: gerar registros detalhados para auditoria e análise de incidentes.

Firewalls e o Modelo OSI

Os firewalls podem atuar em diferentes camadas do Modelo OSI (1 a 7):

| Aplicação |

| Apresentação |

| Sessão |

| Transporte |

| Redes |

| Enlace |

| Física |

-

Camada 3 (Rede): filtragem por IPs e protocolos básicos, como ICMP.

-

Camada 4 (Transporte): filtragem por portas TCP e UDP.

-

Camada 7 (Aplicação): análise profunda do tráfego, bloqueando URLs, tipos de arquivos ou comandos dentro de protocolos como HTTP, FTP e DNS.

Evolução dos Firewalls

-

Filtragem de pacotes: analisa cabeçalhos de pacotes nas camadas 3 e 4.

-

Inspeção com estado (Stateful Inspection): mantém registro das conexões para validar se os pacotes pertencem a sessões autorizadas.

-

Proxy Firewall: atua na camada 7, intermediando comunicações e inspecionando profundamente os dados.

A evolução natural levou ao Next-Generation Firewall (NGFW), que combina todas essas técnicas e adiciona recursos avançados como:

-

DPI (Deep Packet Inspection): inspeção detalhada do conteúdo.

-

IDS/IPS: detecção e bloqueio de ataques conhecidos em tempo real.

-

Controle de aplicações: identificação de softwares e serviços, independentemente da porta utilizada.

-

Integração com antivírus, filtros SSL e VPNs avançadas.

Soluções comerciais e Open Source

Fabricantes como Fortinet, Palo Alto Networks, Cisco, Sophos, Juniper, Barracuda e outros oferecem soluções proprietárias robustas, mas que envolvem custos altos de hardware e licenciamento anual. Alternativas open source, como o pfSense, permitem alcançar funcionalidades comparáveis a firewalls comerciais, mas com investimento significativamente menor.

Com hardware adequado e configuração correta, o pfSense se torna uma solução viável e bastante utilizada, especialmente no Brasil, para empresas que precisam de segurança avançada sem arcar com custos recorrentes de licenciamento.

Filosofia Zero Trust aplicada ao firewall

Uma prática recomendada é adotar a abordagem “Deny All by Default” (negar tudo por padrão). Nela, todo tráfego é bloqueado inicialmente e apenas o que for explicitamente permitido é liberado, reduzindo ao máximo a superfície de ataque. Essa filosofia se conecta ao conceito de Zero Trust “Nunca confie, sempre verifique” tratando até mesmo dispositivos internos como potenciais ameaças. Isso garante um ambiente mais seguro, resiliente contra softwares maliciosos e tentativas de comunicação com servidores externos não autorizados.

Criação de Regras no Firewall

Um dos pontos mais importantes na configuração de um firewall é a definição de regras. Essas regras determinam o que será permitido ou bloqueado dentro da rede, e normalmente seguem uma lógica sequencial: o tráfego é comparado com cada regra até encontrar uma correspondência.

Na aula prática, aplicamos o princípio “Deny All by Default” (negar tudo por padrão). Isso significa que todo o tráfego é bloqueado inicialmente, e só liberamos o mínimo necessário:

-

DNS (porta 53): responsável pela resolução de nomes de domínio.

-

HTTP (porta 80) e HTTPS (porta 443): responsáveis pela navegação na web.

Com esse conjunto mínimo de regras, os dispositivos da rede conseguem acessar a internet para navegação básica, mas qualquer outro serviço ou tentativa de comunicação em portas diferentes será automaticamente descartado. Essa estratégia reduz drasticamente as chances de um software malicioso se comunicar livremente com servidores externos.

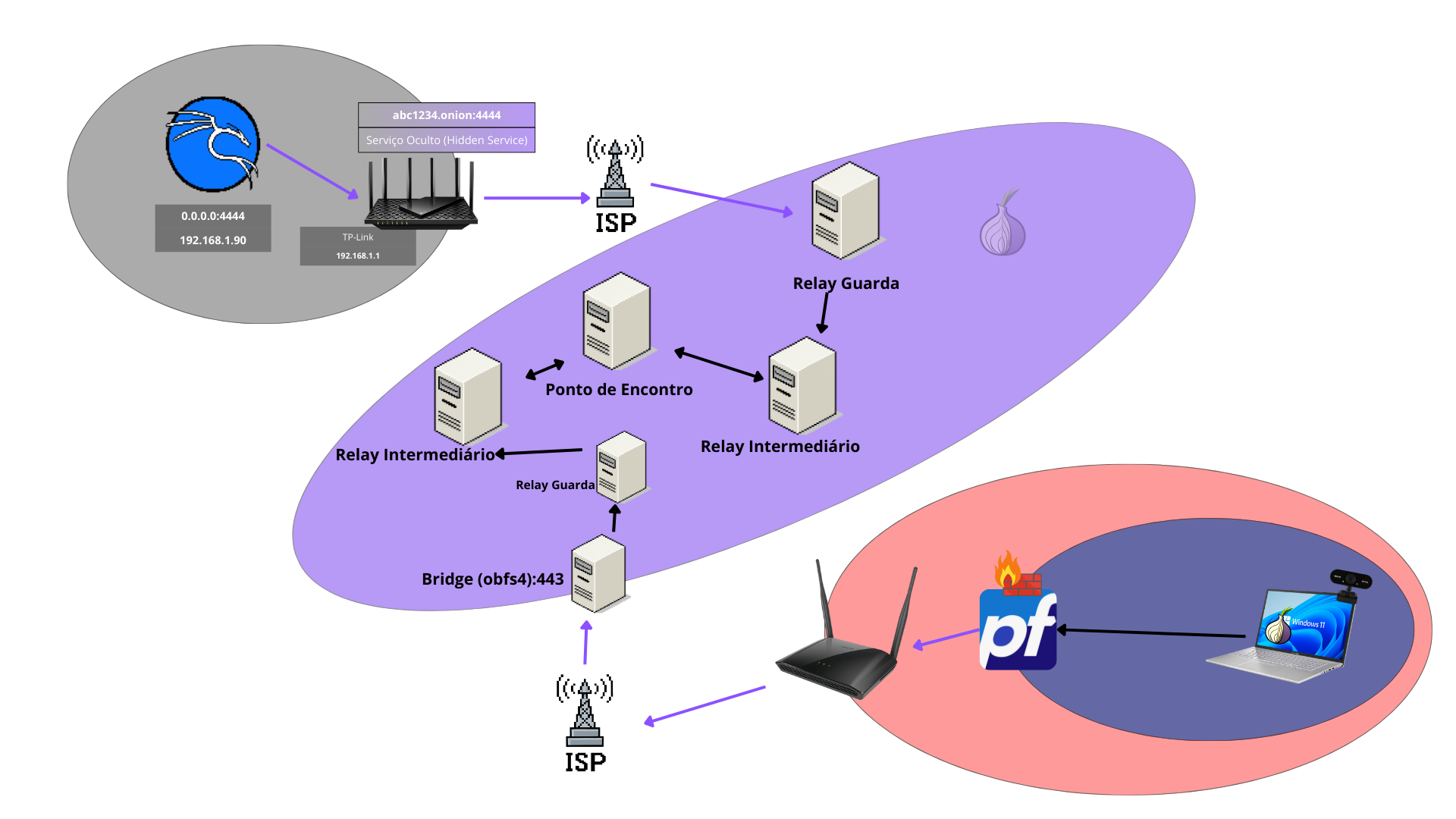

O Desafio do Tor

Apesar dessa configuração restritiva, existe uma limitação: ferramentas como o Tor podem explorar justamente as portas que deixamos abertas (80 e 443) para conseguir se conectar a servidores de comando e controle (C2). O Tor encapsula o tráfego e o disfarça como se fosse navegação web legítima, dificultando a detecção. Isso mostra que, mesmo com regras bem definidas, sempre haverá a necessidade de camadas adicionais de proteção, como inspeção profunda de pacotes (DPI), sistemas de detecção/prevenção de intrusão (IDS/IPS) e monitoramento constante de logs para identificar anomalias.

No laboratório, esse cenário evidencia que a segurança nunca é absoluta: o firewall é uma barreira essencial, mas o conceito de defesa em profundidade (camadas sucessivas de proteção) é indispensável para mitigar ameaças avançadas.