A Arte da Coleta de Informações

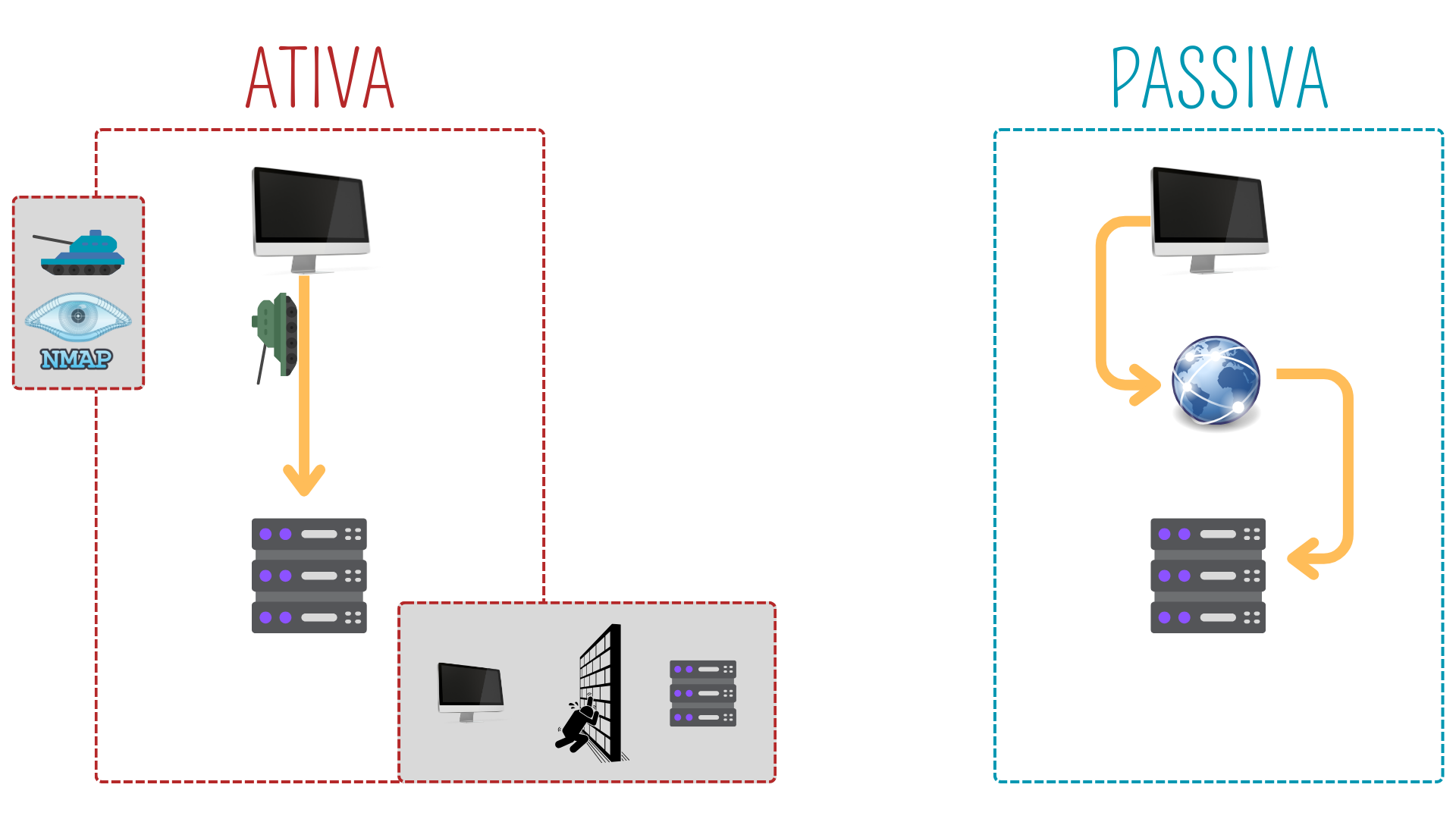

Coleta de Informações Ativa

A coleta de informações ativa envolve interagir diretamente com o alvo, como se estivesse enviando um tanque de guerra diretamente para o servidor. Esta abordagem pode ser detectada e bloqueada por firewalls e outras medidas de segurança.

Exemplo de Coleta Ativa com Nmap

O Nmap é uma ferramenta popular para coleta ativa, especialmente quando usada de forma agressiva para mapear um servidor e descobrir portas abertas, serviços e sistemas operacionais.

Problema: A abordagem agressiva pode ativar alertas no firewall, resultando no bloqueio do seu IP.

Coleta de Informações Passiva

A coleta de informações passiva envolve a obtenção de dados do alvo sem interagir diretamente com ele. Esses dados podem ser encontrados na internet, como em registros públicos, redes sociais e outros sites.

Exemplo de Coleta Passiva

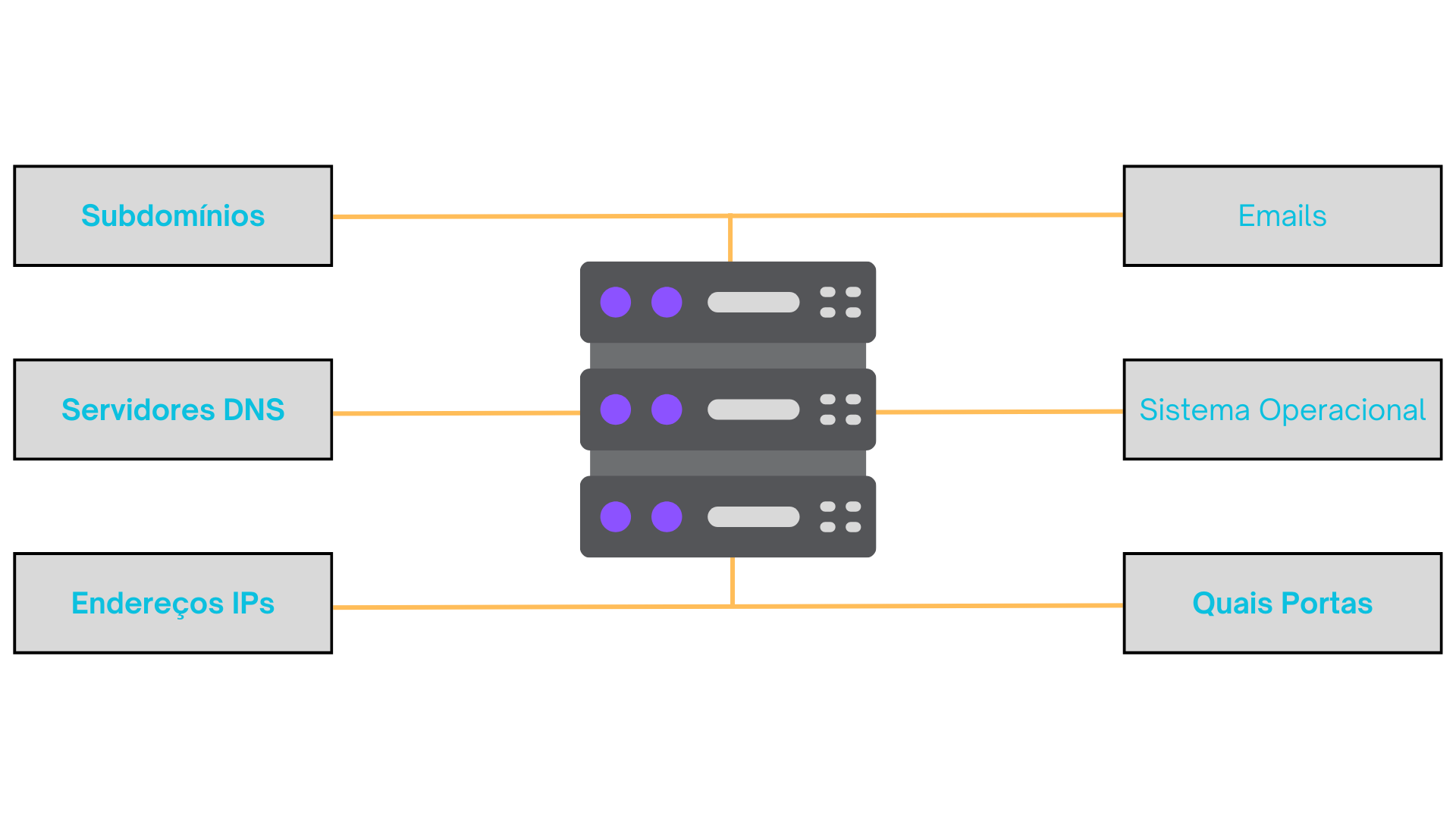

Pesquisar por informações sobre um site específico, como subdomínios, servidores DNS, e-mails, sistemas operacionais, portas abertas e endereços IPs.

Quais Informações Coletar?

-

Subdomínios: Parte do domínio principal, como

admin.netcattest.com. -

Servidores DNS: Servidores que traduzem nomes de domínio em endereços IP, como

ns1.netcattest.com. -

E-mails: Contatos de e-mail associa dos ao domínio, como

[email protected]. -

Sistema Operacional: O sistema operacional usado pelo servidor, como

Ubuntu Server 4.17. -

Portas: Portas de rede abertas no servidor, como a porta

80(HTTP),443(HTTPS) e22(SSH). -

Endereços IP: Os endereços IP associados ao domínio.

Exemplo de Coleta de Informações no Site netcattest.com

-

Subdomínios Encontrados:

-

http://admin.netcattest.com/ -

http://base.netcattest.com/

-

-

Servidores DNS:

-

ns1.netcattest.com -

ns2.netcattest.com

-

-

E-mails:

-

Sistema Operacional:

-

Ubuntu Server 4.17

-

-

Portas Abertas:

-

Porta

80(HTTP) aberta -

Porta

443(HTTPS) aberta -

Porta

22(SSH) aberta

-

Essa informação pode ser usada para criar um perfil detalhado do alvo e entender melhor sua infraestrutura.